我有一台firepower 2100,透明模式部署,上面接的路由,firepower的inside和outside口做br1,现在的情况是inside的内网区域的内网ip在路由上做了nat映射到了公网ip,这个公网ip是大家都能访问的,我该如何设置,只能特定的ip地址访问这个公网ip。

现在大致的配置情况如下

!

interface Ethernet1/13

bridge-group 1

nameif inside

security-level 0

!

interface Ethernet1/14

bridge-group 1

nameif outside

security-level 0

!

!

interface BVI1

ip address 192.168.50.253 255.255.255.0

!

是不是我将inside的security-level改成100,就可以实现了?然后放行某个特定ip能访问的话,在管理中心acl设置里加一条规则就行?

已解决! 转到解答。

- 标签:

-

Firepower 和 FTD

-

防火墙

已接受的解答

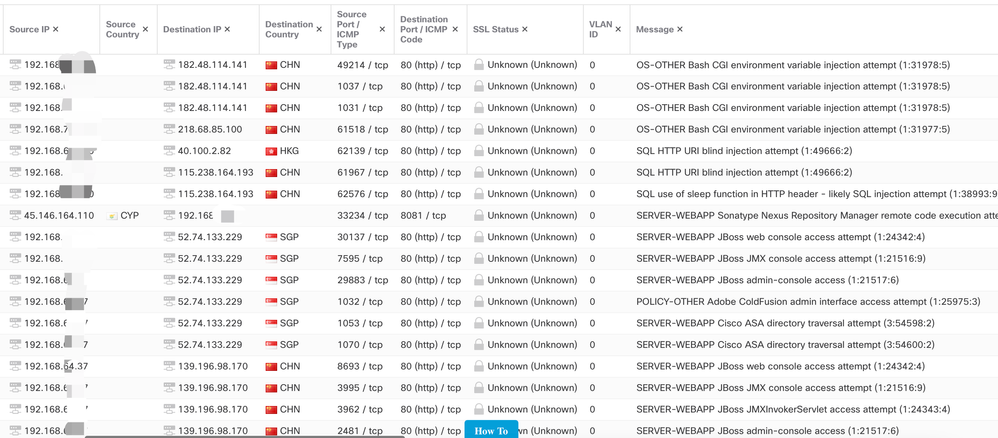

……这个,,,怎么说呢,这种流量肯定是有的,但凡是一个能上网的设备或多或少一些行为都为被识别成带有攻击或者访问尝试的行为,这并不奇怪。

站在设备使用角度,IPS作为入侵检测设备,挂在inside->outside方向,是防止内部的机器入侵互联网上的设备么?(不可否认会对一些恶意的访问行为起到拦截作用),感觉有点太大度了呢,首先应该保证自己的安全,自己不被入侵吧。对外发布的应用主机,被访问的流量远远大于自己发起的流量,应用的的第一个请求也是由外部发起的,理所应当的从第一个包开始检测啊,然后IPS通过流量检查分析,阻塞一些有风险的访问情形。

也许你的适用情形和我想的不太一样。

防火墙作为一个边界设备,需要考虑如何去拦截,拦截谁,流量的模型是从哪到哪,尽可能的写明细的策略(包含zone,地址/url,端口等等),这样可以直观的看到到底做了什么策略,一些地址为any的尽可能也调整为zone -> zone的

rule 5已经是any any permit了啊。不知道会不会是这个的坑,Intrusion Policy不知道是什么策略内容

基本的策略包含的点:

1.全局白名单

2.全局黑名单

3. inside-> outside的 黑名单

4. permit inside -> outside 所有流量

5. outside -> inside的放行策略

6. 其他zone之间的策略

7. Default Policy。

1-3条策略都包含了特定的控制对象,4是disable状态,5直接permit any any

建议在5之前插入特定的策略(包含源和目的区域、IP,端口等等),先设置成permit,记录log,等确认match之后,在改成drop即可

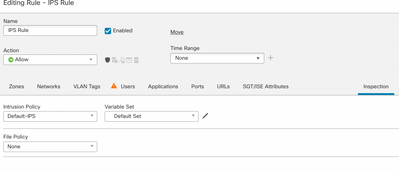

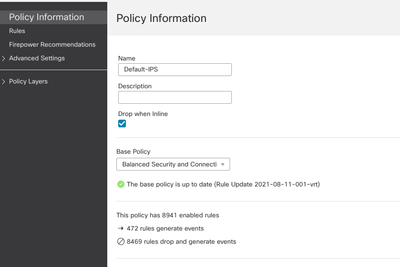

我大概明白了,很可能就是rule5的坑,我应该把rule5和rule6换一下顺序对吧。我这个rule5是做了一个intrusion policy,就是把默认自带的intrusion policy写上了,default-IPS那个就是默认的intrusion policy,如下图

我还有疑问,如果把5和6换了顺序后,会有其它影响么。

现在规则5是做intrusion policy,规则6是放行inside-》outside

假如我换了顺序,规则5是放行inside-》outside,规则6是做intrusion policy,那匹配到规则5的是不是就不做intrusion policy了

……这个,,,怎么说呢,这种流量肯定是有的,但凡是一个能上网的设备或多或少一些行为都为被识别成带有攻击或者访问尝试的行为,这并不奇怪。

站在设备使用角度,IPS作为入侵检测设备,挂在inside->outside方向,是防止内部的机器入侵互联网上的设备么?(不可否认会对一些恶意的访问行为起到拦截作用),感觉有点太大度了呢,首先应该保证自己的安全,自己不被入侵吧。对外发布的应用主机,被访问的流量远远大于自己发起的流量,应用的的第一个请求也是由外部发起的,理所应当的从第一个包开始检测啊,然后IPS通过流量检查分析,阻塞一些有风险的访问情形。

也许你的适用情形和我想的不太一样。

防火墙作为一个边界设备,需要考虑如何去拦截,拦截谁,流量的模型是从哪到哪,尽可能的写明细的策略(包含zone,地址/url,端口等等),这样可以直观的看到到底做了什么策略,一些地址为any的尽可能也调整为zone -> zone的