已接受的解答

使用windows本地账号登录计算机的时候进行802.1x认证,是无论如何都需要手动输入用户名的。既然都手动了,为什么不使用域账号来登录?

如果非得使用windows本地账户,并且对应ise local账户来认证,理论可以实现设个功能,但有很多很多麻烦

从配置使用和管理角度来看:

1.每台设备使用本地账户进行验证都需要手动设置,勾选自动使用当前登录的账户进行快速认证,并且设置使用用户名认证的方式,配置量并没少,比上面还会多一步。

2.需要在ise上配置需要认证的账户名,例如userA本地账户是admin1,你在ise上创建了admin1的账户,设置的相应的密码(这里先不说ise策略设置的问题),有一天userA将admin1的密码修改了,结果认证过不去了,反馈说连不上网了,你需要问问对方干了点啥,对方说没动设置啊,一问技术细节,对方说我不太清楚,然后需要人帮忙看看pc设置,再查ise的认证记录,看fail的原因是什么。最后大概率还得是你在ise上修改一下密码,然后才能解决问题。

后面有userB, userC,userD看到也可以用本地账户联网,找到你这里来,说帮我们也配置一下吧?你怎么说?怎么处理?

有个用户userE,本地账户用的也是admin1,结果也想配置使用本地账户登录,某种情况下,你们给配置了,但是userE和userA admin1的密码并不相同,为了给userE配置,你们将admin1的密码修改了,结果userA又连接不上了,你要怎么处理?让谁用不让谁用?让谁改账号?如果要改账号为什么不一开始就限制他们使用域账号呢?

3.管理层面,每个本地账户都需要ise上手动设置用户密码,每个账户的用户名密码都会被ise的管理员知道,如何保证管理员不会拿着这些账号做一些违法的操作?员工是否同意这种操作?制度上是否允许这种操作?而且这种本地创建的账号没有严格的人员对应关系,出了问题算谁的?怎么定位?如果用域账号会有这种问题么?

用技术层面来看:

可以设置ise本地账户认证,但是单独设置authentication policy不一定好用,设置不当会影响到其他设备的认证。ise使用的是if condition,then result的模型,你需要将condition这个条件设置的无比精确,精确到只匹配这个设备,然后设置ta使用ise local身份源进行认证,一旦条件不够精确,会导致其他的用户或者设备误匹配改策略从而出现认证失败的情况。

总的来说,可以实现本地账户来认证的这个功能,但极其不推荐,无论是从管理层面还是运维配置角度,都存在很大的问题。这些问题一旦被利用或者被人深究都会出现些问题。而且极易有甩锅扯皮的事情。老老实实的用域账号登录吧,不管机器是谁的,出了问题只找这个登录的账户即可。

有线:

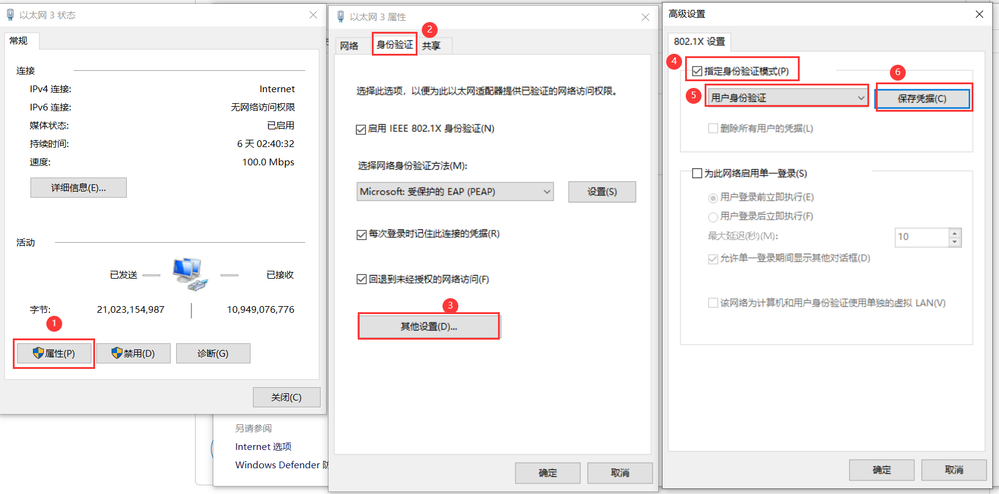

确保Wired AutoConfig服务正常启动,然后修改计算机网卡设置,将连接凭据保存即可。ise无需额外调整。

在弹出的输入凭据的窗口中,账号名使用"用户名@DomainName"或者"DomainName\用户名"的格式输入。例如 ilay@test.com或test.com\ilay (如果Netbios名称可用的话也可以用netbiosName\用户名的格式输入。例如:lTEST\ilay)

无线:

如果是无线,直接连接就行,在弹出的连接窗口按照上面的格式输入用户名密码即可

有线网卡手动保存凭据示例:

使用windows本地账号登录计算机的时候进行802.1x认证,是无论如何都需要手动输入用户名的。既然都手动了,为什么不使用域账号来登录?

如果非得使用windows本地账户,并且对应ise local账户来认证,理论可以实现设个功能,但有很多很多麻烦

从配置使用和管理角度来看:

1.每台设备使用本地账户进行验证都需要手动设置,勾选自动使用当前登录的账户进行快速认证,并且设置使用用户名认证的方式,配置量并没少,比上面还会多一步。

2.需要在ise上配置需要认证的账户名,例如userA本地账户是admin1,你在ise上创建了admin1的账户,设置的相应的密码(这里先不说ise策略设置的问题),有一天userA将admin1的密码修改了,结果认证过不去了,反馈说连不上网了,你需要问问对方干了点啥,对方说没动设置啊,一问技术细节,对方说我不太清楚,然后需要人帮忙看看pc设置,再查ise的认证记录,看fail的原因是什么。最后大概率还得是你在ise上修改一下密码,然后才能解决问题。

后面有userB, userC,userD看到也可以用本地账户联网,找到你这里来,说帮我们也配置一下吧?你怎么说?怎么处理?

有个用户userE,本地账户用的也是admin1,结果也想配置使用本地账户登录,某种情况下,你们给配置了,但是userE和userA admin1的密码并不相同,为了给userE配置,你们将admin1的密码修改了,结果userA又连接不上了,你要怎么处理?让谁用不让谁用?让谁改账号?如果要改账号为什么不一开始就限制他们使用域账号呢?

3.管理层面,每个本地账户都需要ise上手动设置用户密码,每个账户的用户名密码都会被ise的管理员知道,如何保证管理员不会拿着这些账号做一些违法的操作?员工是否同意这种操作?制度上是否允许这种操作?而且这种本地创建的账号没有严格的人员对应关系,出了问题算谁的?怎么定位?如果用域账号会有这种问题么?

用技术层面来看:

可以设置ise本地账户认证,但是单独设置authentication policy不一定好用,设置不当会影响到其他设备的认证。ise使用的是if condition,then result的模型,你需要将condition这个条件设置的无比精确,精确到只匹配这个设备,然后设置ta使用ise local身份源进行认证,一旦条件不够精确,会导致其他的用户或者设备误匹配改策略从而出现认证失败的情况。

总的来说,可以实现本地账户来认证的这个功能,但极其不推荐,无论是从管理层面还是运维配置角度,都存在很大的问题。这些问题一旦被利用或者被人深究都会出现些问题。而且极易有甩锅扯皮的事情。老老实实的用域账号登录吧,不管机器是谁的,出了问题只找这个登录的账户即可。