无线控制器WLC 5500的web 界面查看出现离线AP状态1台,目前WLC 5500无线控制器的软件版本为8.5.171.0

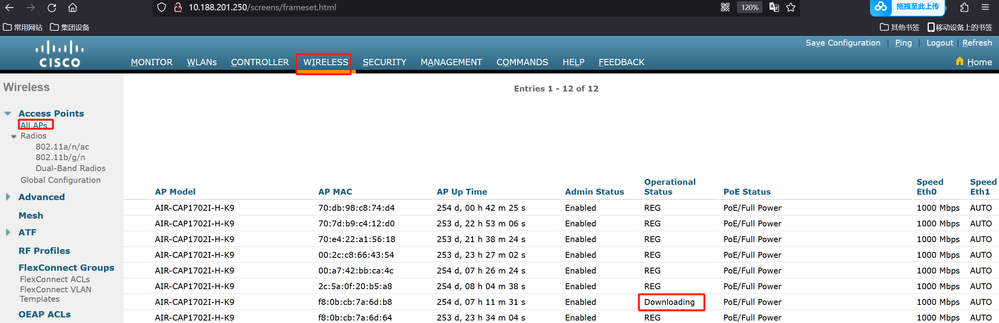

并且该AP的Operational Status一直处于downloading无法上线状态,如下图所示:

已解决! 转到解答。

- 标签:

-

无线

已接受的解答

1.ap的那个证书我已经在第二次的信息里面贴出来了,只要在那个时间范围里面就可以,但是不建议是12月4日,考虑到时区的因素,有可能12月4日证书仍旧会是一个失效的状态,不要非整这么极限的设置(你要是能看准时区,算好时间,并且保证你设备升级过程中控制器时间还在那个有效范围里面,就当我没说)保证控制器的时间在证书有效期内,ap通常是可以正常完成升级的

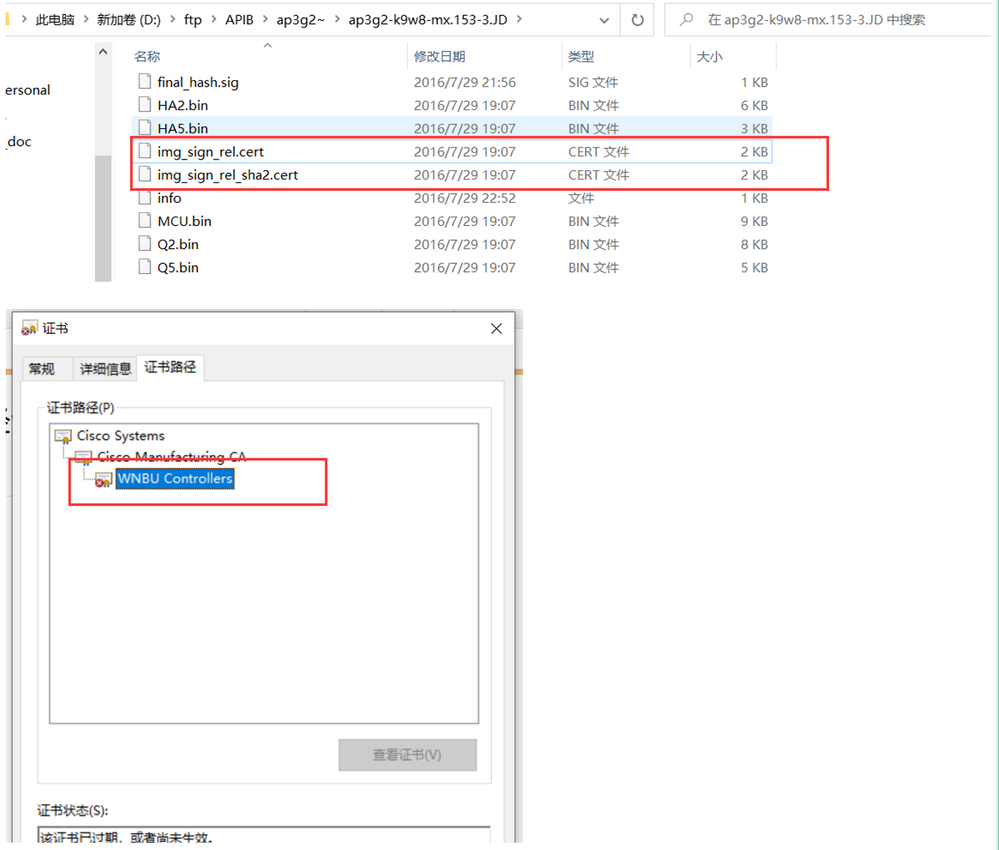

2.如何确定wlc证书是2022-12-04到期,很简单,看官方的通告,思科已经专门针对一个问题有了bug了,还需要怎么去查?你确实想要看这个证书文件,那你可以尝试找一个瘦ap的镜像文件,自己在电脑上解压一下看下文件结构,然后找到对应文件就行了,

3.你show certificate all你看的控制器的证书信息,跟ap没什么必然关系。一直在说是因为ap镜像里面用于验证的证书过期了,是ap镜像里面的证书,不是控制器,输出的内容要看全

Subject Name :

C=US, ST=California, L=San Jose, O=Cisco Systems, CN=AIR-CT5508-K9-009e1ee36e60, emailAddress=support@cisco.com

Issuer Name :--More-- or (q)uit

O=Cisco Systems, CN=Cisco Manufacturing CA

Serial Number (Hex):

16E22BE0000000078935

原因:

因为WLC内置的ap镜像里面用于验证的证书在2022年12月5日已经失效了,故而一直会卡这个downloading的状态,ap会循环重启、注册、下载的步骤

临时解决方法:

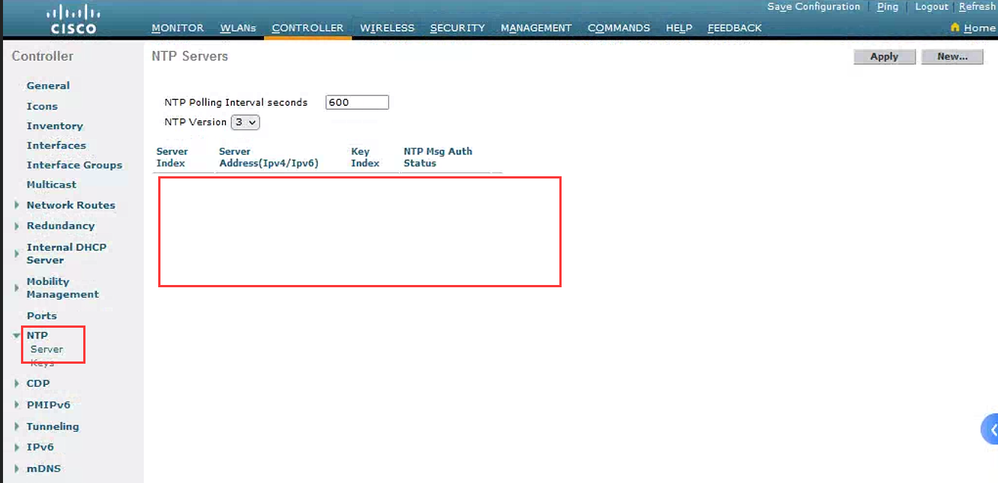

1.如果系统配置了ntp,那么需要现将ntp临时删除,

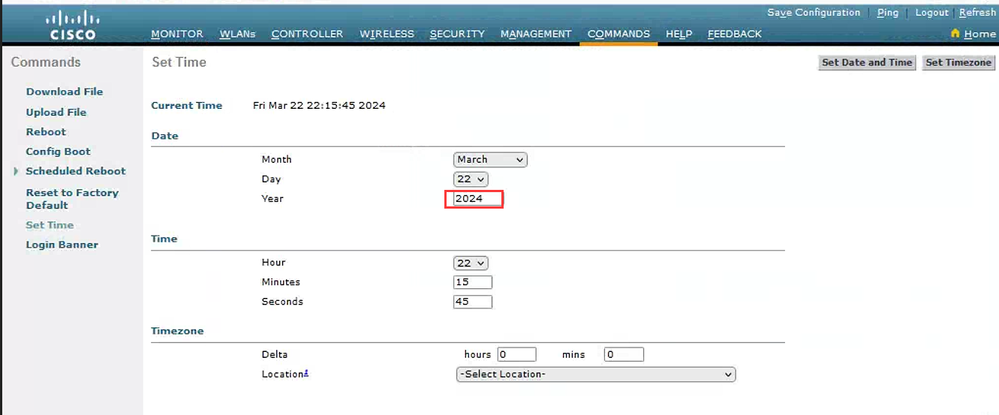

2 手动更改控制器时间到2022年12月之前的日期,然后再将需要注册的ap接到网内进行升级。

3.等ap完成升级、注册之后、再恢复ntp的配置即可。

注:修改ntp或者时间会导致管理界面GUI登录状态退出,需要重新进行登录,其他无影响。

如果是5520,可以将wlc升级到8.10.183或之后的版本来解决这个问题(升级需评估版本对于现有ap的兼容性,参考相应版本的release notes),如果是5508,那么只能是每次有需要升级或者注册设备的时候手动修改一下系统时间了,产品已经没有高版本os支持了

关于bug详细说明参考:

有个问题就是,其他之前一直在线的楼层AP,因为经常下班没有人断电后,AP也就断电,第二天上电之后,AP也跟着上线了,按照你说的:ap镜像里面用于验证的证书在2022年12月5日已经失效了,故而一直会卡这个downloading的状态,ap会循环重启、注册、下载的步骤,按理来说AP断电上电就不能上线了,必须修改ntp和time的时间到之前的2022年12月5日日期之后,AP才能上线被WLC纳管,但事实并非如此啊

如下截图:

另外我想问的话WLC内置的ap镜像里面用于验证的证书的日志,通过什么命令可以查看到日期为以下,是不是不是证书过期的原因呢

Certificate Name: Cisco SHA1 device cert

Subject Name :

C=US, ST=California, L=San Jose, O=Cisco Systems, CN=AIR-CT5508-K9-009e1ee36e60, emailAddress=support@cisco.com

Issuer Name :

--More-- or (q)uit

O=Cisco Systems, CN=Cisco Manufacturing CA

Serial Number (Hex):

16E22BE0000000078935

Validity :

Start : Mar 29 12:38:37 2017 GMT

End : Mar 29 12:48:37 2027 GMT

Signature Algorithm :

sha1WithRSAEncryption

Hash key :

SHA1 Fingerprint : 50:e3:59:0f:ac:73:49:24:5c:e1:0c:ca:8a:ec:a0:fc:e8:54:57:01

SHA256 Fingerprint : 07:2e:32:e5:80:47:0b:12:a7:c6:95:f4:5b:e0:a1:06:f4:d6:85:cf:1e:e9:f0:f4:0b:32:cc:8d:4f:a1:7e:06

你可以看到我没有设置ntp服务器,日期也是当前2024年3月22号呢

1.ap断电,加电重新注册是不涉及系统软件版本变化的,跟ios过期的那个证书没有任何关系。//目前这个问题只会出现在ap的版本需要发生变化,也就是ap需要重新安装另外一个版本镜像文件的时候才会出现

2.卡downloading状态是因为镜像安装的最后一步,ap会用下载的ios文件里面的证书校验ap自身下载镜像,由于wlc版本内置的相应ap的版本镜像里面证书文件过期,所以这个验证阶段ap始终无法验证新下载的镜像文件,如此情况下ap始终加载不了与wlc版本相匹配的镜像文件,就会出现始终无法上线,并且不断尝试重新下载文件的情况。

这个现象完全可以在ap的console上面抓到。

3.控制器现在的时间准不准和配置不配置ntp没有必然联系,ntp可以辅助同步时间,但控制器既然可以手动设置时间,那就代表着可以人为的调整,通过手动的方式调整一个正确的时间,然后设备不长时间断电或重启,当前系统时间还是准确的也没什么可奇怪的。(当然不排除硬件层面也有时钟可以做初始同步)

#openssl x509 -noout -text -in img_sign_rel.cert

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

73:ff:19:6a:00:00:00:17:08:68

Signature Algorithm: sha1WithRSAEncryption

Issuer: O = Cisco Systems, CN = Cisco Manufacturing CA

Validity

Not Before: Dec 4 21:27:36 2012 GMT

Not After : Dec 4 21:37:36 2022 GMT

Subject: O = Cisco, OU = REL, CN = WNBU Controllers

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:9c:b0:f9:c9:b0:02:ee:d2:2c:11:39:fb:54:2d:

bf:fb:93:e2:23:6d:ad:da:c1:fc:c0:cd:c6:4b:fa:

27:35:02:59:c1:4d:94:35:24:de:ac:f2:0d:86:2a:

a4:41:5c:3a:e5:ff:49:bd:08:c4:9c:55:40:ba:04:

ee:05:c8:e5:46:20:bc:c8:1e:55:f4:62:f1:bf:c8:

70:a4:91:84:46:d4:31:6c:04:a9:aa:f5:80:12:b7:

50:34:5f:b1:fb:16:5e:b2:63:a1:b3:80:6a:f4:73:

2a:f1:95:ec:2d:3e:76:c8:b4:46:ba:50:0a:52:94:

34:b0:75:3c:b9:77:12:c7:ba:d8:44:c8:49:17:bc:

32:33:f9:c2:54:e7:13:d1:db:d0:ef:82:0b:d2:41:

8e:72:a1:81:75:e7:cc:34:38:5e:a5:24:92:62:e9:

4c:f0:8b:c3:75:d6:00:50:50:73:09:61:6f:a1:66:

80:a0:cf:56:aa:1c:57:b8:9a:13:42:91:c5:f4:5e:

13:4e:4d:30:61:c1:95:ab:bd:9c:c0:bd:f5:72:cb:

04:8a:40:c4:a6:6d:c9:2d:2e:bd:31:13:4b:2b:b7:

dc:7f:f8:e4:2c:ea:35:33:ae:87:93:12:30:ba:f4:

33:07:a8:e0:5b:c9:56:de:7f:c9:10:ac:c8:ef:0c:

97:37

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Key Identifier:

16:D8:3F:A6:E0:9E:C4:F4:74:1A:D3:7E:35:3F:D9:B8:16:22:1E:3D

X509v3 Authority Key Identifier:

keyid:D0:C5:22:26:AB:4F:46:60:EC:AE:05:91:C7:DC:5A:D1:B0:47:F7:6C

X509v3 CRL Distribution Points:

Full Name:

URI:http://www.cisco.com/security/pki/crl/cmca.crl

Authority Information Access:

CA Issuers - URI:http://www.cisco.com/security/pki/certs/cmca.cer

Signature Algorithm: sha1WithRSAEncryption

1a:8a:5a:31:63:0d:65:a0:cd:9d:b7:81:c9:18:3d:d2:94:11:

f4:96:5d:92:4c:51:d6:64:d2:7d:9e:31:47:be:4c:2e:f1:57:

3a:8f:d1:06:0f:62:eb:65:6a:77:dd:76:b7:8c:5e:f5:50:44:

77:d5:be:4b:ae:36:14:d5:b1:44:eb:6e:82:40:62:81:6f:49:

f7:4b:02:ff:ad:94:2d:1d:e1:2d:75:58:48:a8:a0:cf:e2:52:

8f:fa:de:3d:2d:cd:bf:25:9a:46:c1:5c:40:4f:7d:20:0c:42:

ce:fa:45:b6:d6:32:70:6e:6d:63:17:66:98:df:9b:a2:87:9f:

27:06:6f:8d:7e:78:db:ad:dd:4b:9b:89:e1:87:6e:dc:40:c6:

9f:57:70:1f:ca:c7:49:23:a0:47:84:e2:3b:98:be:e0:59:5f:

1f:c7:6f:92:96:8e:e3:f3:12:7e:6d:14:84:d3:6f:fe:15:5b:

4b:6d:90:c5:17:7d:10:c5:d6:a4:fb:0a:7d:9d:af:ea:9d:93:

30:b9:04:d6:5e:d6:31:84:5e:b8:73:68:81:6d:d8:63:37:9c:

65:99:98:9d:68:e7:2c:b5:99:46:33:41:7a:18:f5:3f:b0:65:

26:a8:0e:6f:79:68:c5:99:c4:fa:3b:c1:8d:f1:69:20:0d:d3:

7b:ab:62:a8

只要ap的镜像和控制器匹配就不会有升级

例如wlc01版本8.3.143 ,wlc02版本 8.3.143 wlc03版本8.5.171

假设ap原本在wlc01上注册,那么如果ap换到了wlc02上面,ap是不需要升级系统的,直接可以完成注册,倘若ap想要注册到wlc03的控制器上,那么ap会检测到自身的镜像版本与控制器的版本不匹配,从而会触发镜像文件升级操作,这种情况下如果控制器时间晚于2022年12月5日,那么就会出现卡downloading的状况 // 12月5日是按照东八区的时区看的,按照GMT时间是12月4日

假如经过一些列设置,ap成功注册到了wlc03上面,但你此时又想让ap重新注册回wlc01或02上,那么ap还会需要经历换镜像文件的动作,同样会有卡这个状态的现象出现。

按照你说的 例如wlc01版本8.3.143 ,wlc02版本 8.3.143 wlc03版本8.5.171

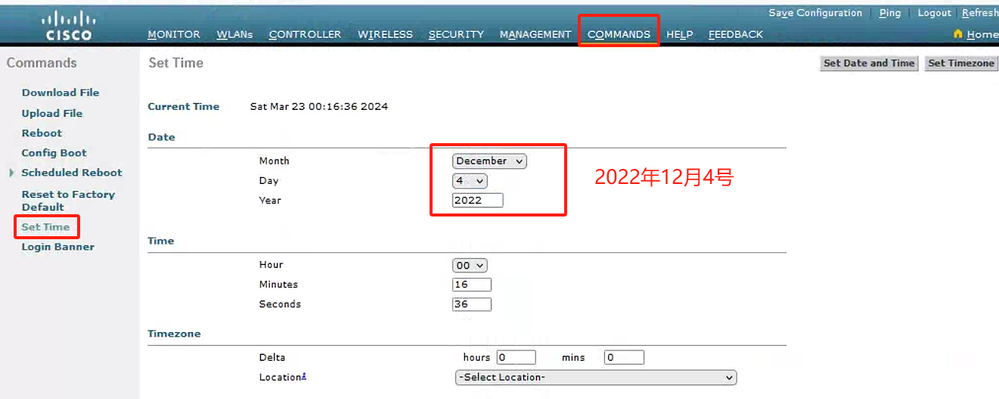

加入我买了一个AP,软件版本是8.2.3.143, 如果这个时候想要注册到WLC01上面,这个时候我可以在WLC01控制器上面设置这个时间为2022年12月4号(比2022年12月5号提前一天) ,设置的界面如下

那么这个AP是否会注册上WLC01呢,因为WLC内置的ap镜像里面用于验证的证书在2022年12月4日是生效的。

还有一个问题,怎么验证确定WLC内置的ap镜像里面用于验证的证书日期是到2022年12月4号呢?可以通过什么命令查询确定呢,是不是我在WLC01的控制上通过CLI命令行show Certificate all 得到下面的信息呢?但是我查询到证书的过期时间是End : Mar 29 12:48:37 2027 GMT ,如下面所示呢

Certificate Name: Cisco SHA1 device cert

Subject Name :

C=US, ST=California, L=San Jose, O=Cisco Systems, CN=AIR-CT5508-K9-009e1ee36e60, emailAddress=support@cisco.com

Issuer Name :

--More-- or (q)uit

O=Cisco Systems, CN=Cisco Manufacturing CA

Serial Number (Hex):

16E22BE0000000078935

Validity :

Start : Mar 29 12:38:37 2017 GMT

End : Mar 29 12:48:37 2027 GMT

Signature Algorithm :

sha1WithRSAEncryption

Hash key :

SHA1 Fingerprint : 50:e3:59:0f:ac:73:49:24:5c:e1:0c:ca:8a:ec:a0:fc:e8:54:57:01

SHA256 Fingerprint : 07:2e:32:e5:80:47:0b:12:a7:c6:95:f4:5b:e0:a1:06:f4:d6:85:cf:1e:e9:f0:f4:0b:32:cc:8d:4f:a1:7e:06

1.ap的那个证书我已经在第二次的信息里面贴出来了,只要在那个时间范围里面就可以,但是不建议是12月4日,考虑到时区的因素,有可能12月4日证书仍旧会是一个失效的状态,不要非整这么极限的设置(你要是能看准时区,算好时间,并且保证你设备升级过程中控制器时间还在那个有效范围里面,就当我没说)保证控制器的时间在证书有效期内,ap通常是可以正常完成升级的

2.如何确定wlc证书是2022-12-04到期,很简单,看官方的通告,思科已经专门针对一个问题有了bug了,还需要怎么去查?你确实想要看这个证书文件,那你可以尝试找一个瘦ap的镜像文件,自己在电脑上解压一下看下文件结构,然后找到对应文件就行了,

3.你show certificate all你看的控制器的证书信息,跟ap没什么必然关系。一直在说是因为ap镜像里面用于验证的证书过期了,是ap镜像里面的证书,不是控制器,输出的内容要看全

Subject Name :

C=US, ST=California, L=San Jose, O=Cisco Systems, CN=AIR-CT5508-K9-009e1ee36e60, emailAddress=support@cisco.com

Issuer Name :--More-- or (q)uit

O=Cisco Systems, CN=Cisco Manufacturing CA

Serial Number (Hex):

16E22BE0000000078935