- Cisco Community

- Comunidade da Cisco

- Networking

- Artigos Routing & Switching

- Guia Cisco SD-WAN Laboratório (Parte 2/2)

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

em 12-09-2024 10:27 AM

Continuação da configuração do Laboratório Cisco SD-WAN.

Este guia passo a passo detalha como criar um ambiente de laboratório Cisco SD-WAN básico no EVE-NG, proporcionando uma excelente oportunidade para praticar e explorar as funcionalidades dessa tecnologia.

Observações importantes:

- Desempenho do lab: Após finalizar a construção, o laboratório apresentou um uso médio de 20% de CPU em um processador Intel i5 de 12ª geração, consumindo aproximadamente 31 GB de RAM.

- Configuração de WAN Edge List: Se você possui uma conta Cisco Smart Account, é recomendável criar sua própria WAN Edge List. Caso contrário, fornecemos uma lista de teste para facilitar.

- Flexibilidade do lab: Este laboratório foi projetado para ser simples, mas você está à vontade para adaptá-lo e expandi-lo de acordo com suas necessidades.

- Imagens utilizadas: As imagens do Cisco usadas no laboratório foram obtidas do repositório: https://github.com/hegdepavankumar/Cisco-Images-for-GNS3-and-EVE-NG

Segue o link da parte 1 do projeto: https://community.cisco.com/t5/artigos-routing-switching/guia-cisco-sd-wan-laborat%C3%B3rio-parte-1-2/ta-p/5231327

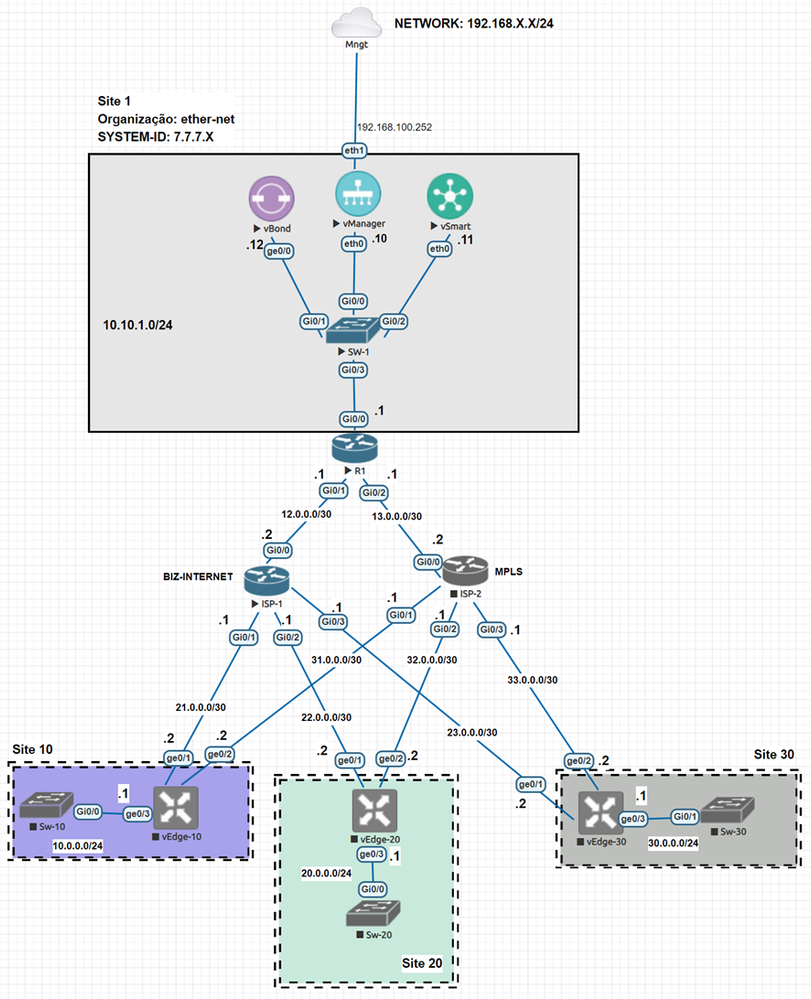

Topologia:

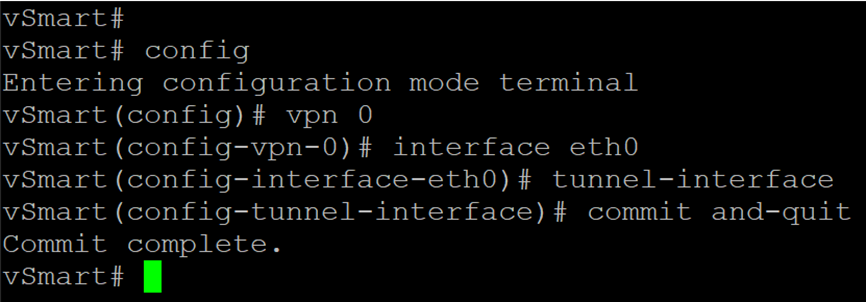

Controller Tunnel Interfaces

Vamos habilitar os tunnel-interfaces que atualmente estão desabilitados nas interfaces do vManage, vBond e vSmart.

vpn 0

interface eth0

tunnel-interface

commit and-quit

vpn 0

interface eth0

tunnel-interface

commit and-quit

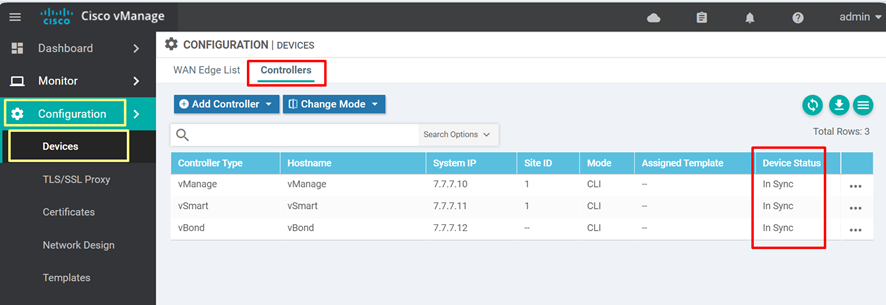

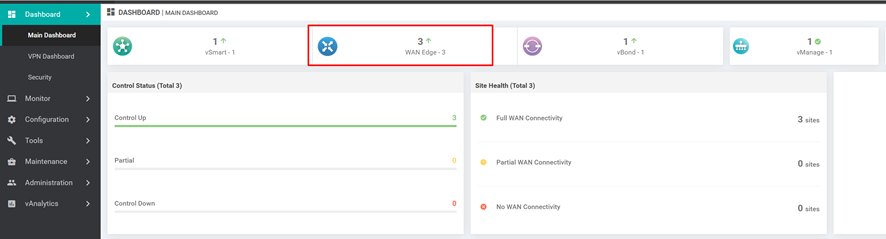

Finalizado a configuração, no vManage o vBond e vSmart estão disponível como na imagem:

##############################################################################################

Inserindo as Configurações no vEdges.

Configuração básica do vEdge-10.

config

system

host-name vEdge-10

system-ip 10.10.10.10

site-id 10

organization-name "ether-net"

vbond 10.10.1.12

!

vpn 0

interface ge0/1

ip address 21.0.0.2/30

no tunnel-interface

no shutdown

exit

interface ge0/2

ip address 31.0.0.2/30

no tunnel-interface

no shutdown

exit

!

ip route 0.0.0.0/0 21.0.0.1

ip route 0.0.0.0/0 31.0.0.1 5

commit and-quit

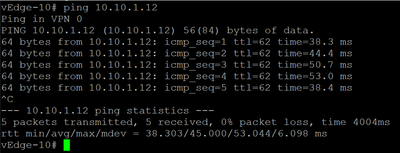

* Pingando para o IP do vBond:

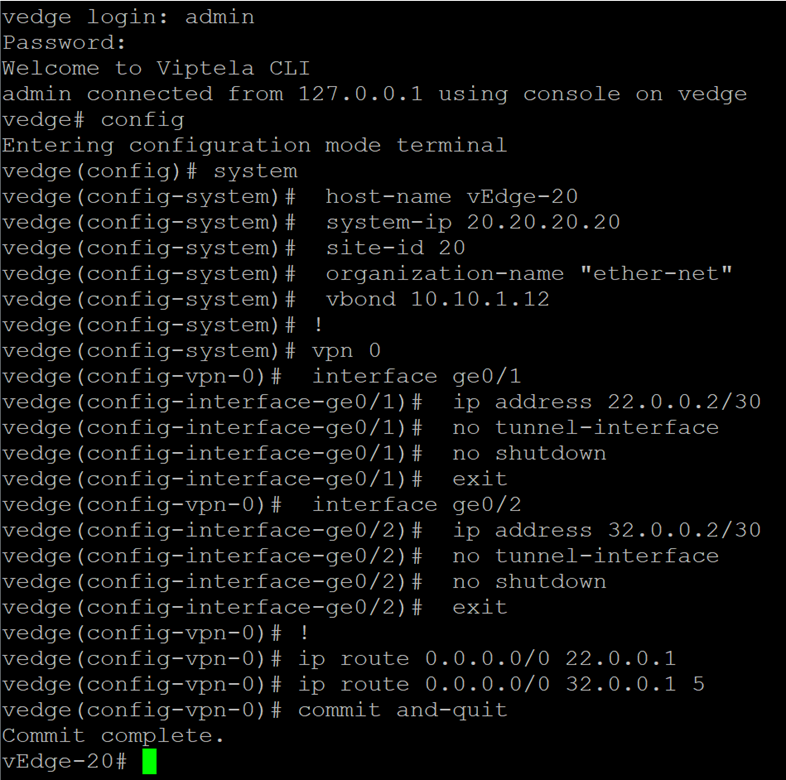

config

system

host-name vEdge-20

system-ip 20.20.20.20

site-id 20

organization-name "ether-net"

vbond 10.10.1.12

!

vpn 0

interface ge0/1

ip address 22.0.0.2/30

no tunnel-interface

no shutdown

exit

interface ge0/2

ip address 32.0.0.2/30

no tunnel-interface

no shutdown

exit

!

ip route 0.0.0.0/0 22.0.0.1

ip route 0.0.0.0/0 32.0.0.1 5

commit and-quit

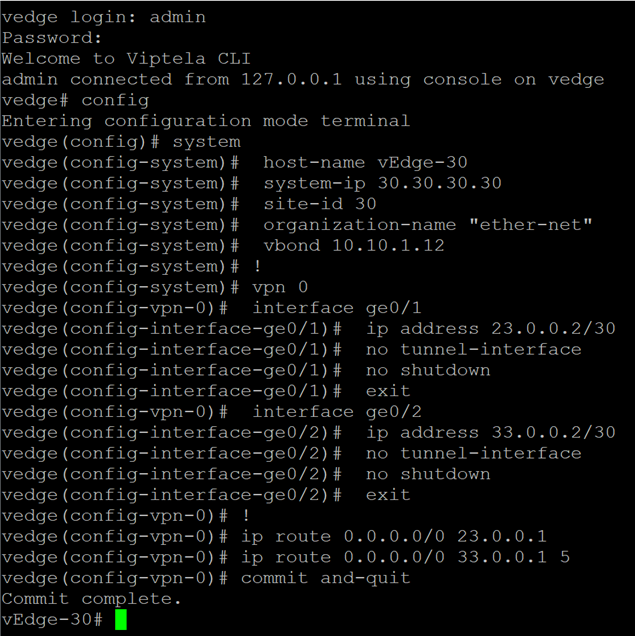

Configuração vEdge-30

(OBS: Deixar o tunnel-interface por hora desabilitado.)

config

system

host-name vEdge-30

system-ip 30.30.30.30

site-id 30

organization-name "ether-net"

vbond 10.10.1.12

!

vpn 0

interface ge0/1

ip address 23.0.0.2/30

no tunnel-interface

no shutdown

exit

interface ge0/2

ip address 33.0.0.2/30

no tunnel-interface

no shutdown

exit

!

ip route 0.0.0.0/0 23.0.0.1

ip route 0.0.0.0/0 33.0.0.1 5

commit and-quit

##############################################################################################

Inserindo Certificados nos vEdge

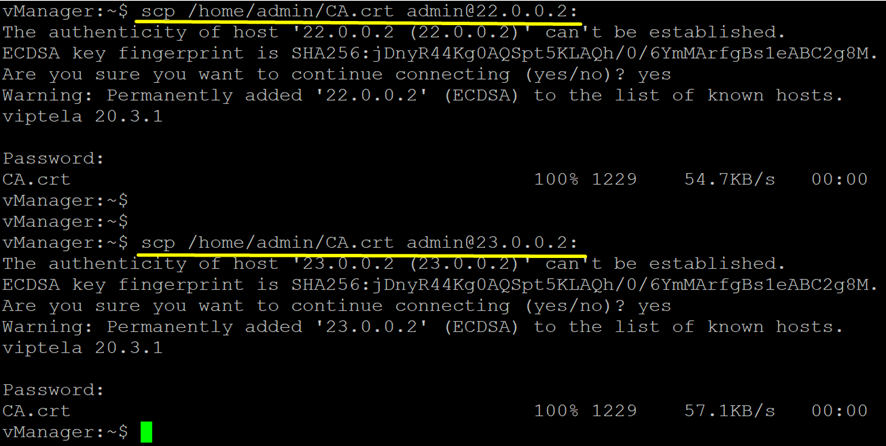

Enviar uma cópia do certificado CA que foi gerado no vManage para os vEdges.

Usando o comando no vManage Para vEdge-10:

scp /home/admin/CA.crt admin@21.0.0.2:

Para vEdge-20:

scp /home/admin/CA.crt admin@22.0.0.2:

Para vEdge-30:

scp /home/admin/CA.crt admin@23.0.0.2:

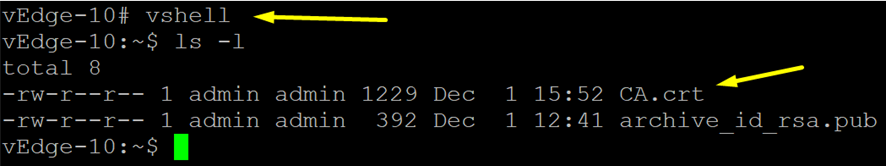

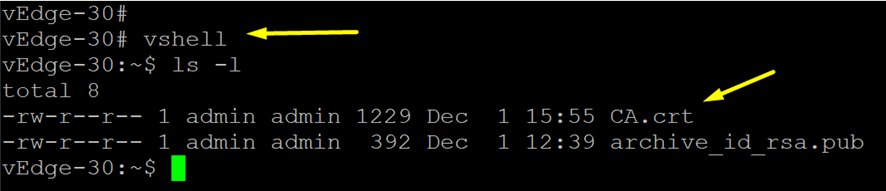

Verificação nos vEdges:

vEdge-10:

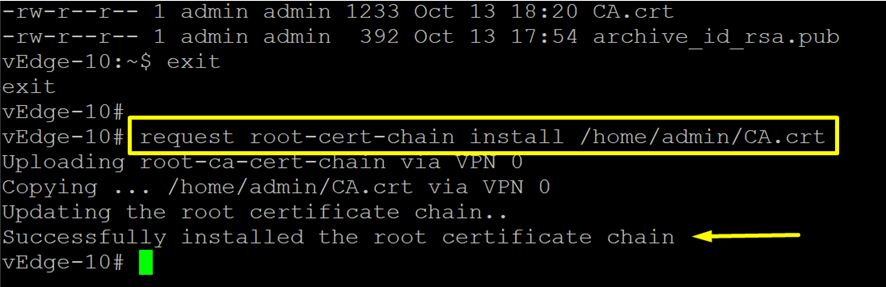

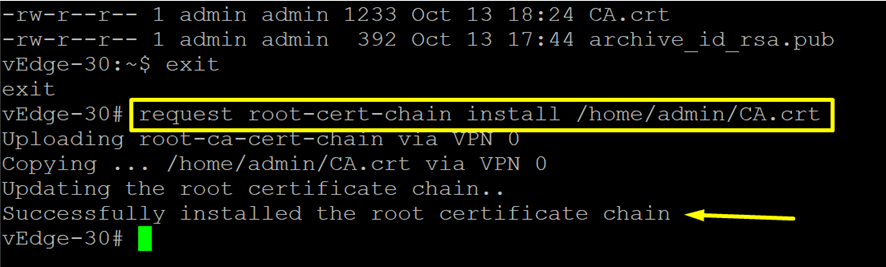

Próximo passo, os vEdges precisam confiar nesse certificado, para realizar isso, sair no modo Shell e emitir o seguinte comando:

request root-cert-chain install /home/admin/CA.crt

Exemplos nos vEdges-10, 20 e 30:

##############################################################################################

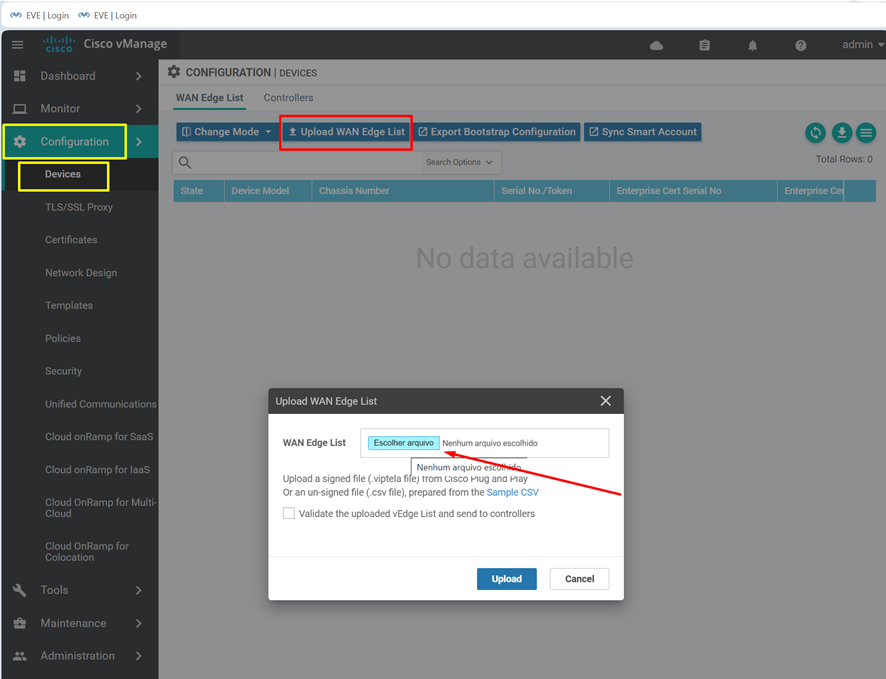

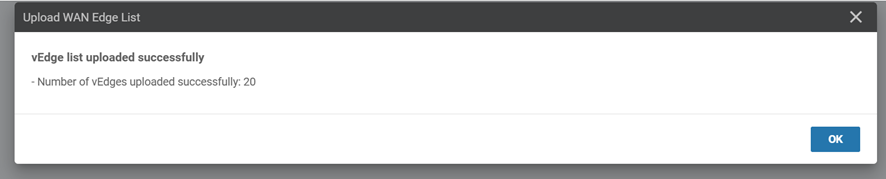

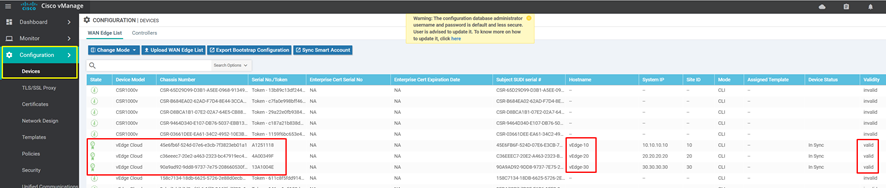

Configurando a WAN Edge List

Link de uma WAN Edge List para teste de laboratório.

https://drive.google.com/drive/folders/1NF82PPK3kGfX8mSThq3vy0g5g20t2mx5?usp=sharing

Para inserir a WAN Edge List, siga os passos:

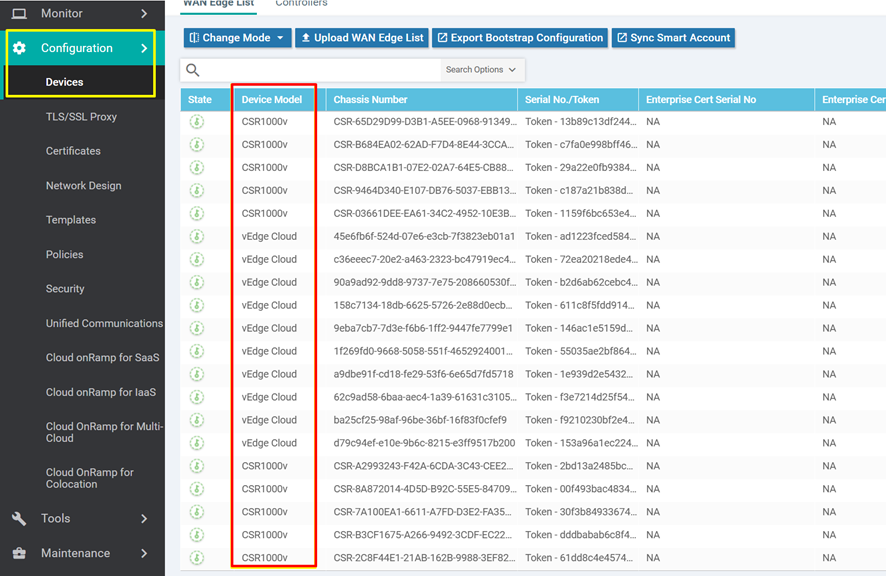

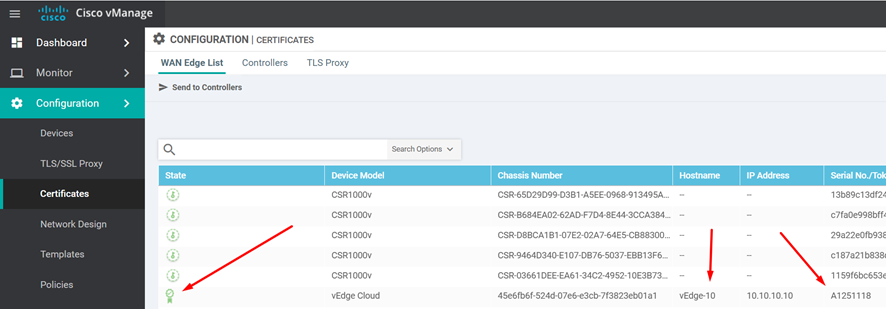

Após Inserir a WAN Edge List, realizar a verificação:

Vamos configurar somente vEdges.

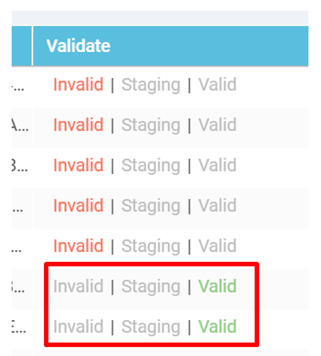

OBS: Caso apareça a coluna Validate com a opção Invalid, modificar para a opção Valid, como mostra a figura:

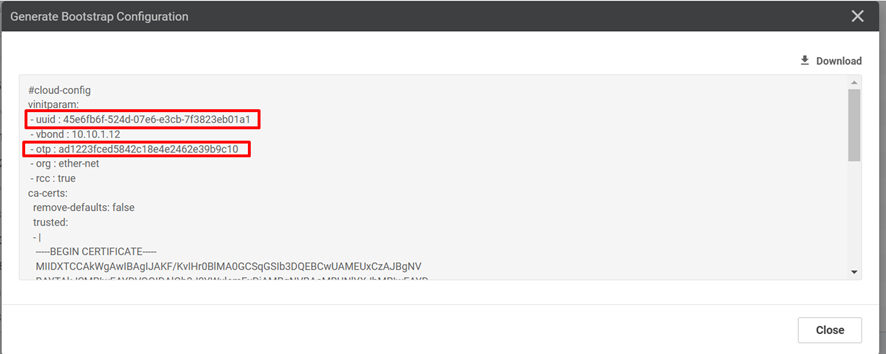

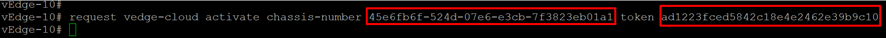

Inserir o chassis-number e token nos vEdges:

request vedge-cloud activate chassis-number XXX token XXX

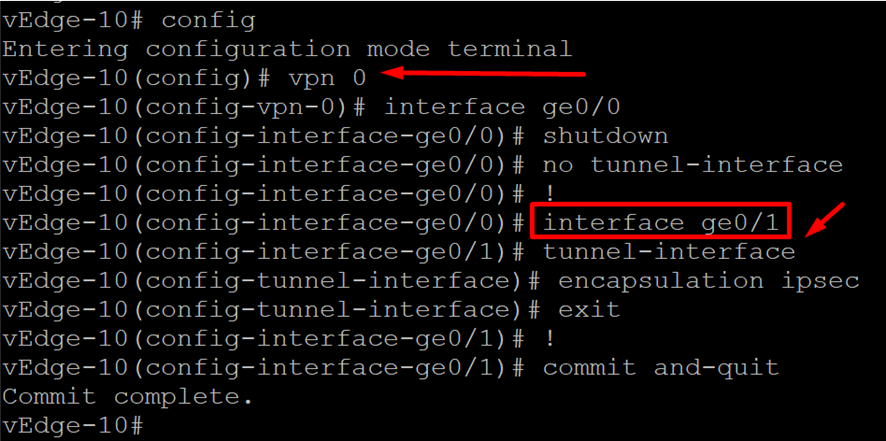

Agora vamos deixar a interface ge0/0 desativada (Não está sendo utilizada) e habilitar o tunnel-interface na interface ge0/1.

config

vpn 0

interface ge0/0

shutdown

no tunnel-interface

!

interface ge0/1

tunnel-interface

encapsulation ipsec

exit

!

commit and-quit

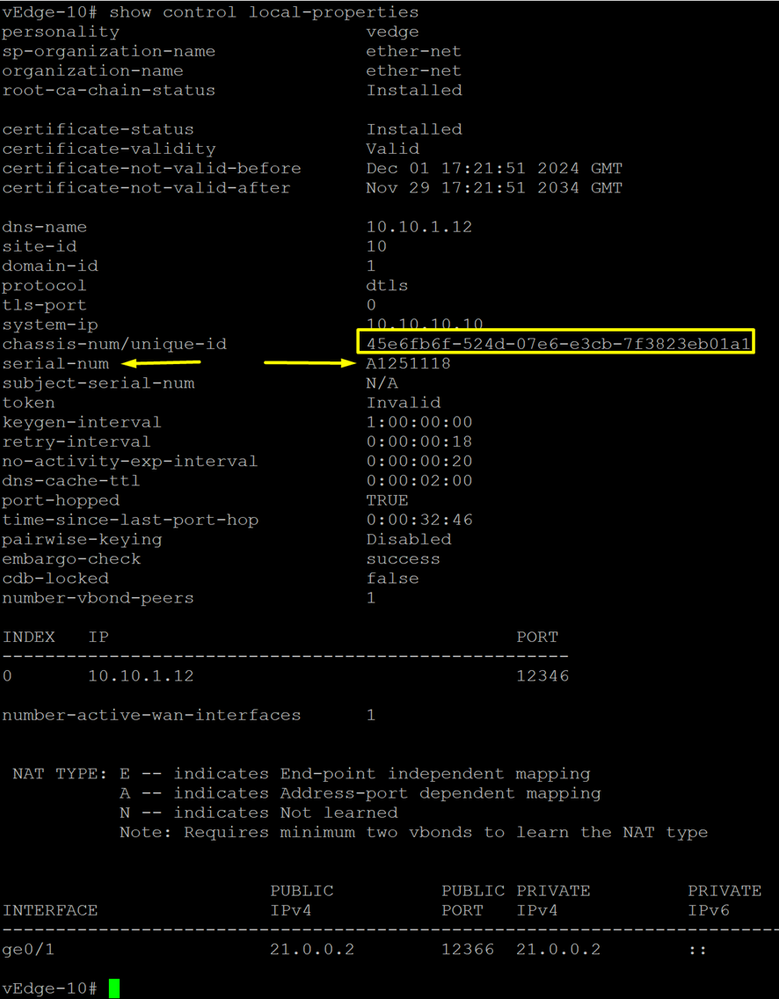

Para verificar no vEdge-10, digite o comando:

show control local-properties

Laboratório funcional e finalizado, espero que Ajude!

Encontre respostas, faça perguntas e conecte-se com nossa comunidade de especialistas da Cisco de todo o mundo.

Estamos felizes por você estar aqui! Participe de conversas e conecte-se com sua comunidade.

Quick links

Navegue pelos links rápidos da Comunidade e usufrua de um conteúdo personalizado e em seu idioma nativo: