Aprenda a configurar o Port-Security e reduza vulnerabilidades em seu ambiente.

Entendendo e Configurando a Feature

O Port-Security é um recurso de segurança utilizado a nível de camada de acesso, onde geralmente temos posicionados Switches Layer 2 e que tem por objetivo, restringir uma interface em específico para que apenas um Endpoint específico possa ser conectado, baseado no endereço MAC de origem dos frames enviados. Isso reduz a vulnerabilidade a ataques comuns a nível de camada enlace como os do tipo MAC Spoofing e CAM Overflow, por exemplo.

Na parte de configuração, devemos habilitar a feature na interface, alterando ou não o número máximo de endereços MAC permitidos associados a uma interface, determinar uma ação em caso de violação de segurança e definir a forma de aprendizagem de endereços MAC, entre outras não muito utilizadas no dia a dia de mercado.

Alteramos o número máximo de endereços MAC permitidos em cenários onde temos PCs conectados a IP Phones ou quando temos um SRV Host rodando várias instâncias virtuais, como o Microsoft Hyper-V ou VMware por exemplo.

Em caso de violação de segurança, podemos dizer ao Switch para descartar o tráfego ofensivo, desligar ou não a interface de conexão, bem como enviar mensagens Syslog e SNMP para gerenciamento. Essas ações são do tipo protect, restrict ou shutdown. Ações do tipo protect e restrict bloqueiam o tráfego sem desativar a interface, com a diferença de que a ação restrict incrementa a contagem de violação. A ação do tipo shutdown desativa a interface gerando mensagens de log e Traps SNMP. A opção shutdown coloca a interface em um estado de desabilitado por erro (err-disabled).

Por fim, e não menos importante podemos definir se a aprendizagem dos endereços MAC será do tipo dinâmica (sticky learn) ou estática, que é quando nós engenheiros configuramos o endereço MAC. Não recomendo de forma alguma, por gerar um enorme esforço administrativo.

Por simplicidade, considere um cenário onde temos um PC conectado a interface Fa0/1 do Switch. Vamos habilitar a feature nessa interface, definindo o modo dinâmico de aprendizagem de endereços MAC e a ação de violação shutdown.

Não determinar o violation shutdown significa que a interface vai para o default, que é shutdown. O shutdown já está lá por default.

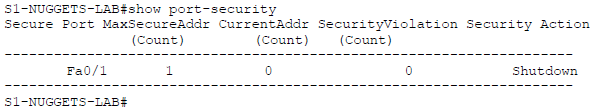

A saída abaixo verifica em quais interfaces habilitamos a feature.

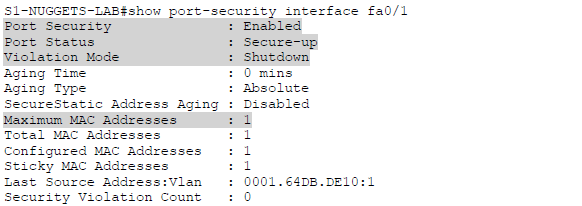

Podemos verificar as configurações de port-security por interface através da saída abaixo.

Por boas práticas recomenda-se não configurar port-security em interfaces do tipo Trunk e em conjunto a outras features como 802.1x (ISE) e Etherchannel.

Faça o seus testes e bons estudos.

Compartilhe esse conteúdo com alunos e profissionais que precisam dominar esse tópico para os seus exames de certificação.