- Cisco Community

- Comunidade da Cisco

- Segurança

- Artigos Segurança

- Cisco ISE - RADIUS vs TACACS+, quem ganha essa batalha?

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

em

11-22-2022

10:20 AM

- última edição em

11-29-2022

06:48 AM

por

Gabriela Godoi do Prado

![]()

- Introdução

- RADIUS (Remote Authentication Dial In User Service)

- Como é o funcionamento do RADIUS?

- TACACS+ - Terminal Access Control System

- Autenticação (Authentication)

- Autorização (Authorization)

- Contabilidade (Accounting)

- Conclusão

Introdução

Uns dos principais serviços que o Cisco ISE provê é autenticação de usuários e dispositivos, e a administração de dispositivos na rede, através do protocolo RADIUS e TACACS, a Talvez você já se perguntou, qual o melhor protocolo a ser usado?

Em verdade não existe uma resposta para qual é o melhor protocolo a ser utilizado, pois ambos tem sua funcionalidade, e possuem diferentes própositos, e este post visa demonstrar de forma objetiva a importância de cada um.

RADIUS (Remote Authentication Dial In User Service)

O protocolo RADIUS foi desenvolvido pela Livingston Enterprises Ic, na década de 90, e era utilizado para prover conectividade à Internet através da tecnologia dial-up (Internet discada). A conectividade com a Internet era fornecida através de linha telefônica, e para essa conexão o usuário deveria digitar suas credenciais, nome de usuário/senha. Ele é usado para se conectar em uma rede através de VPN (virtual private network) e, também para um usuário ou dispositivo se autenticarem em uma rede corporativa.

Uma das funcionalidades do protocolo RADIUS é fornecer acesso seguro às redes, utilizando o príncipio de AAA, acrônimo de authentication, authorization, e accountability (em português, autenticação, autorização, and contabilidade) e quando se trata de autenticação em redes LAN segura utilizando o 802.1x, um protocolo de Camada 2, o EAP (Extensible Authentication Protocol) é usado para autenticar os usuários ou dispositivos, e o EAP utiliza o RADIUS como tranporte entre os dispositivos de redes e o servidor de autenticação.

O RADIUS é configurado entre o Network Access Device (NAD), que pode ser um switch ou controladora wireless, e o servidor (ISE), e utiliza as portas 1812 para authorization (autorização), e 1813 para accountability (contabilidade).

O protocolo RADIUS não é recomendado a ser utilizado para administração de dispositivos, pois a fase de autenticação e autorização não ocorrem de formas separadas, diferente do TACACS+, comentado nos tópicos a seguir.

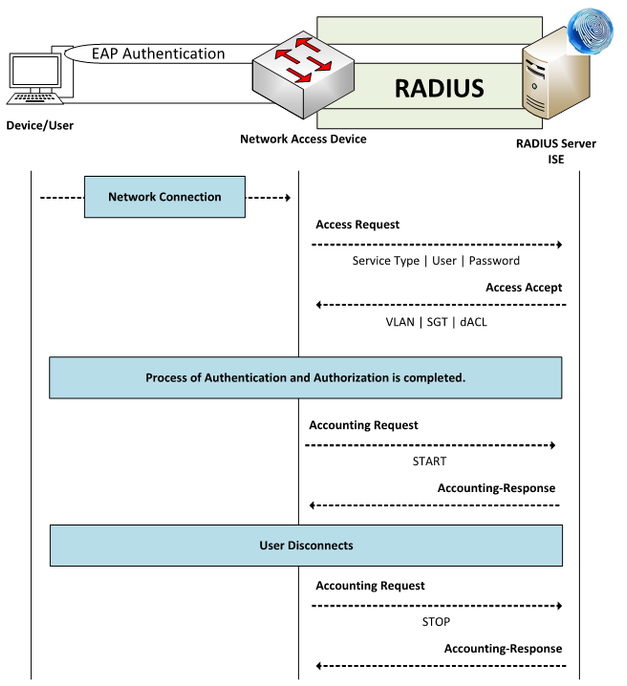

Como é o funcionamento do RADIUS?

Durante o processo de autenticação e autorização no RADIUS, algumas mensagens são trocadas entre o NAD e o servidor ISE.

- Access-Request: essa é uma mensagem enviada do cliente para o servidor, solicitando autorização e autenticação para ingressar na rede.

- Access-Accept: se o acesso é aceito e validado, ou seja, usuário e senha e/ou certificado estão corretos, uma mensagem é enviada do servidor para o cliente, com autenticação bem sucedida (passed authenticaiton). Quando utilizado o Cisco ISE, dentro da mensagem access-accept, outras informações são enviadas como o resultado de autorização, onde pode conter as ACLs dinâmicas (dACL – dynamic access control list), a VLAN a ser assinada para o dispositivo, ou uma Security Group Tag (SGT). Através dessas informações é que são descritas o nível/privilégio de acesso que um dispositivo obterá na rede.

- Access-challenge: essa é uma mensagem opcional e caso todas as condições anteriores são atendidas. O access-challenge é uma mensagem enviada pelo RADIUS caso seja necessário alguma outra informação, como uma segunda senha, ou um fator de dupla autenticação (two-factor authenticatio) como Duo ou por SMS.

- Access-reject: caso o acesso seja rejeitado ou quando ocorre uma falha durante o processo de autenticação.

TACACS+ - Terminal Access Control System

O protocolo TACACS+, é utilizado com um próposito de prover a administração dos dispositivos de redes, mais conhecidos como NAD – Network Access Device, e são eles os roteadores, switches, controladores wireless, firewall, entre outros.

A comunicação entre o cliente, NAD, e o servidor (ISE), é estabelecida sobre TCP na porta 49, e todo o tráfego é criptografado, o que faz com que o seja um protocolo seguro e menos sucetível a falhas.

Com o TACACS+, o administrador da rede pode gerenciar e controlar como e o que os usuários podem acessar nos dispositivos de rede. Ele permite que o administrador crie diferentes tipos de privilégios. Por exemplo, as equipes de Helpdesk e Engenheiros de nível 3, ambos são parte do grupo de redes, porém com privilégios e funções diferentes. Provável que o Engenheiro de Helpdesk terá acesso somente leitura, ou alguns comandos para realizar troubleshooting, enquanto Engenheiros de N3 terão acesso para escrita, configuração dos dispositivos de rede.

Uma das características do TACACS, é que a autenticação e a autorização ocorrem totalmente separadas, diferente do RADIUS. Isso significa que quando um usuário tentar se conectar em um dispositivo da rede, utilizando protocolos como SSH ou Telnet, primeiro ele fará a autenticação. A autorização acontecerá a partir do momento que o analista tentar executar alguma ação, por exemplo, quando tentar executar o comando configure terminal, o Engenheiro N3 terá acesso, e o de Helpdesk não. Customizações podem ser criadas, de acordo com a necessidade de cada equipe.

Além do processo de autenticação (authentication) e autorização (authorization), no protocolo TACACS também ocorre a contabilidade (accountability), que é o processo de registro das atividades, geração/armazenamento dos logs, das atividades que foram realizadas pelo administrador/engenheiro, ou seja, todos os comandos executados são armazenados com o data e hora e a pessoa que realizou tal ação.

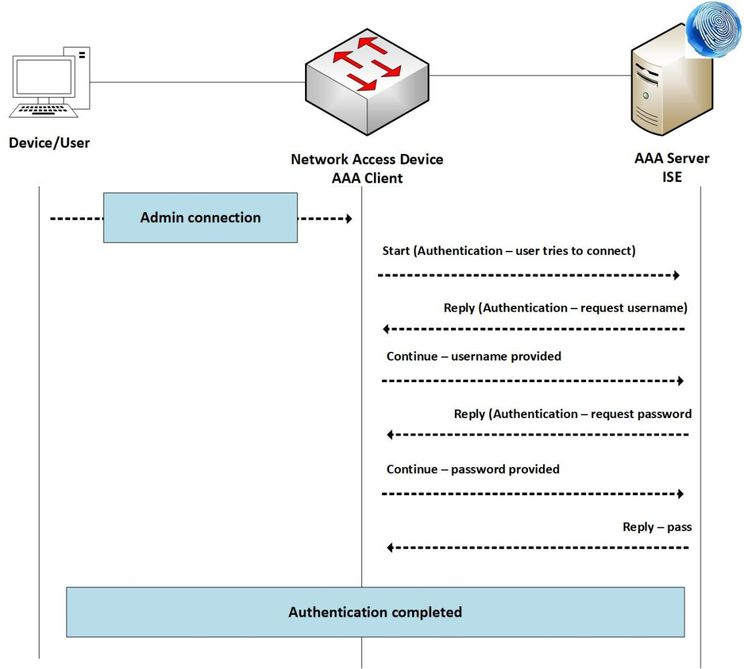

Autenticação (Authentication)

No processo de autenticação, existem três tipos de mensagens.

- START (authentication), usuário/cliente tentando se conectar.

- REPLY (authentication), mensagem do servidor para o cliente solicitando as credenciais (usuário e senha).

- CONTINUE (authentication), mensagem do cliente para o servidor com usuário e senha, e a resposta final do servidor para o cliente, com o sucesso ou sem sucesso.

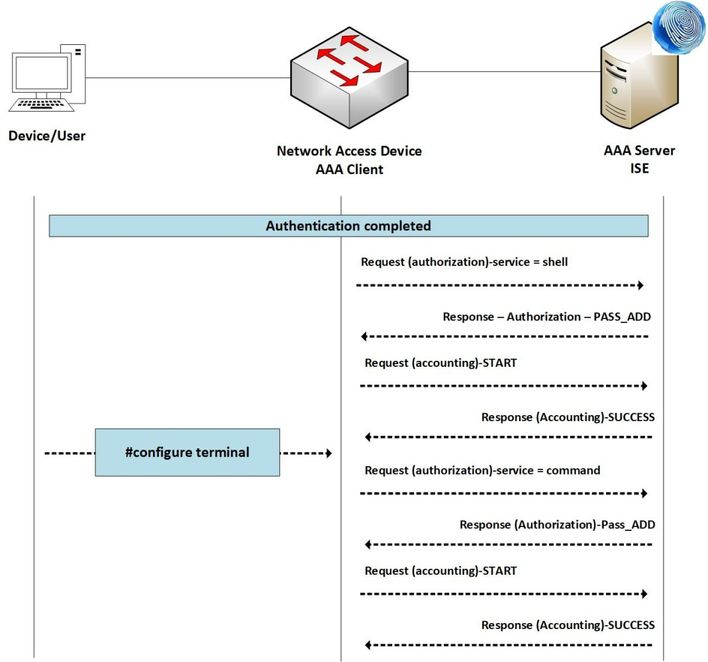

Autorização (Authorization)

Caso o processo de validação ocorra com sucesso e seja validado pelo ISE, inicia-se o processo de autorização. Neste processo, para cada comando executado pelo usuário, o servidor ISE validará se o usuário tem permissão para executá-lo.

Para autorização existem dois tipos de mensagens.

- Request: é a mensagem enviada do NAD para o servidor, solicitando por autorização.

- Response: mensagem enviada de volta do servidor para o NAD, e existem possíveis resultados.

- FAIL – o usuário não está permitido ou negado a executar o commando solicitado.

- PASS_ADD or PASS_REPL– indica sucesso na autorização com atributos.

- FOLLOW – essa mensagem indica que o AAA client tem que enviar a mensagem de autorização para um outro servidor.

- ERROR – existe algum problema no servidor AAA.

Contabilidade (Accounting)

O processo de accounting acontecerá após o usuário ser autenticado e autorizado a executar determinado comando. O processo de Accounting, nada mais é que guardar/armazenar todos os comando executados pelo usuário. Dessa forma, o administrador tem o registro do que foi realizado na rede, para o propósito de auditoria.

- Request: indica a notificação de atividade. Para o request, existem três valores.

- START – início de processo de contabilidade.

- STOP – o serviço finalizou.

- CONTINUE – o usuário é solicitado a fornecer informações adicionais.

- Response: mensagem enviada do servidor ao cliente com o resultado.

- SUCCESS – usuário recebeu o registro do cliente.

- ERROR – registro do cliente não foi armazenado por algum problema no servidor.

- FOLLOW – essa mensagem indica que o cliente AAA precisa enviar a solicitação de autorização para um outro servidor.

Conclusão

Dessa forma, concluímos que na verdade não existe uma batalha entre os protocolos, e como informado no início ambos protocolos possuem diferentes funções dentro da rede, cada um com sua importância.

Espero que você tenha aproveitado a leitura.

Jonas Resende.

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Excelente conteúdo meu caro amigo @jonas.resende vamos que vamos!!!!

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Boa @jonas.resende !!! Excelente material como de costume!!

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Excelente explanação, e com um desfecho inesperado, haja a vista o título, porém uma maravilhosa leitura de fácil entendimento até mesmo para quem é leigo, como eu. Parabéns pelo conteúdo

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Sucinto e objetivo!!!

Showww.

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Excelente!

Encontre respostas, faça perguntas e conecte-se com nossa comunidade de especialistas da Cisco de todo o mundo.

Estamos felizes por você estar aqui! Participe de conversas e conecte-se com sua comunidade.

Quick links

Navegue pelos links rápidos da Comunidade e usufrua de um conteúdo personalizado e em seu idioma nativo: