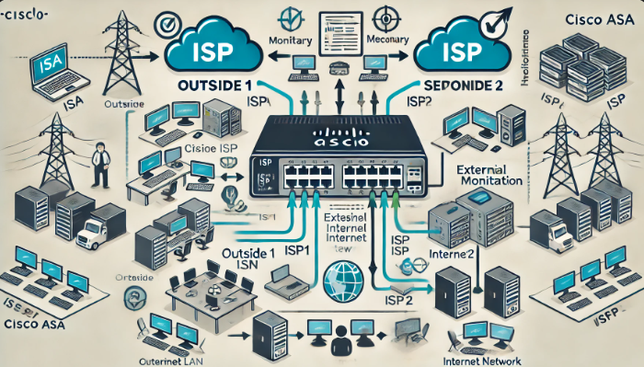

Em uma rede corporativa, a conectividade com a Internet é fundamental para garantir a continuidade dos negócios. No entanto, depender de um único provedor de serviços de internet (ISP) pode ser arriscado. Para mitigar esse risco, é possível configurar o Cisco ASA (Adaptive Security Appliance) para utilizar dois ISPs, garantindo redundância e alta disponibilidade.

Neste artigo, vamos mostrar como configurar um Cisco ASA com dois ISPs para oferecer uma solução de failover.

Configuração

Primeiro, é necessário configurar as interfaces do ASA.

interface GigabitEthernet0/1

nameif LAN

security-level 100

ip address 10.16.0.16 255.255.255.0

!

interface GigabitEthernet0/2

nameif ISP-1

security-level 0

ip address 10.16.47.16 255.255.255.0

!

interface GigabitEthernet0/3

nameif ISP-2

security-level 0

ip address 10.16.48.16 255.255.255.0

!

O Cisco ASA permite monitorar o estado dos ISPs por meio de Service Level Agreement (SLA) monitoring. O SLA detecta quando o ISP principal está fora de serviço e automaticamente, muda o tráfego para o ISP de backup.

Configure um track para monitorar o ISP primário. O Cisco ASA enviará ICMP echo (ping) para um destino externo 47.47.47.47 (loopback no router RT47).

sla monitor 1

type echo protocol ipIcmpEcho 47.47.47.47 interface ISP-1

num-packets 3

frequency 10

sla monitor schedule 1 life forever start-time now

track 1 rtr 1 reachability

O SLA irá monitorar o IP 47.47.47.47 e caso não obtenha resposta, desativará a rota primária.

Em seguida é necessário associar o monitoramento SLA à rota estática do ISP primário, para que o Cisco ASA desative a rota em caso de falha e habilite a rota do ISP secundário.

route ISP-1 0.0.0.0 0.0.0.0 10.16.47.47 1 track 1

route ISP-2 0.0.0.0 0.0.0.0 10.16.48.48 2

Dessa forma, quando o track 1 falhar (ou seja, o IP monitorado não responder), o Cisco ASA removerá a rota do ISP primário e ativará a rota do ISP secundário.

ciscoasa(config)# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is 10.16.47.47 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.16.47.47, ISP-1

C 10.16.0.0 255.255.255.0 is directly connected, LAN

L 10.16.0.16 255.255.255.255 is directly connected, LAN

C 10.16.47.0 255.255.255.0 is directly connected, ISP-1

L 10.16.47.16 255.255.255.255 is directly connected, ISP-1

C 10.16.48.0 255.255.255.0 is directly connected, ISP-2

L 10.16.48.16 255.255.255.255 is directly connected, ISP-2

ciscoasa(config)# show sla monitor operational-state

Entry number: 1

Modification time: 15:26:11.684 UTC Fri Sep 20 2024

Number of Octets Used by this Entry: 2056

Number of operations attempted: 222

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: FALSE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): 1

Latest operation start time: 16:03:01.696 UTC Fri Sep 20 2024

Latest operation return code: OK

RTT Values:

RTTAvg: 1 RTTMin: 1 RTTMax: 1

NumOfRTT: 3 RTTSum: 3 RTTSum2: 3

Após a configuração, é importante testar a funcionalidade de failover. Simule a falha do link primário desativando a interface de loopback no RT47 ou desligue a interface do ISP primário. Verifique novamente o status da rota:

ciscoasa(config)# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is 10.16.48.48 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [2/0] via 10.16.48.48, ISP-2

C 10.16.0.0 255.255.255.0 is directly connected, LAN

L 10.16.0.16 255.255.255.255 is directly connected, LAN

C 10.16.47.0 255.255.255.0 is directly connected, ISP-1

L 10.16.47.16 255.255.255.255 is directly connected, ISP-1

C 10.16.48.0 255.255.255.0 is directly connected, ISP-2

L 10.16.48.16 255.255.255.255 is directly connected, ISP-2

Essa configuração traz resiliência à rede, essencial para garantir a continuidade dos negócios, especialmente em ambientes altamente dependentes da conectividade com a internet.