As VPNs de acesso remoto desempenham um papel vital na segurança da comunicação entre usuários remotos e redes corporativas, proporcionando acesso seguro, autenticação robusta e proteção contra ameaças cibernéticas.

Neste post veremos como configurar a VPN AnyConnect no Cisco ASAv usando a linha de comandos.

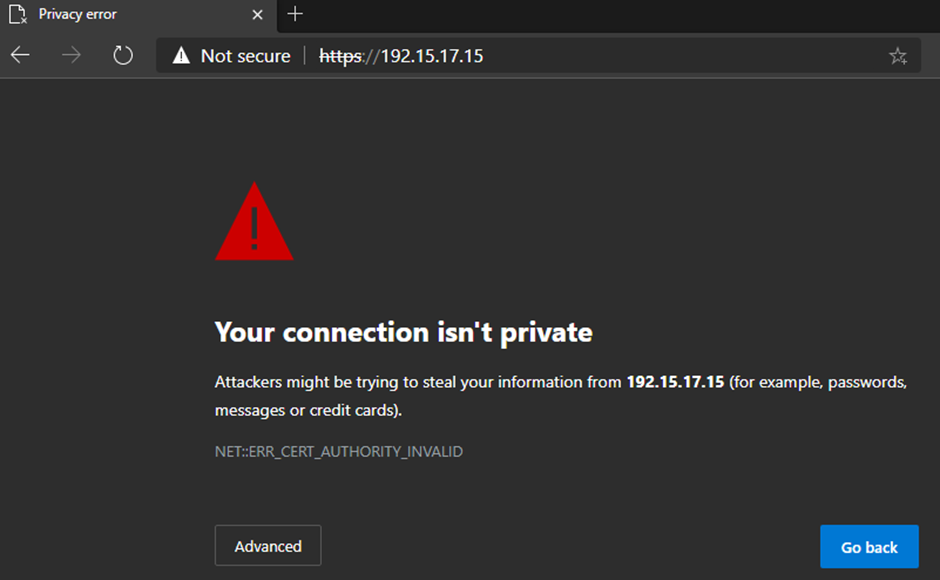

O AnyConnect oferece conexões seguras SSL e IPsec/IKEv2 para usuários remotos. Para acederem a VPN os usuários inserem o endereço IP do ASA no navegador de uma interface configurada para aceitar conexões VPN SSL ou IPsec/IKEv2. A menos que o ASA esteja configurado para redirecionar solicitações http:// para https://, os usuários devem inserir a URL no formato https://<endereço>.

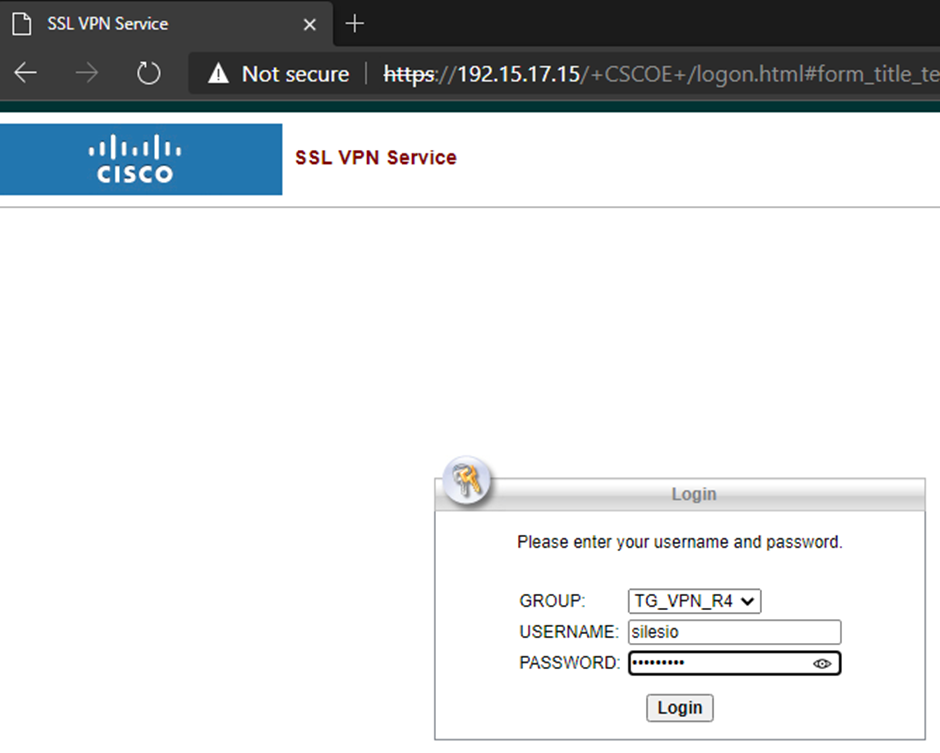

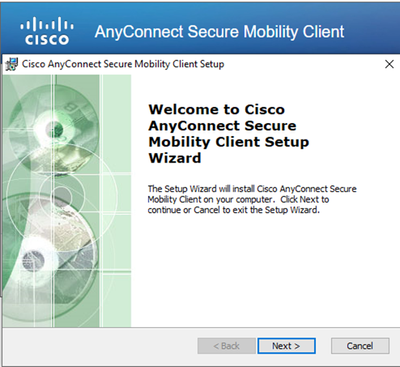

Após inserir a URL, o navegador se conecta a essa interface e exibe a tela de login. Se o usuário fornecer as informações corretas de login e autenticação, e o ASA identificar que o usuário precisa do cliente, ele faz o download do cliente correspondente ao sistema operacional do computador remoto. Depois de baixar, o cliente é instalado e configurado, estabelecendo uma conexão segura SSL ou IPsec/IKEv2 e permanece instalado ou se desinstala (dependendo da configuração) quando a conexão é encerrada.

Quando o cliente negocia uma conexão VPN SSL com o ASA, ele se conecta usando Transport Layer Security (TLS) e, opcionalmente, Datagram Transport Layer Security (DTLS). O DTLS evita problemas de latência e largura de banda associados a algumas conexões SSL, melhorando o desempenho de aplicativos em tempo real sensíveis a atrasos de pacotes.

O cliente AnyConnect pode ser baixado do ASA ou pode ser instalado manualmente no PC remoto pelo usuário. Vamos começar com a configuração.

- Habilite a VPN na interface outside

webvpn

enable outside

tunnel-group-list enable

anyconnect image disk0:/ anyconnect-win-4.3.05017-k9.pkg

anyconnect enable

- Crie um a conta do usuário remoto

username silesio pass ccie65745

- Defina que rede o usuário irá aceder pela VPN

access-list ACL_VPN_R4 standard permit host 4.4.4.4

- Configure os parâmetros da VPN

ip local pool POOL_VPN_R4 172.16.4.1.-172.16.4.254 mask 255.255.255.0

group-policy GP_VPN_R4 internal

group-policy GP_VPN_R4 attributes

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value ACL_VPN_R4

exit

tunnel-group TG_VPN_R4 type remote-access

tunnel-group TG_VPN_R4 general-attributes

default-group-policy GP_VPN_R4

address-pool POOL_VPN_R4

exit

tunnel-group TG_VPN_R4 webvpn-attributes

group-alias TG_VPN_R4 enable

- Em seguida baixe o client AnyConnect a partir do PC do usuário remoto, navegando ao IP externo do ASA

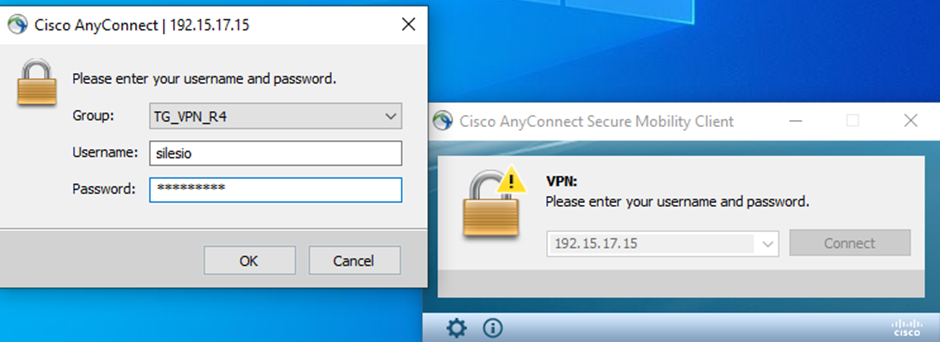

- Ignore o aviso e prossiga para o endereço. Use as credenciais definidas anteriormente

- O ASA vai tentar executar o cliente automaticamente. Caso falhe, baixe o cliente diretamente da página e prossiga com a instalação manual

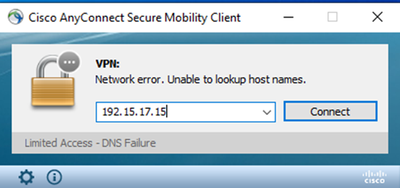

- Neste lab está sendo usado o windows, siga as indicações e tente ligar-se a VPN desta vez usando o cliente.

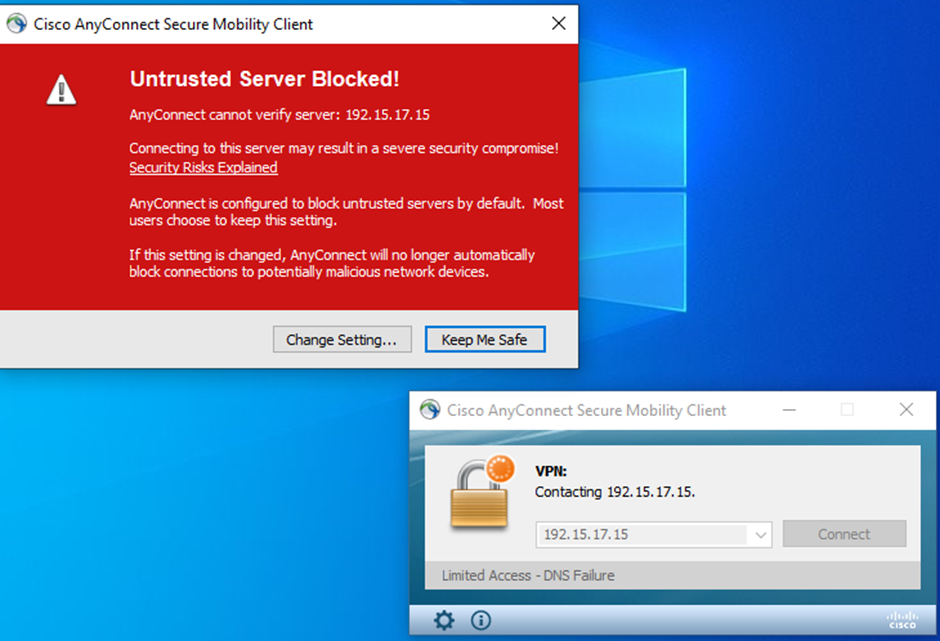

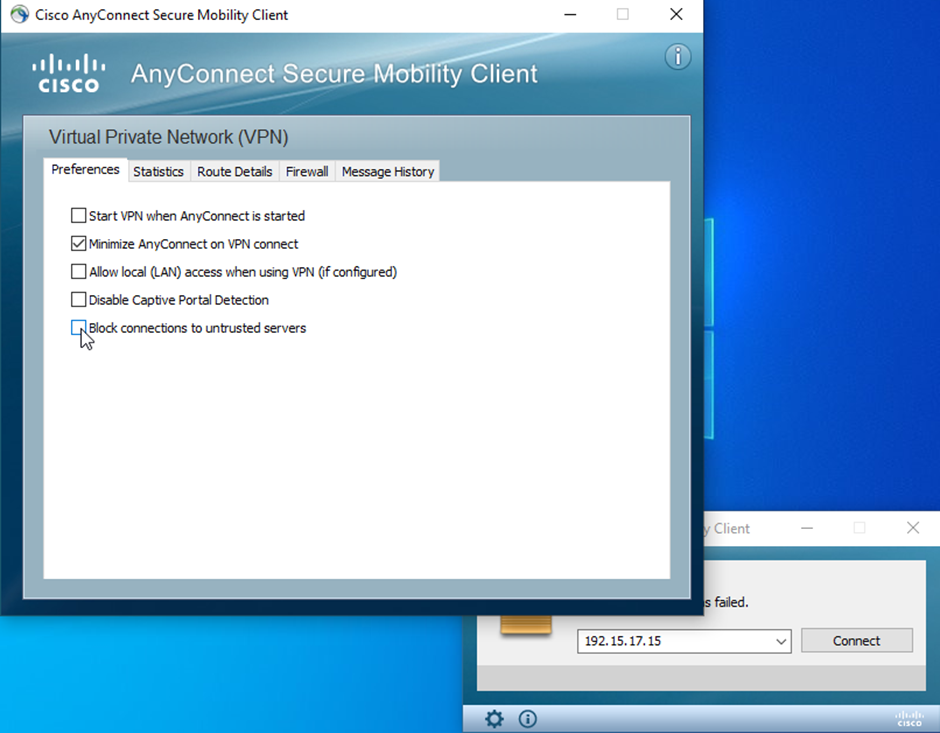

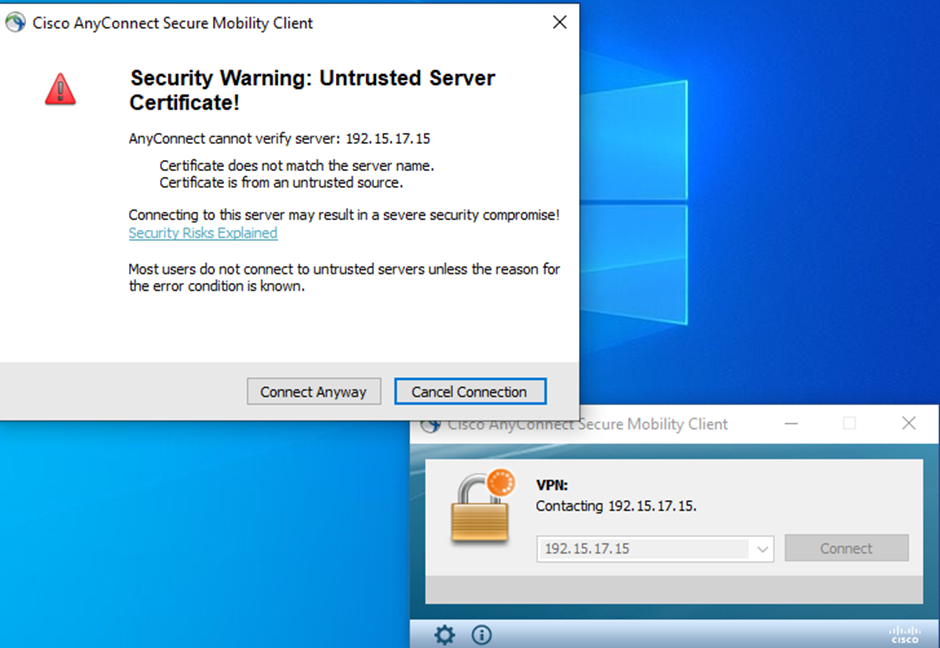

- Na primeira tentativa o cliente poderá bloquear a ligação devido ao certificado apresentado pelo ASA. Clique em Change Setting e desmarque a caixa Block Connections to unstrusted servers

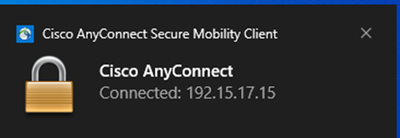

- Tente ligar-se novamente usando o cliente e desta vez já não será mostrado nenhum alerta.

- Caso tenha estabelecido a ligação com sucesso, teste fazendo um ping ao IP permitido nas configurações da VPN.

A VPN de acesso remoto AnyConnect ajuda as pessoas a se conectarem à rede da empresa ou em casa de maneira segura, protegendo as informações e garantindo que apenas pessoas autorizadas tenham acesso. Isso é importante para manter a segurança e a privacidade dos dados.

Referência

https://www.cisco.com/c/en/us/td/docs/security/asa/asa97/configuration/vpn/asa-97-vpn-config/vpn-anyconnect.html