- Cisco Community

- Comunidade da Cisco

- Segurança

- Artigos Segurança

- Evoluindo IOT de MAB para 802.1x

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

01-09-2025 01:55 PM - editado 03-25-2025 12:55 PM

Objetivo

O objetivo desde artigo é propor sugestões para a evolução da autenticação de rede de MAB para 802.1x em dispositivos IOT, com o intuito de mitigar a exploração de ataques de camada 2 como clonagem de mac-address e man in the Middle. Lembrando que essa evolução não suprime a necessidade de segmentação seja ela feita por ACL, Firewall entre Vlans ou ServiceTag.

Cenário

Atualmente grande parte dos IOTs suportam o protocolo 802.1x, portanto, câmeras, DRVs, Impressoras, telefones, controladores de temperatura e luminosidade, entre outros, já tem em seu firmware a possibilidade de trabalhar de uma melhor forma (não MAB) com redes protegidas com NAC.

Imagem das configurações de 8021.x para um determinado DVR

Imagem das configurações de 8021.x para um determinado DVR

As opções de protocolos mais comuns para a realização do 802.1x na rede cabeada geralmente são:

- EAP-MD5 com o uso de credencial, porém é a opção menos segura.

- EAP-PEAP com o uso de credencial e um certificado de uma CA e que o NAC confia. O PEAP encapsula pacotes EAP em um túnel de segurança de camada de transporte (TLS) criptografado e autenticado.

- EAP-TLS com o uso de certificado digital. O EAP-TLS é conhecido por sua forte segurança e é amplamente utilizado em ambientes que exigem alta segurança, como redes sem fio corporativas e VPNs

Proposta

A vezes, por falta de um sistema de auto-enrollment de certificados digitais no software do IOT, o desafio de manter a atualização dos certificados digitais vai ter um alto custo operacional dependendo do tempo de validade do mesmo. Em consequência desta ausência, optamos por utilizar credenciais de um serviço de diretório juntamente com o certificado da CA, ambos de confiança do NAC. Desta forma teremos criptografia e segurança no armazenamento das credenciais.

Sendo assim, faremos uso do EAP-PEAP utilizando o certificado da CA que o NAC confia e uma conta de serviço no diretório (AD ou LDAP)

Importante: Caso usem esse serviço de diretório para prover acesso à outros equipamentos da rede como estações de trabalho, tomar providências para que esta conta não logue nas estações e também não seja possível realizar escalação de privilégios a partir dela. Isso devido ao risco de extração de dados (credenciais) do IOT após configurado em caso de furto por exemplo.

Regras do NAC (Cisco ISE)

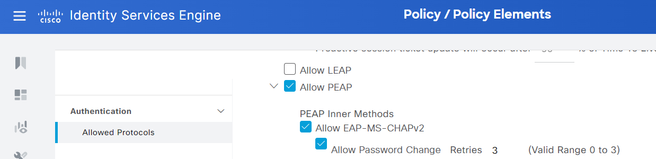

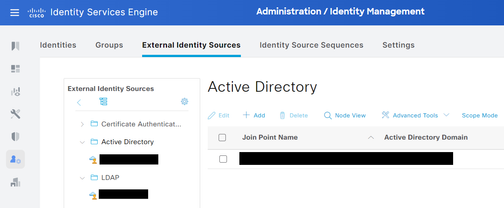

Verifique se o NAC pode entender o protocolo PEAP (Policy > Policy Elements > Authentication > Allowed Protocols) e se está conectado a fontes de identidade externas (Administration > Identity Management > External Identity Sources), como o Active Directory;

Verifique se o Authentication Policy do seu Policy Set direciona para o serviço de diretório escolhido.

O Authorization Policy fica conforme a imagem abaixo:

Sugestão de Automação

Para automatizar esse processo vamos precisar:

- Password vault com suporte a API

- IOT com API de configuração remota

- Acesso à API do ISE

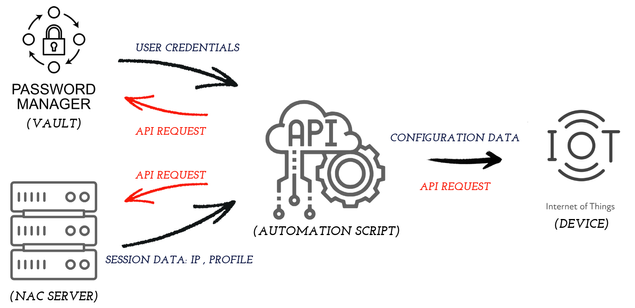

Diante dos pré-requisitos preenchidos, um script poderá ser desenvolvido conforme o fluxo da imagem abaixo:

As credenciais serão fornecidas pelo Password vault via API.

Os dados de sessão como IP para conexão remota e perfil do equipamento, para saber qual será a API a ser utilizada pelo equipamento IOT serão consultados via API-REST dos controles do NAC – Cisco ISE.

Observação: Neste passo, uma atribuição MAB temporária deverá ser atribuída para ingresso inicial deste equipamento na rede.

De posse das credenciais obtidas no cofre e dos dados de rede obtidos no ISE, é selecionado a linguagem de API o qual deve-se configurar o equipamento IOT e é iniciado esse processo.

Após configurado, uma checagem no ISE pode confirmar se a autenticação evoluiu para 802.1x.

Com essas sugestões, espero ter ajudado a criar uma camada a mais na proteção da rede, principalmente focando nesses dispositivos que cada vez mais crescem em número nas redes corporativas.

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Excelente artigo !

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

@Renato Guardia, o mestre do iot.

Excelente artigo ! Parabéns!

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

@Renato Guardia ... excelente Artigo !!!

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

ótimo artigo, detalhado e ao mesmo tempo conciso parabéns

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Artigo muito esclarecedor, parabéns, @Renato Guardia

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Parabéns pela excelente contribuição Renato!

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Este artigo, bastante didático, contribuiu muito para aumentar a segurança de IOT com o ISE. Obrigado por compartilhar Renato

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

@victor.lipe obrigado pela visita e pelo apoio!

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

@Durval Vieira obrigado Durval! Seguimos pela luta para manter a casa segura

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Luiz C@xet@ obrigado pela visita e pelo apoio!

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Grande parceiro @Adonay dos Anjos ! Obrigado pela visita.

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

@ggomezga obrigado por prestigiar e me coloco a disposição para discutir essa e mais ideias !

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

@Marcelo Morais obrigado pela visita e que consigamos criar muitos insights relevantes pra ajudar com a cybersec!

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

@Robson Ribeiro obrigado pelo apoio! E bora lá fazer acontecer!

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

@Renato Guardia ... por que não fazer uma versão em Inglês do Artigo ?

Encontre respostas, faça perguntas e conecte-se com nossa comunidade de especialistas da Cisco de todo o mundo.

Estamos felizes por você estar aqui! Participe de conversas e conecte-se com sua comunidade.

Quick links

Navegue pelos links rápidos da Comunidade e usufrua de um conteúdo personalizado e em seu idioma nativo: