Se estás a dar os primeiros passos com o Cisco Firepower Threat Defense (FTD) e queres testar a solução em ambiente de laboratório, o modo Firepower Device Manager (FDM) é a forma mais simples e direta de começar. Neste artigo, vou guiar-te pela instalação e configuração inicial do Cisco FTD Virtual com FDM.

Pré-requisitos

Antes de começares, certifica-te que tens:

Conta válida no site da Cisco.

Um hipervisor compatível como o VMware Workstation.

A imagem do Cisco FTDv (normalmente .ovf para ESXi ou .qcow2 para KVM).

Pelo menos 8 GB de RAM, 2 vCPU e 40 GB de disco.

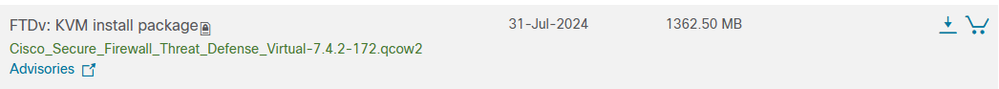

Passo 1 – Fazer o download da imagem FTDv

Acede a https://software.cisco.com

Vai à secção Downloads > Procure por "Secure Threat Defense Virtual" > Firepower Threat Defense (FTD) Software > Escolha a versão recomendada (terá uma estrela amarela) > Escolha o ficheiro com a seguinte descrição: FTDv: VMware install package for ESXi 6.5, 6.7, 7.0, 8.0

Nota: Pode ser necessário teres contrato de suporte (SmartNet ou equivalente) associado à tua conta Cisco para aceder ao ficheiro.

Passo 2 – Importar o FTDv no VMware Workstation

Abre o VMware Workstation.

Vai a File > Open e seleciona o ficheiro .ova que descarregaste.

Dá um nome à tua VM (ex: FTD-Lab) e avança com a importação.

Após a importação:

Garante que tens 3 placas de rede:

NIC 1: Rede NAT (ou Bridge) – será a interface de gestão.

NIC 2: Ligada a uma rede externa (Outside).

NIC 3: Rede interna (Inside), idealmente Host-only para testes locais.

Inicia a máquina virtual.

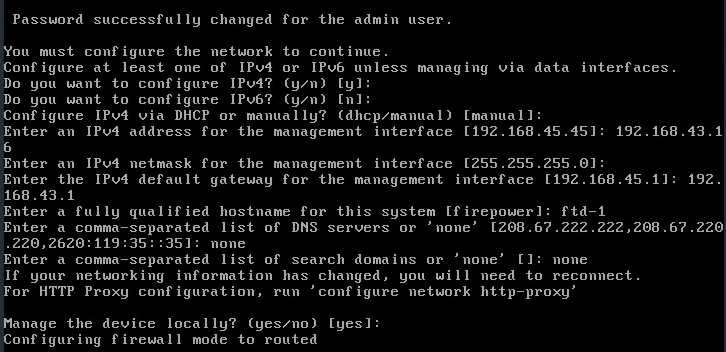

Passo 3 – Configuração inicial via CLI

Quando a VM arrancar, entra com:

login: admin

password: Admin123

Aceita os termos de licença.

Define uma nova palavra-passe.

Configura o IP da interface de gestão (ex: 192.168.56.10/24) e o gateway.

Configura o hostname

Configura o endereço DNS

Escolhe o modo de gestão: Firepower Device Manager (local).

Passo 4 – Aceder ao FDM via browser

No navegador, acede a https://192.168.43.16

Faz login com o utilizador admin e a palavra-passe que definiste.

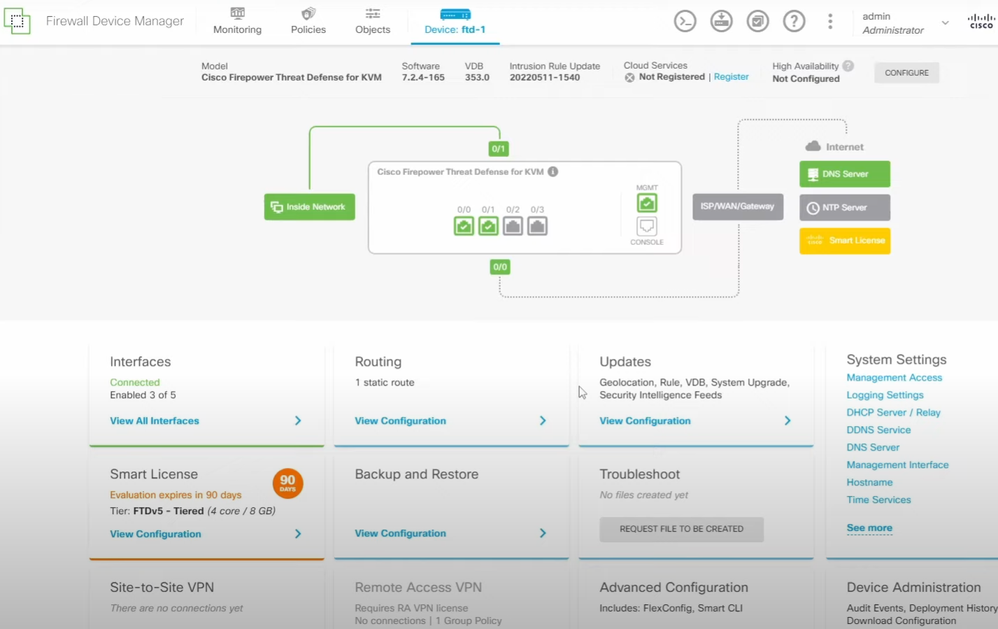

Vais ver o painel de controlo do Firepower Device Manager (FDM).

Passo 5 – Configurar acesso básico à internet

Registe o FTDv para ser usado por um período de avaliação de 90 dias.

Em Devices > Interfaces:

Define a interface “Outside” como external (com DHCP ou IP fixo).

Define a interface “Inside” como internal (ex: 192.168.10.1/24).

Em Devices > NAT:

Cria uma regra Auto NAT da zona Inside para Outside.

Em Policies > Access Control:

Cria uma regra que permita tráfego da zona “inside” para “outside”.

Clica em Deploy para aplicar as configurações.

Passo 6 – Testar conectividade

Se tudo estiver correto:

Os dispositivos ligados à zona “inside” (ex: outra VM com IP 192.168.10.x) devem aceder à internet.

No FDM, consegues ver logs e estatísticas de tráfego.

Já podes configurar políticas de segurança, VPNs, ou inspeção de aplicações.

O Cisco FTDv com FDM no VMware Workstation é uma excelente opção para laboratórios pessoais e para quem quer aprender de forma prática. Esta abordagem é rápida, gratuita e não exige servidores dedicados.