- Cisco Community

- Comunidade da Cisco

- Segurança

- Artigos Segurança

- Integração Cisco ISE + Active Directory

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

12-20-2022 01:58 PM - editado 12-20-2022 03:55 PM

- Introdução

- Benefícios da Integração

- Integração na Prática

- Adicionando Grupos do AD ao Cisco ISE

- Validação do ISE + AD

- Teste de Usuário

- Teste dos Serviços do ISE com o AD

- Conclusão

Introdução

Este artigo tem como objetivo demonstrar como realizar a integração do Cisco ISE com o AD (Active Directory), serviço disponível no Windows Server.

A integração entre essas ferramentas é um dos passos mais importantes para a funcionalidade do Cisco ISE. Isso não significa que sem a integração, o ISE nào funcionará, porém o controle da rede ficará limitado a gestão local pelo ISE, e será possível utilizar somente a base de dados interna do Cisco ISE, algo que não é escalável quando se trata de gestão e controles de acesso.

Benefícios da Integração

Quando ambas as ferramentas são integradas, a administração da rede como também o controle de acesso à rede, podem ser facilmente gerenciados pelo administrador da rede. Essa integração possibilita utilizar a mesma credencial para fazer login em uma máquina corporativa de trabalho, autenticar o usuário na rede corporativa cabeada ou sem fio, (controle realizado atráves do serviço RADIUS), e também permite o controle e acesso à dispostivos da rede utilizando sessões SSH ou Telnet (controle realizado através do serviço TACACS).

Além da conexão na rede interna, isso traz também a possibilidade de o usuário com sua própria credencial de AD fazer login em uma VPN cliente, que a conexão a rede corporativa através da Internet.

Integração na Prática

Para iniciar a integração, como premissa, é necessário que haja conectividade desde o Cisco ISE para o servidor AD. A validação pode ser realizada de forma simples, através de um ping desde a CLI do Cisco ISE para o AD, ou do prompt cmd do AD para o Cisco ISE.

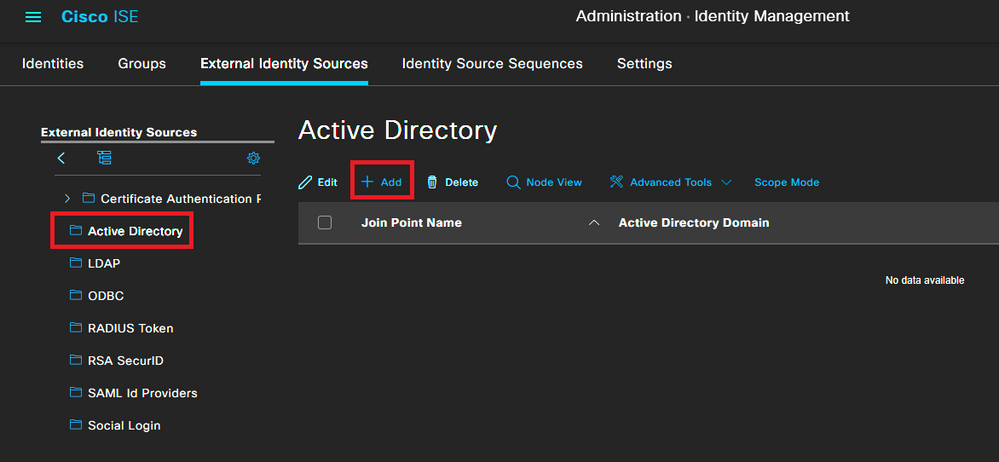

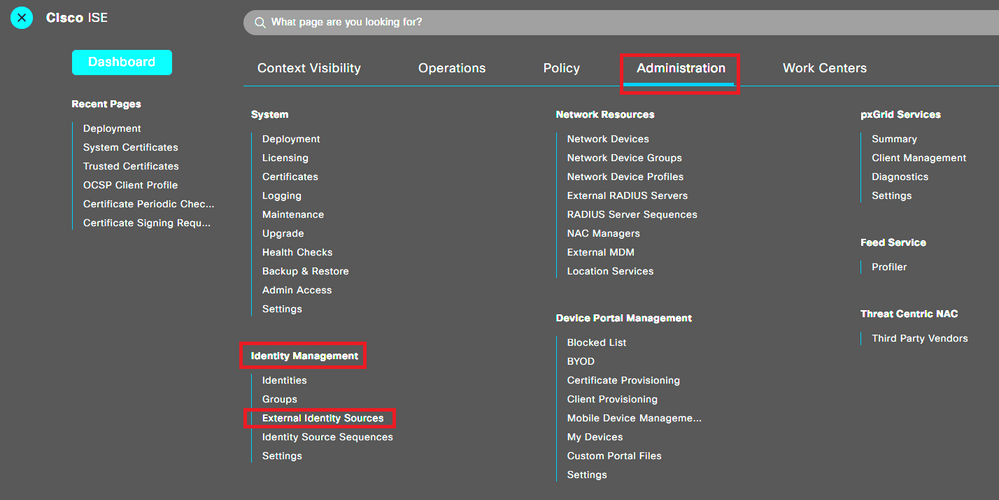

Após essa validação, para iniciar a integração vá em Administration > Identity Management > External Identity Source > Active Directory e clique no botão Add.

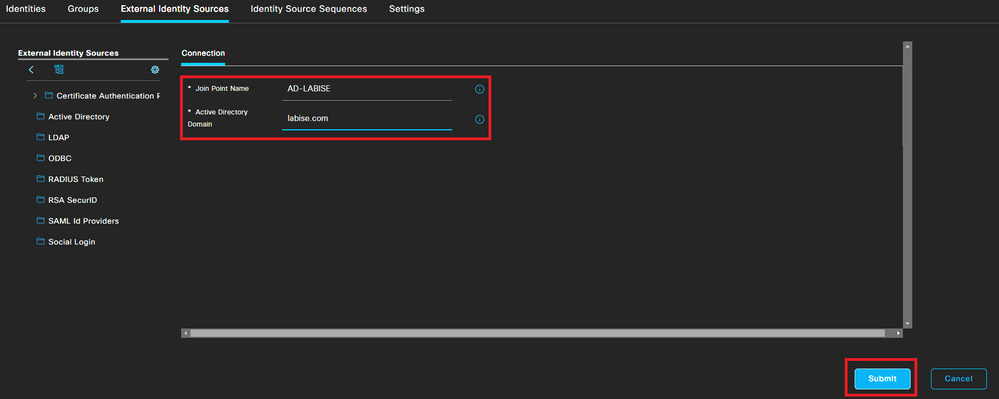

Após clicar no botão Add, aparecerá uma nova janela para inserir as informaçãos do AD.

O Join Point Name, pode ser um nome qualquer, é cosmético, e o recomendável é que seja um nome congruente ao nome do ad da Rede, por questão organizacional. Porém, o Active Directory Domain deve ser exatamente o mesmo nome AD da rede. Caso não, a integração não será possível.

Após preencher as informações, clique em Submit.

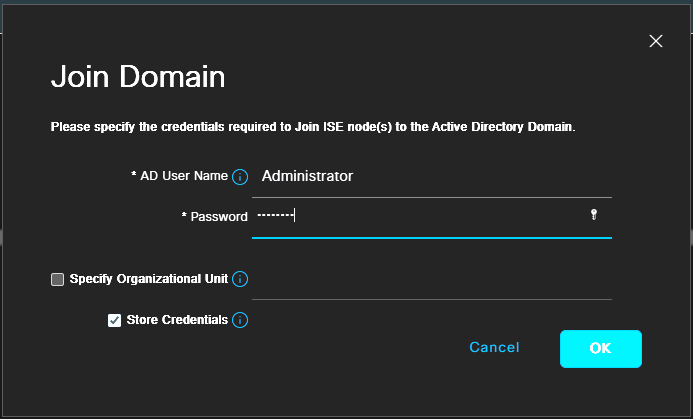

Uma nova janela perguntando se gostaria de adicionar o ISE Node ao AD aparecerá, clique em Yes, e uma nova janela para inserir as credenciais de usuário será mostrada, e clique no botão ok.

Vale lembrar que as credenciais para adicionar o Cisco ISE ao AD, não precisa ser um usuário com privilégios administrativos na rede.

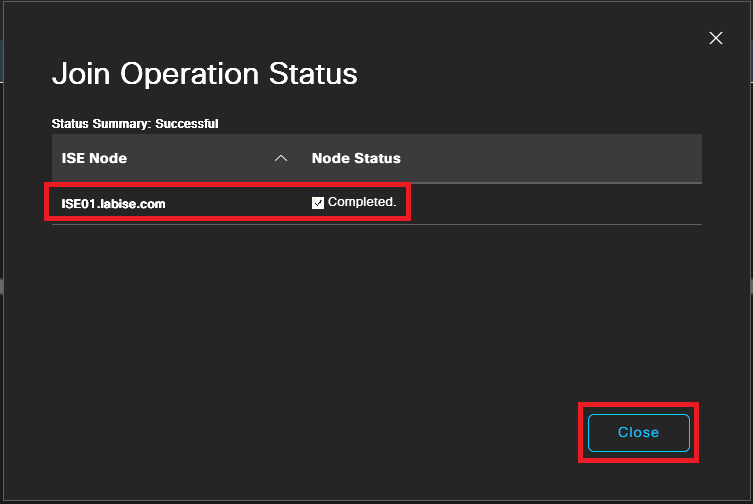

Após clicar no botão Ok, será mostrado o status do operação, e para que seja completa, o Summary deve estar como Successful.

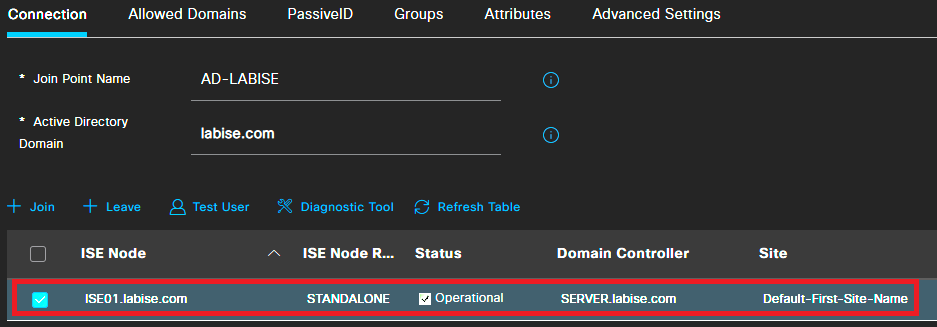

Após completar, marque o botão Close, e estará disponível qual o status da integração do ISE com o AD. Na imagem abaixo, veja que o status está Operational, e o nome do servidor Domain Controller.

Após o passo acima, a integração com o AD está completa, e então inicia um outra fase que também é parte da integração.

Adicionando Grupos do AD ao Cisco ISE

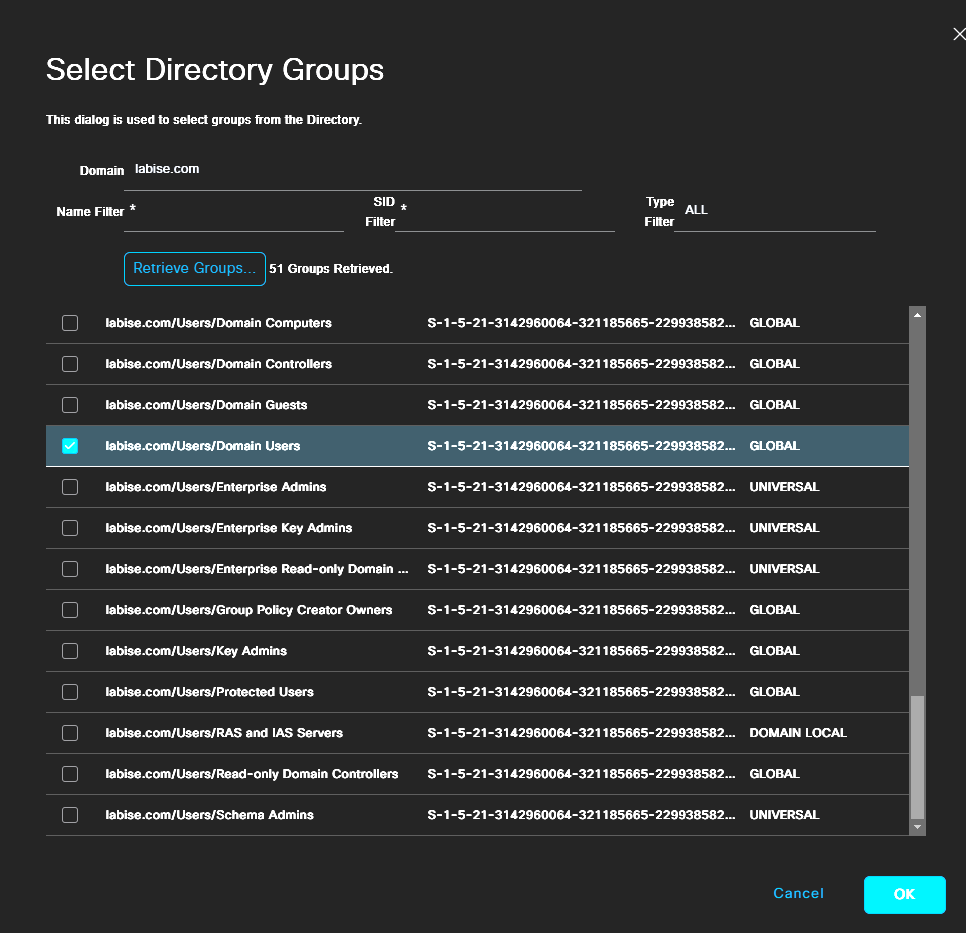

A adição de grupos do AD ao Cisco ISE, é utilizada para que o administrador da rede possa definir qual o tipo de acesso cada grupo terá na rede. Isso tanto para Grupos de usuários como também Grupos de Computadores. Utilizando os grupos, regras de autorização com diferentes resultados, podem ser criadas no Cisco ISE, e através disso, usuários ou computadores dentro desses grupos, terão privilégios e acesso diferenciados dentro da rede.

Para adicionar grupos, vá na guia Groups > Addi, selecione a opção Select te Group from Directory > clique em Retrieve Groups para encontrar todos os grupos do AD. Procure pelo grupo que deseja adicionar, marque a caixa de seleção, e clique em Ok. Neste exemplo é adicionado o grupo Domain Users.

Validação do ISE + AD

Teste de Usuário

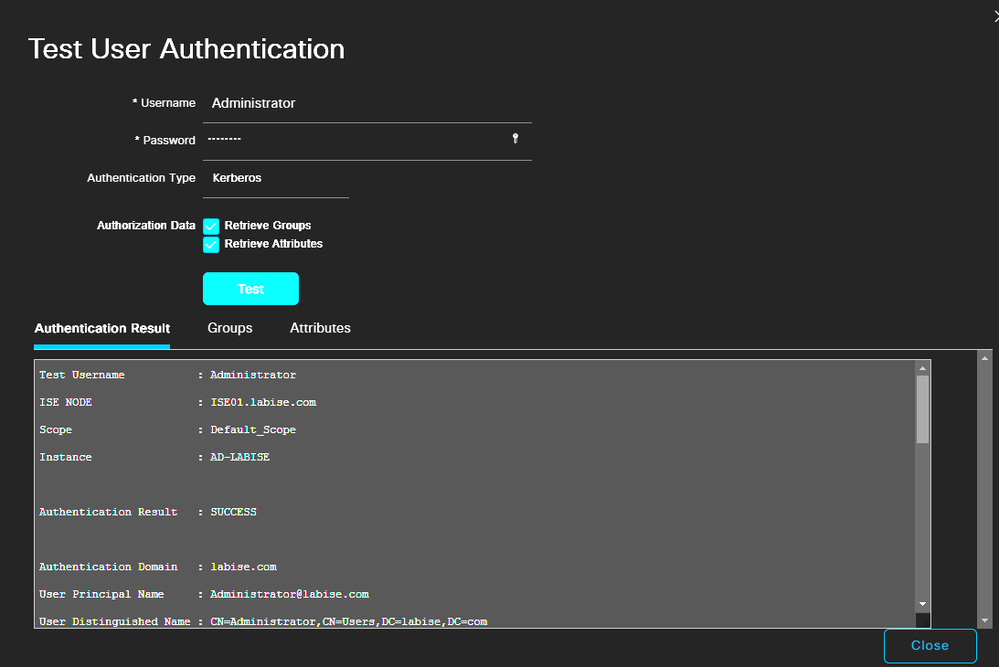

Para validar que o ISE está hábil para autenticar um usuário no AD, pode ser realizado o teste de Test User and Diagnostic Tool, na guia Connection.

Preencha as informações de usuário e senha do Domínio e clique no botão Test.

Veja no resultado que a autenticação ocorreu com Sucesso e as informações do usuário, como Grupo, o nome do Domínio, entre outras.

Teste dos Serviços do ISE com o AD

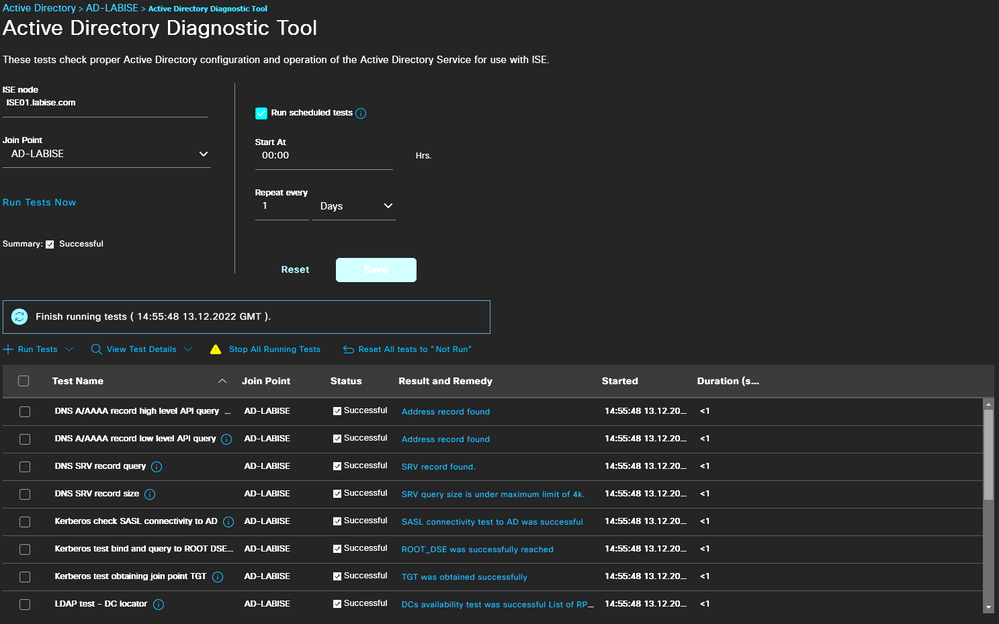

Além do teste de usuário, pode-se realizar também um teste para validar a integração com os serviços do Cisco ISE.

Dentro da Guia Diagnostic Tools, clique em Run Tests > All Tests. Este teste validará a integração com o DNS, se o node do ISE consegue se comunicar com o DNS, com o AD da rede, qual o tempo de resposta da comunicação entre ISE para com AD e DNS, verificação com o NTP server, e outros testes. Estes serviços são de fundamental importãncia para o bom funcionando dos nodes do ISE dentro da rede.

Veja acima que todos os testes estão mostrando como Successful, e isso significa que o ISE está em bom funcionamento com o AD, DNS, e NTP da rede.

Conclusão

Assim concluimos a integração do Cisco ISE com o Active Directory.

Espero que tenham aproveitado a leitura!

Jonas Resende

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Como sempre aportando com ótimo conteúdo. Parabénas meu caro amigo.

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Obrigado @tomy.tim

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Excelente @jonas.resende !!!

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Vlw @Marcelo Morais

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

Caro, boa noite!

Em ambiente que já esteja em produção e integrado com o AD, como faço para ver o usuário de serviço que foi usado para a integração?

Percebi nos steps que você compartilhou, após integrado com o usuario Administrador, ele não aparece novamente no Active Directory para que você possa utilizar em troubleshooting...

- Marcar como lido

- Marcar como novo

- Marcador

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

@mateusj11 , realmente após integrado não é mais possível visualizar o usuário utilizado no momento da integração. Em relação ao troubleshooting, você pode utilizar qualquer outro usuário do AD, desde que este usuário faça parte do grupo de usuários do AD que foi integrado no Cisco ISE. No exemplo acima, o usuário administrator faz parte do grupo Domain Users.

Espero ter conseguido responser sua pergunta.

Encontre respostas, faça perguntas e conecte-se com nossa comunidade de especialistas da Cisco de todo o mundo.

Estamos felizes por você estar aqui! Participe de conversas e conecte-se com sua comunidade.

Quick links

Navegue pelos links rápidos da Comunidade e usufrua de um conteúdo personalizado e em seu idioma nativo: