IP source Guard permet de contrer une tentative d’usurpation d’adresses IP. Elle vérifie la correspondance IP/port dans la table de correspondance construite par l’option dhcp snooping. Faut noter toutefois qu'avec les entrées MAC/IP statique, DHCP snooping doit être également activé.

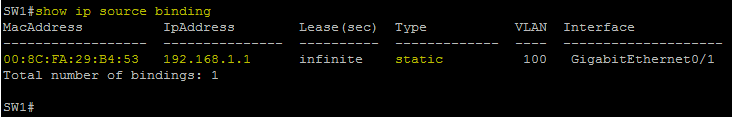

Dans cette topologie PC1 est configuré avec une adresse IP statique et PC2 avec une adresse IP dynamique.

Le SW1 est configuré avec DHCP snooping pour le VLAN 100 et IP source Guard pour contrer les attaques IP spoofing sur les ports G0/1 et G0/2 :

SW1(config-if)#ip dhcp snooping vlan 100

SW1(config-if)#ip dhcp snooping

SW1(config-if)#interface range GigabitEthernet0/1-2

SW1(config-if-range)# switchport access vlan 100

SW1(config-if-range)# switchport mode access

SW1(config-if-range)# switchport port-security

SW1(config-if-range)# ip verify source port-security

Avec DHCP snooping activé sur le switch nous devons ajouter une entrée statique des adresses MAC/IP du PC1 en utilisant la commande suivante:

SW1(config)#ip source binding 008c.fa29.b453 vlan 100 192.168.1.1 interface g0/1

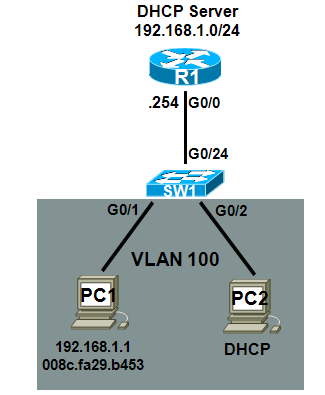

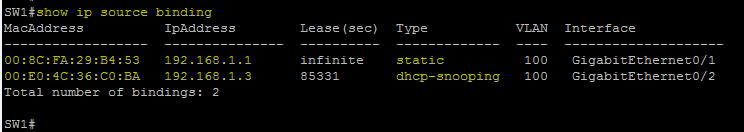

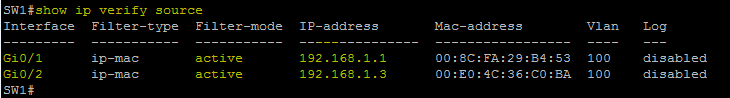

Il existe deux commandes pour vérifier la correspondance MAC/IP, show ip source binding et show ip verify source:

La commande show ip source binding permet de visualiser l'entrée statique configurée précédemment:

Puisque DHCP snooping est activé sur le SW1, on constate que l'entrée MAC/IP est affichée comme active pour le PC1:

Maintenant essayons de désactiver DHCP snooping et revérifions les tables des deux commandes IP source guard:

SW1(config)#no ip dhcp snooping

On constate que l'enrée statique MAC/IP est toujours présente dans la table de la commande show ip source binding:

Par contre on remarque que la table de la commande show ip verify source n'affiche pas la correspondance MAC/IP tandis que le port G0/1 sur lequel est connecté le PC1 indique l'entrée MAC/IP est inactive-no-snooping-vlan: