Etape 1: Configurer posture conditions

Une machine windows est marquée Compliant quand :

- Windows update agent est activé

- Firewall est activé

- Anti-Malware est installé

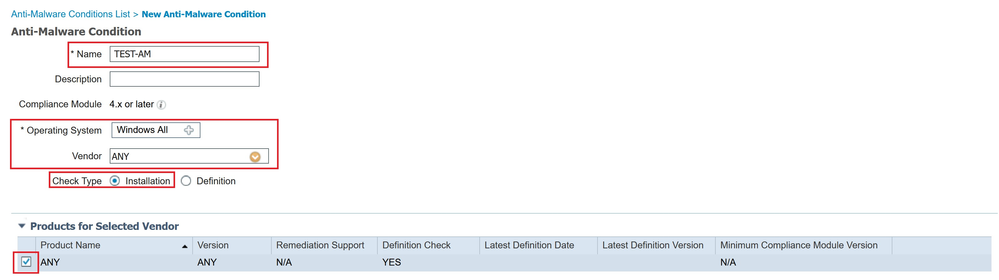

Créer une condition anti malware, naviguer vers (1)Work Centers → (2)Posture → (3)Policy Elements → (4)Conditions → (5)Anti-Malware et cliquer sur Add.

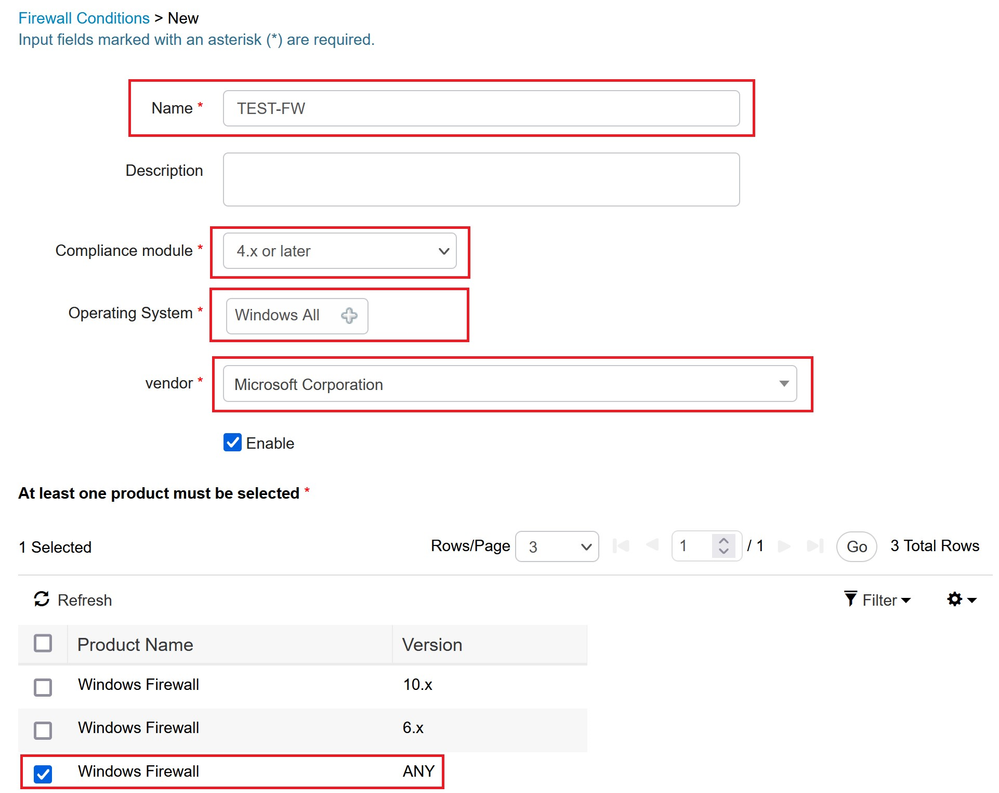

Créer une condition Firewall check, naviguer vers (1)Work Centers → (2)Posture → (3)Policy Elements → (4)Conditions → (5)Firewall Condition et cliquer sur Add.

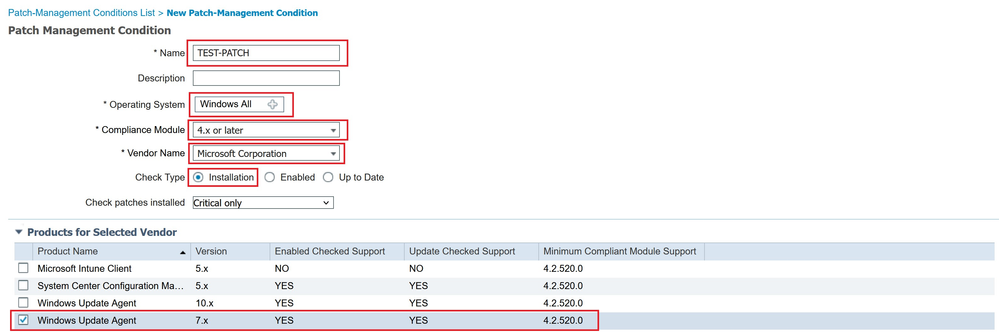

Créer une condition Windows update check, naviguer vers (1)Work Centers → (2)Posture → (3)Policy Elements → (4)Conditions → (5)Patch Management et cliquer sur Add.

Etape 2: Configurer posture requirements

La posture requirement est une fonction dans l’ISE qui permet de fusionner les conditions de la posture et les actions de remediation. En d’autres termes, elle définit ce qu’il faut vérifier dans la machine et ce qu’il faut faire dans le cas où une condition n’est pas respectée, par exemple afficher une notification sous la forme d’un texte.

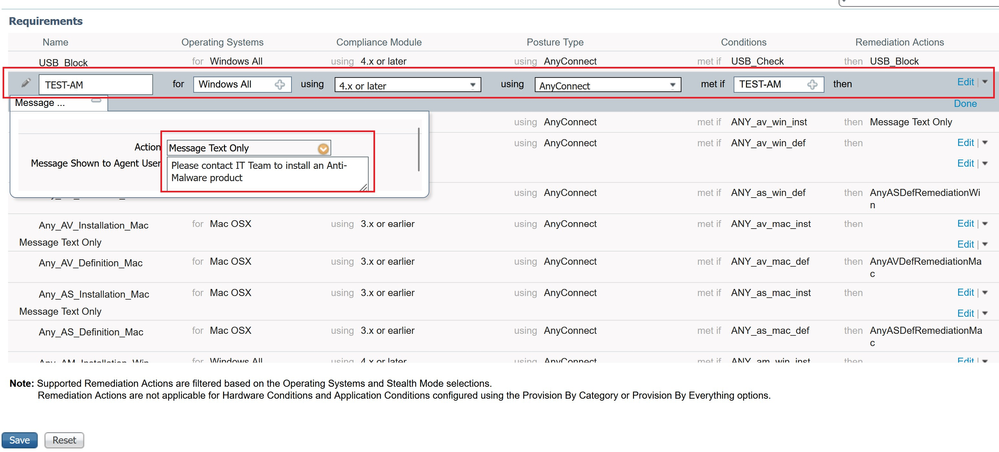

Pour créer la Posture Requirements, naviguer vers (1)Work Centers → (2)Posture → (3) Policy Elements → (4)Requirements.

- Define a requirement name – TEST-AM

- As OS select – Windows All

- For compliance module select – 4.x or later

- Select as agent – AnyConnect

- Define a posture condition - Select the previously created TEST-AM condition from the list

- Define a remediation action - In the remediation list, select ‘Message Text Only’ and add a txt

Ci-dessous la configuration finale de Anti-Malware requirement.

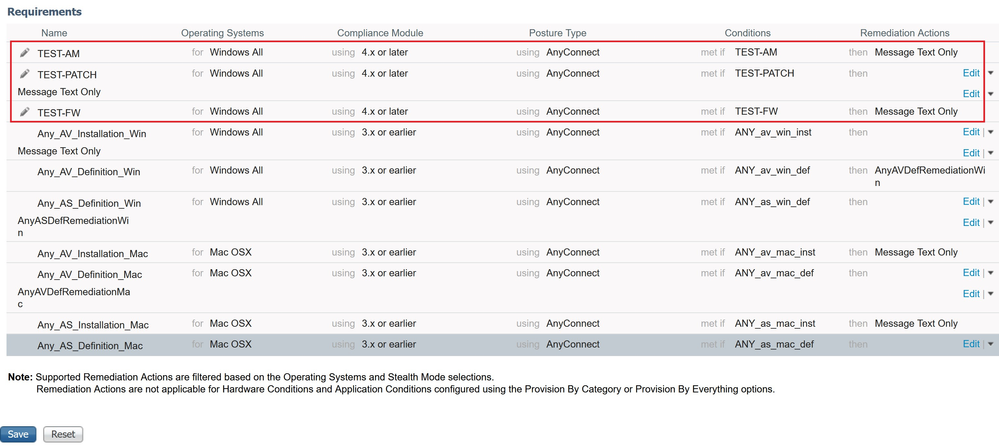

- Define a requirement name – TEST-FW

- As OS select – Windows All

- For compliance module select – 4.x or later

- Select as agent – AnyConnect

- Define a posture condition - Select the previously created TEST-FW condition from the list

- Define a remediation action - In the remediation list, select ‘Message Text Only’ and add a txt

Ci-dessous la configuration finale de Firewall requirement.

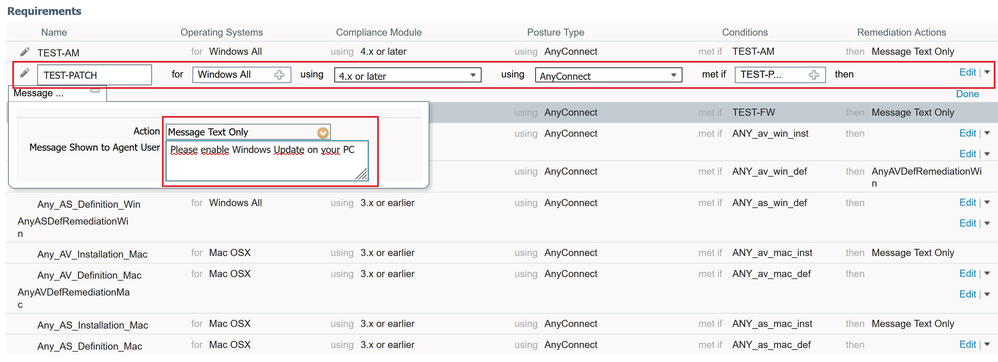

- Define a requirement name – TEST-PATCH

- As OS select – Windows All

- For compliance module select – 4.x or later

- Select as agent – AnyConnect

- Define a posture condition - Select the previously created TEST-PATCH condition from the list

- Define a remediation action - In the remediation list, select ‘Message Text Only’ and add a txt

Ci-dessous la configuration finale de Windows Update requirement.

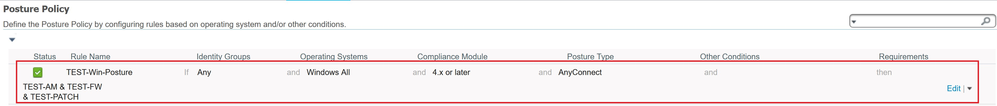

Etape 3: Configurer la posture policy

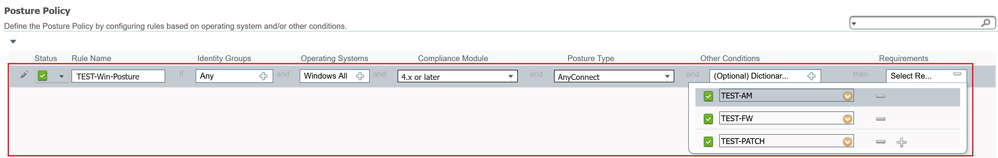

Dans cette étape, on procèdera à définir une posture policy qui sera utilisée pour la redirection et la non-redirection du flux.

Pour créer une posture policy, naviguer vers (1)Work Centers → (2)Posture → (3) Posture Policy.

- Policy name – TEST-Win-Posture

- Operation Systems – Windows All

- Compliance Module – 4.x or later

- Posture Type – AnyConnect

- Requirements – Select all three requirements created in Step 2 (TEST-AM, TEST-FW and TEST-PATCH)

Ci-dessous la configuration finale de la posture policy.

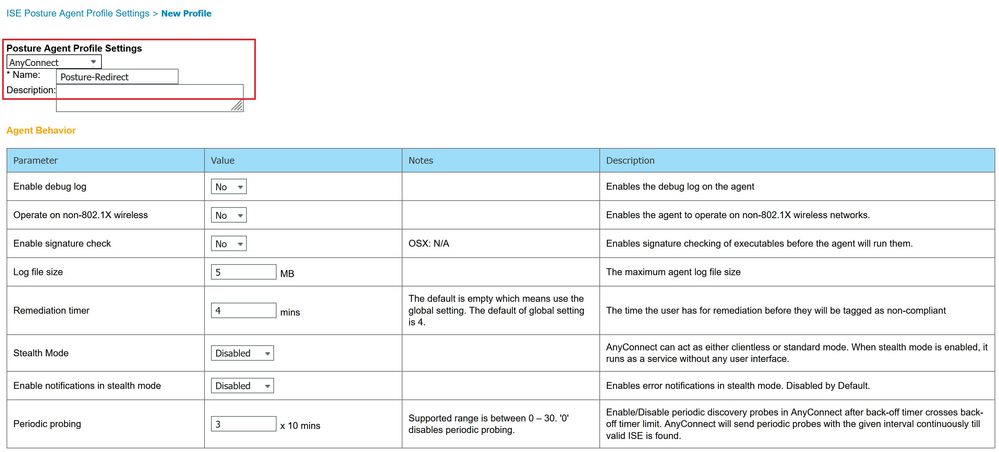

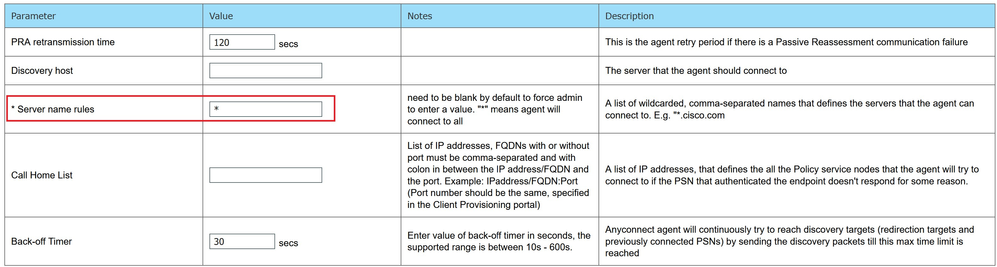

Etape 4: Configurer AnyConnect ISE posture profile

Le profil posture est essentielle pour la configuration du client provisioning. Dans ce profil, on a besoin de renseigner le nom du serveur.

Naviguer vers (1)Work Centers → (2)Posture → (3)Client Provisioning → (4) Resources.

Cliquer sur Add et selectionner “NAC Agent or AnyConnect Posture Profile”.

- Choose agent type – AnyConnect

- Define a profile name – POSTURE-REDIRECT

- Specify Server name rules – ‘*’ here. Ici le nom du serveur va informer l’agent AnyConnect le PSN auquel il devra se connecter.

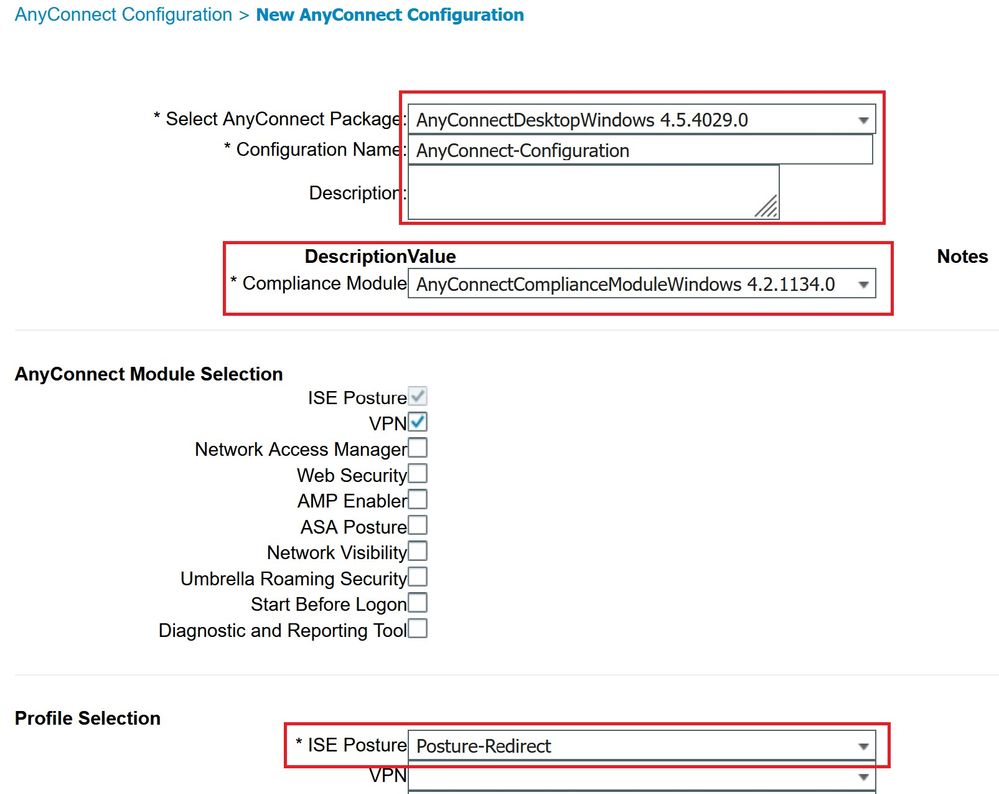

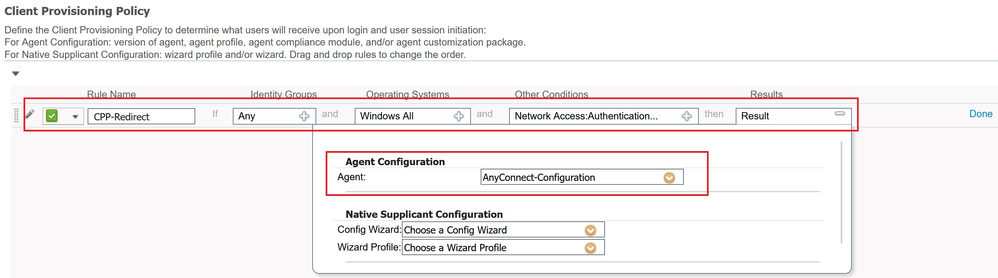

Etape 5: Créer AnyConnect configuration

AnyConnect Configuration va combiner la version du package AnyConnect, la version du module Posture et le profil. Dans cette partie l’administration a la possibilité d’approvisionner les modules AnyConnect.

Dans la même page Clique sur Add et selectionner – AnyConnect Configuration.

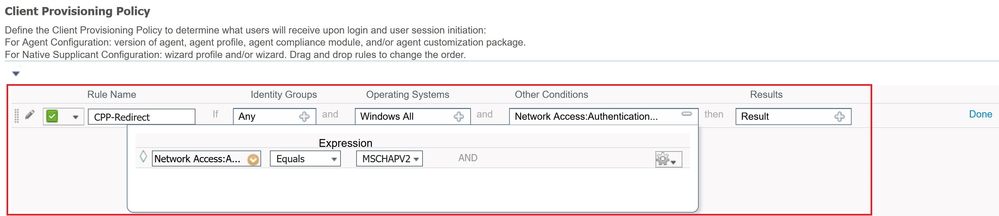

Etape 6: Créer le Client Provisioning Policy

Le Client Provisioning Policy dans l’ISE spécifie les ressources à approvisionner aux utilisateurs.

Naviguer vers (1)Work Centers → (2)Posture → (3)Client Provisioning → (4) Client Provisioning Policy.

La policy aura les exigences suivantes pour le provisioning :

- L’utilisateur doit appartenir à un groupe (on a le choix de choisir un group AD ou interne dans l’ISE)

- L’authentification VPN doit être réalisée avec MS-CHAPv2

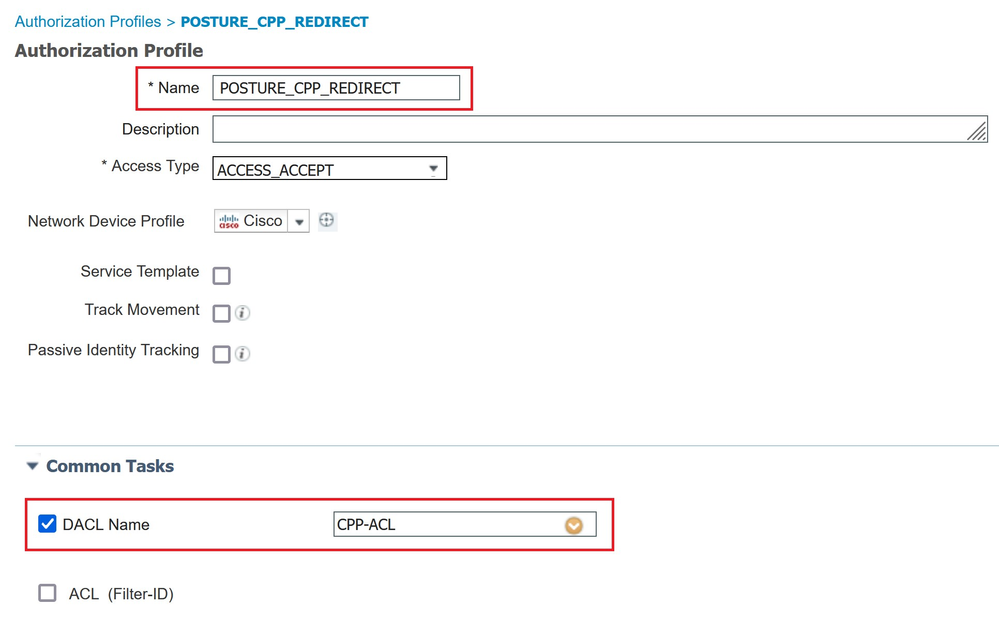

Etape 7: Crée Authorization Profiles

Le premier profil d’autorisation sera appliquée durant l’évaluation de la posture, le but est de fournir un accès limité au réseau de l’entreprise tant que la conformité et les conditions de la posture policy ne sont pas respectées.

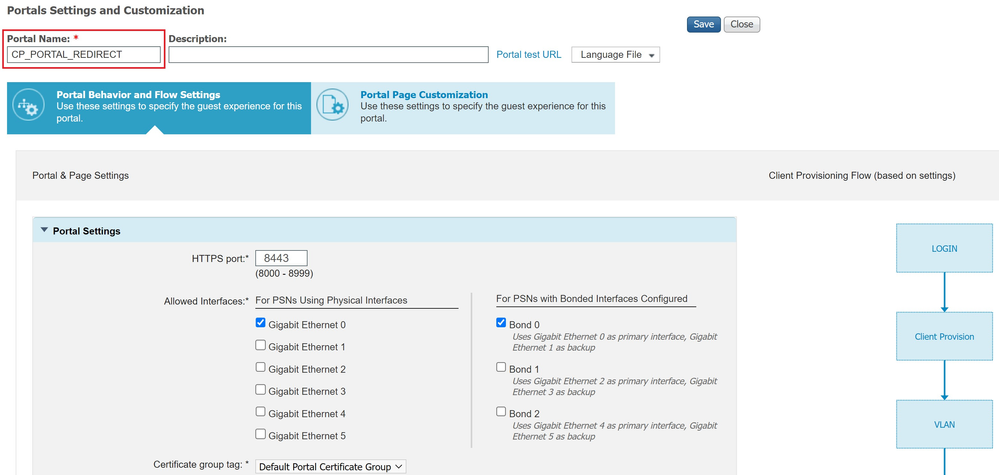

Naviguer vers (1)Work Centers → (2)Posture → (3)Client Provisioning → (4) Client Provisioning Portal. Créer un portal Client Provisioning Portal avec le nom CP_PORTAL_REDIRECT.

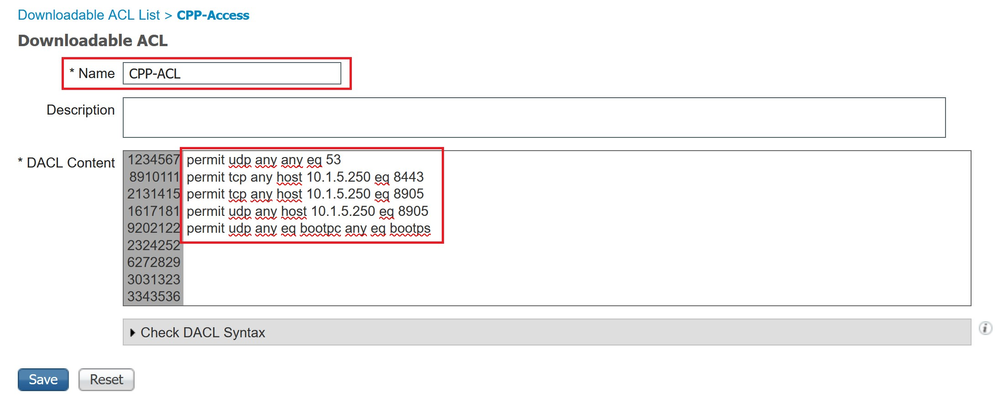

Naviguer vers (1)Work Centers → (2)Posture → (3)Policy Elements → (4)Downloadable ACLs pour créer une Downloadable ACL avec des restrictions (par example autoriser seulement DNS, DHCP et le protocole SWISS UDP et TCP.

Naviguer vers (1)Work Centers → (2)Posture → (3)Policy Elements → (4)Authorization Profiles pour créer un profil d’autorisation et associer la dACL précédente.

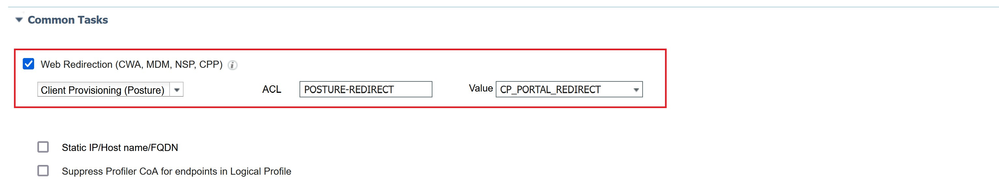

Dans la section Common Task, selection Client Provisioning (Posture) pour la redirection web, associer l’ACL de redirection configurée dans le firewall et enfin sélectionner le portal créé précédemment CP_PORTAL_REDIRECT.

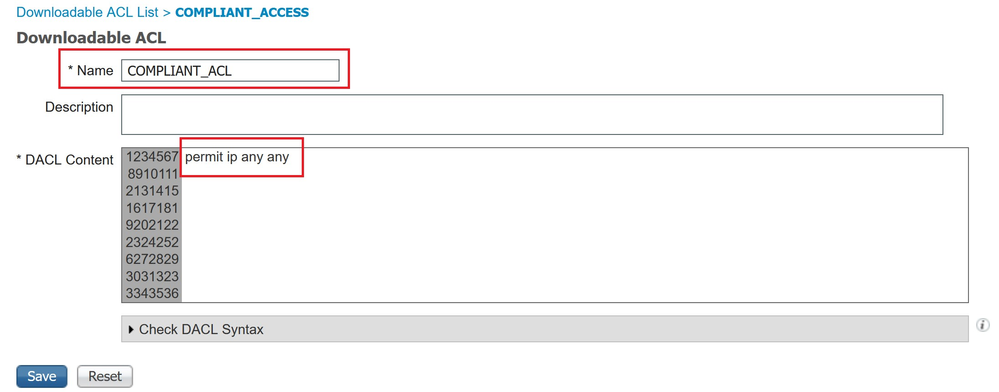

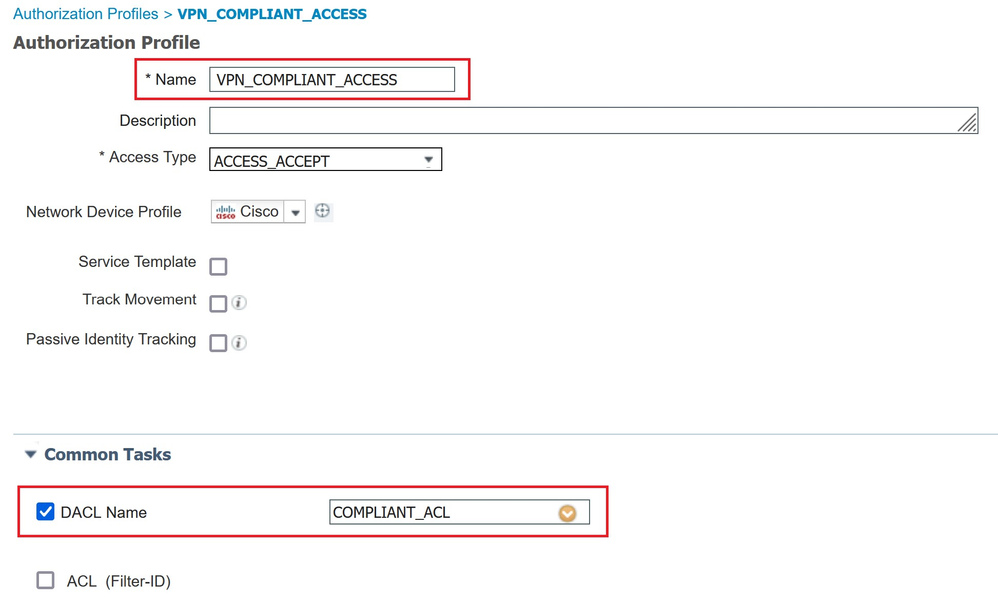

Une fois la machine est conforme, il est nécessaire de changer l’autorisation afin de fournir un accès complet au réseau de l’entreprise, pour ce faire il faut un deuxième profil d’autorisation.

Une fois la machine est conforme, il est nécessaire de changer l’autorisation afin de fournir un accès complet au réseau de l’entreprise, pour ce faire il faut un deuxième profil d’autorisation.

Naviguer vers (1)Work Centers → (2)Posture → (3)Policy Elements → (4)Downloadable ACLs pour créer une Downloadable ACL avec permit ip any any.

Naviguer vers (1)Work Centers → (2)Posture → (3)Policy Elements → (4)Authorization Profiles pour créer un deuxième profil d’autorisation et associer la dACL précédente.

Etape 8: Créer deux Authorization Policies

Etape 8: Créer deux Authorization Policies

Dans cette étape, il faut créer deux policy d’autorisation et associer les profils d’autorisations précédents.

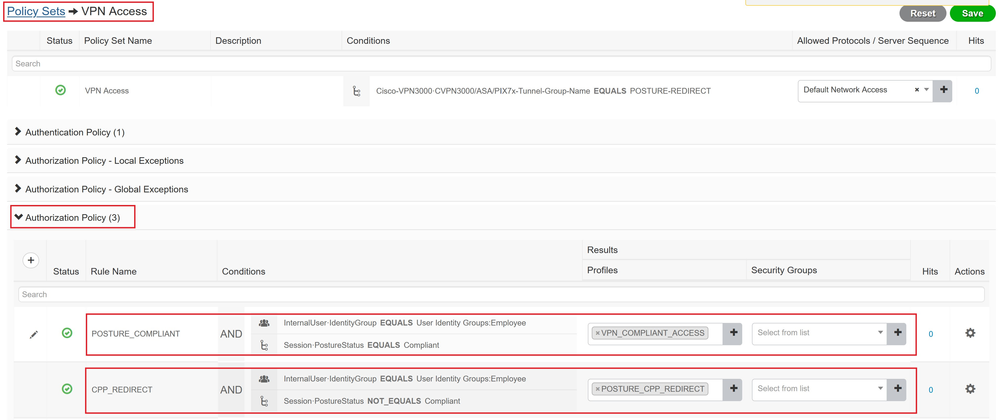

Naviguer vers (1)Work Centers → (2)Posture → (3)Policy Sets. Editer la Policy Set of VPN Access.

Créer deux policy d’autorisation.

Authorization Policy pour les machines conformes.

- Name: POSTURE_COMPLIANT

- Conditions: InternalUser:IdentityGroup EQUALS User Identity Groups:Employee AND Session:PostureStatus EQUALS Compliant

- Profiles: VPN_COMPLIANT_ACCESS

Authorization Policy pour la redirection.

- Name: CPP_REDIRECT

- Conditions: InternalUser:IdentityGroup EQUALS User Identity Groups:Employee AND Session:PostureStatus NOT_EQUALS Compliant

- Profiles: POSTURE_CPP_REDIRECT

Etape 9: Test Posture

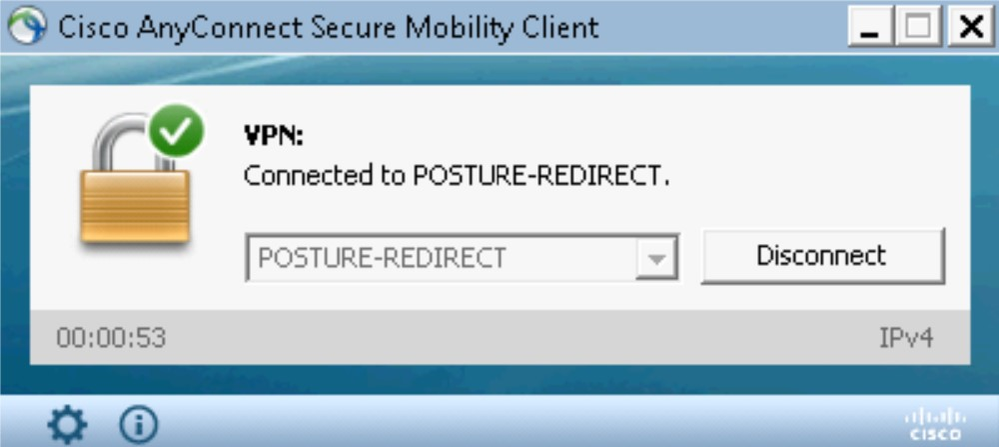

A partir de l’ Employee PC dans la zone outside, accéder avec le VPN AnyConnect.

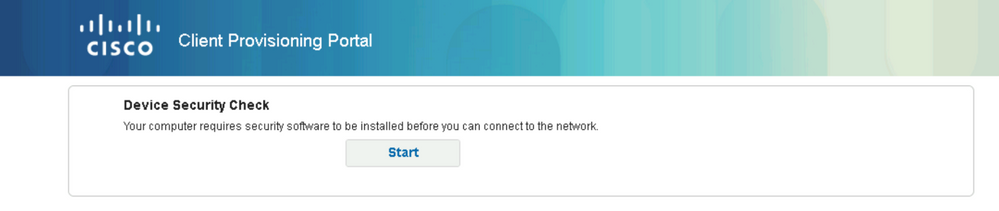

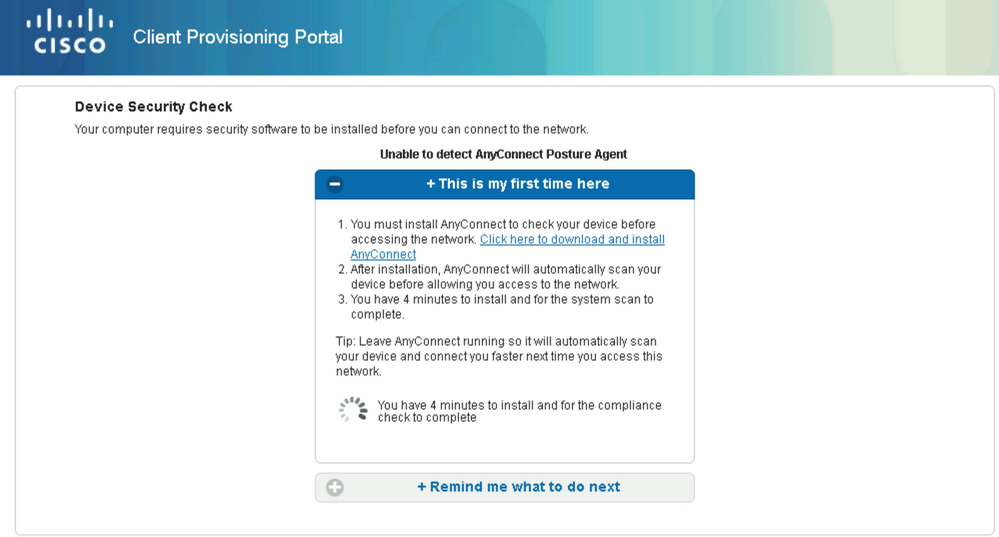

Dans un navigateur, lorsque l’utilisateur tente d’accéder à une page web, l’ISE le redirigera au portal Client Provisioning. Cliquer sur le boutton Start.

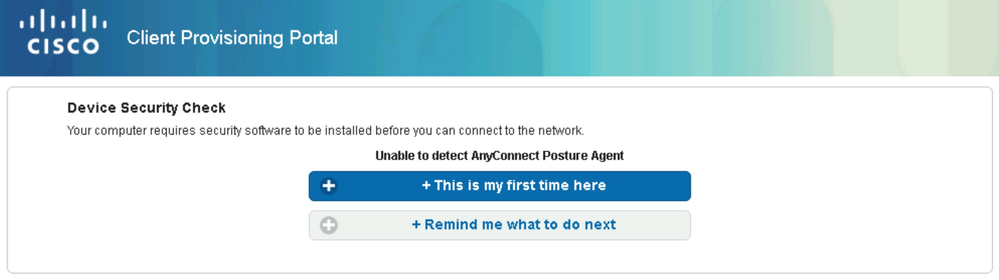

Cliquer sur le boutin This is my first time here.

Cliquer sur le boutin This is my first time here.

Comme le module posture n’est pas présent dans la machine, ce portal va permettre à l’utilisateur de le télécharger, cliquer sur Click here to download and install AnyConnect.

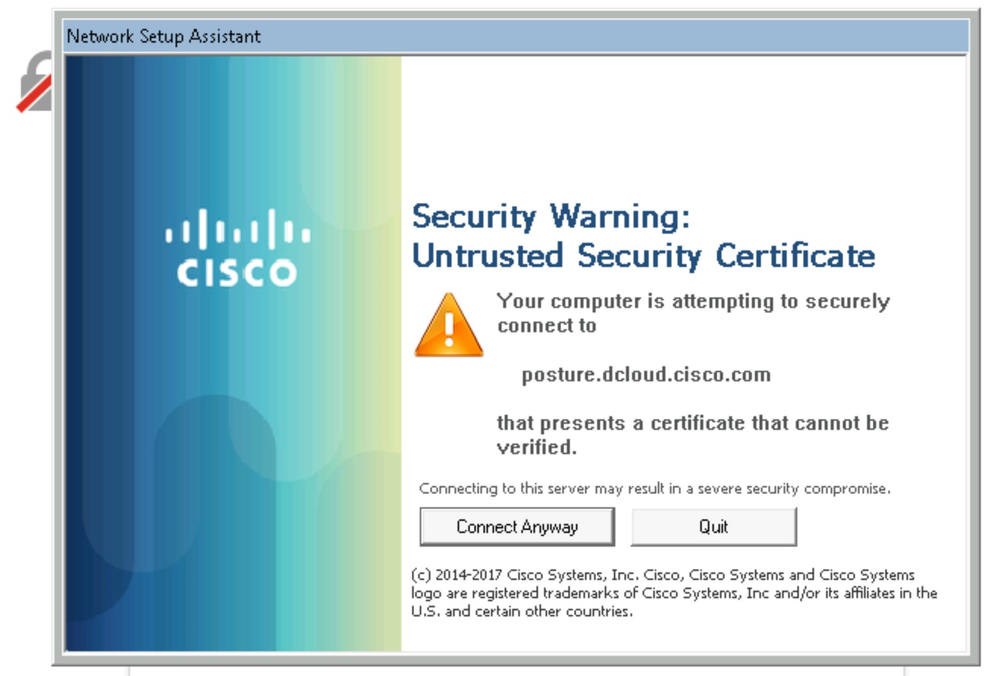

Le Network Setup Assistant est lancé pour télécharger le module.

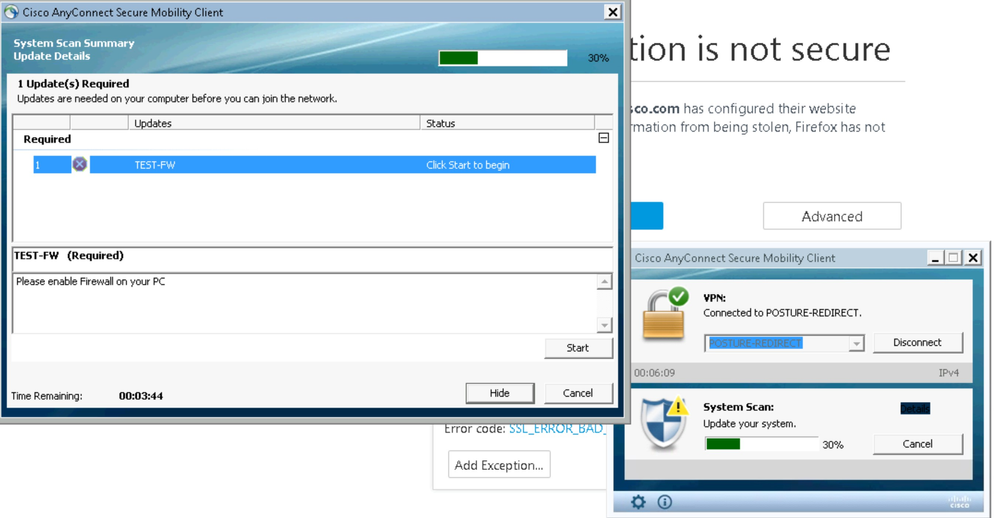

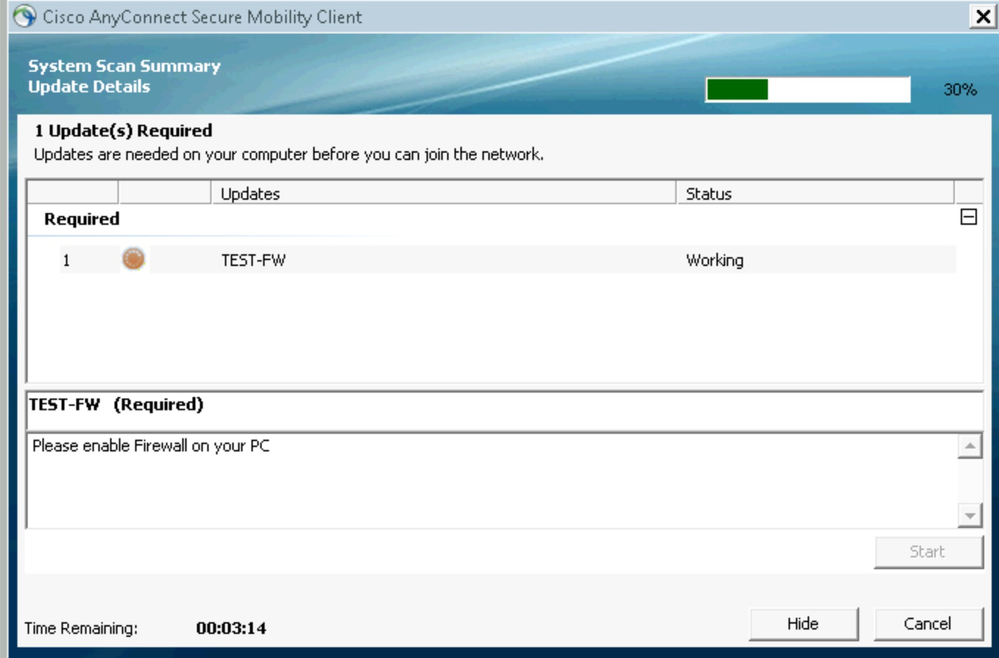

Le scan commence. Un message d’avertissement indique le firewall dans la machine n’est pas activée.

Dans la machine activer le Firewall Windows.

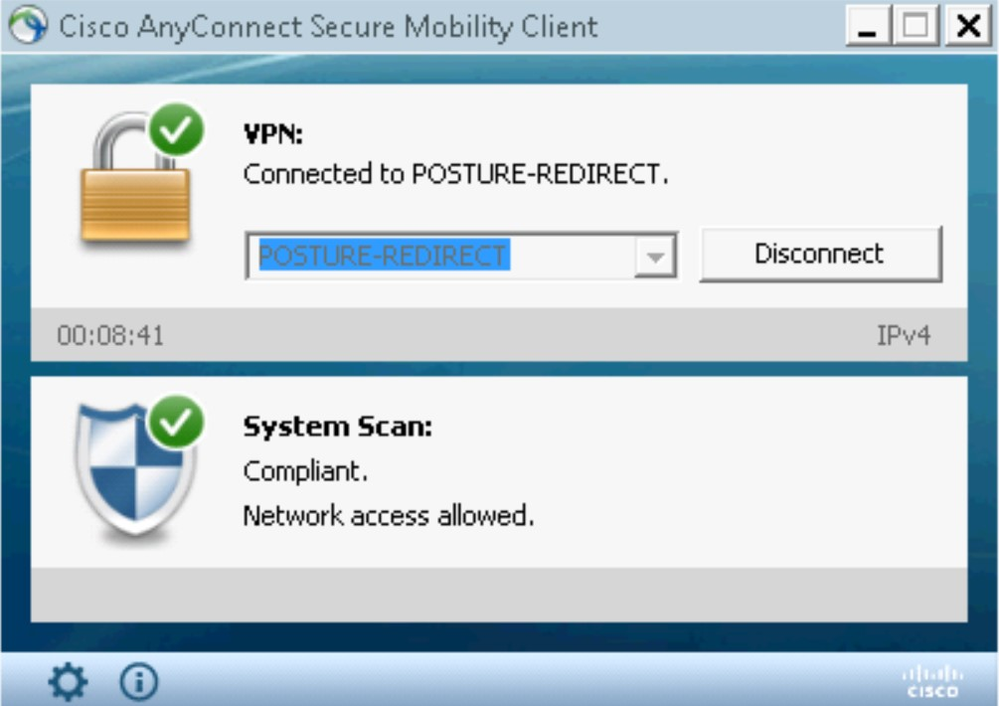

Finalement la machine est connectée au réseau avec l’état Compliant.