Parfois vous souhaitez décrypter un paquet IPSEC afin d'analyser les encapsulations avec les deux modes tunnel et transport, surtout lorsqu'il s'agit d'un VPN GRE over IPSEC, pour des raisons diverses, pour une comprehension, pour l'expliquer dans une formation ou bien tout simplement pour dépannage.

Voici la procédure.

Configurer le cryptage ESP en utilisant la méthode NULL dans la transform set.

crypto ipsec transform-set TS esp-null esp-sha512-hmac

Copier la clé pre-partagée d'authentification de la phase 1 ISAKMP.

crypto isakmp key cisco address 23.0.0.1

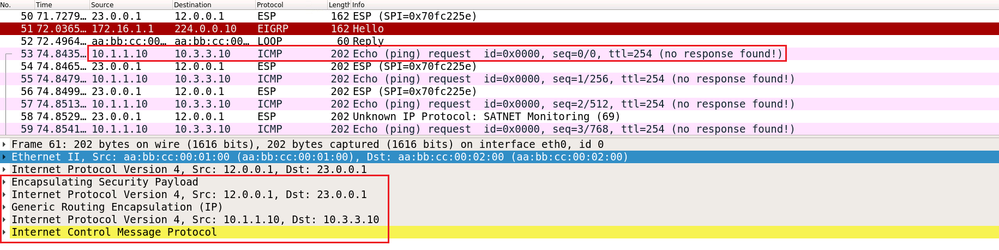

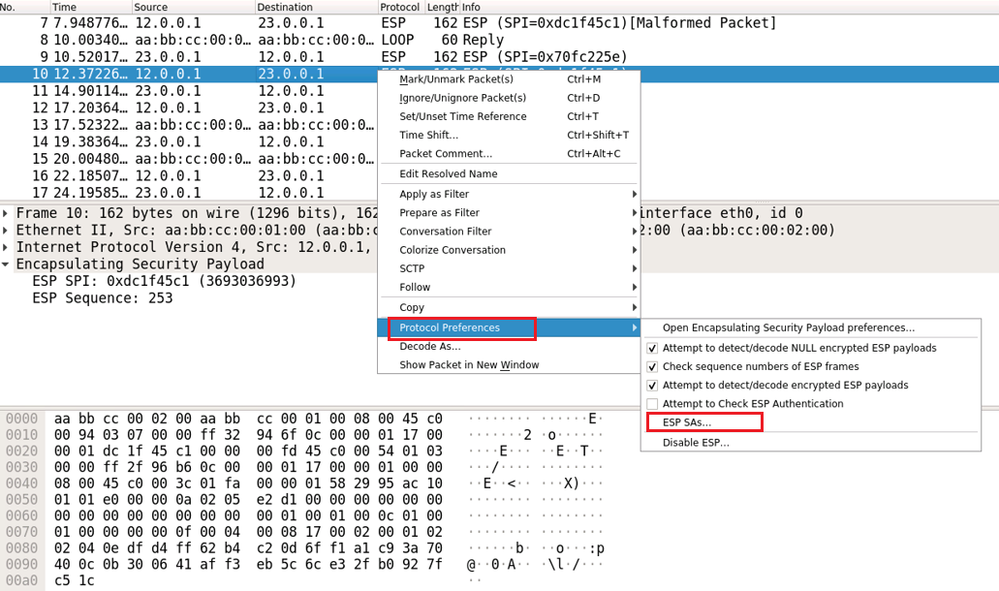

Ouvrir Wireshark. Click-Droit sur le paquet ESP, dans ce scenarion l'association de sécurité ESP SA avec comme source 12.0.0.1 et destination 23.0.0.1. Selectionner l'option the Protocol Preferences, cocher les trois options comme le montre la figure ci-dessous.

Copier la valeur SPI de cette association de sécurité ESP SA.

0xdc1f45c1

Retourner vers Protocol Preferences, cliquer sur ESP SAs

Retourner vers Protocol Preferences, cliquer sur ESP SAs

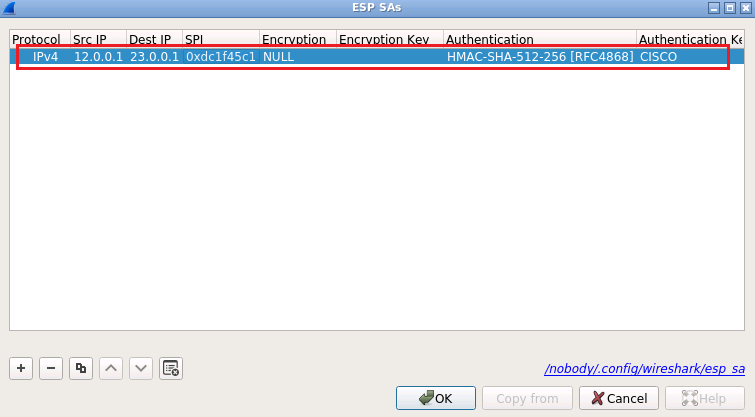

Entrer les informations suivantes relatives à cette ESP SA.

Protocol: IPv4

Src IP: 12.0.0.1

Dest IP: 23.0.0.1

SPI: 0xdc1f45c1

Encryption: NULL

Authentication: SHA512-hmac-512-256 [RFC4868]

Authentication Key: cisco

Cliquer sur OK, maintenant le paquet ESP IPSEC est décrypté.