- Cisco Community

- Communauté Cisco

- Sécurité

- Blogues de Sécurité

- Cybersécurité - Menaces, vulnérabilités et attaques

- S'abonner au fil RSS

- Marquer comme nouveau

- Marquer comme lu

- Marquer

- S'abonner

- Page imprimable

- Signaler un contenu inapproprié

Les magiciens de la cybersécurité se concentrent en priorité sur les menaces, les vulnérabilités et les attaques. Une menace est la possibilité qu'un événement nuisible, tel qu'une attaque, survienne. Une vulnérabilité est une faiblesse qui expose un système à une attaque. Une attaque est l'exploitation délibérée d'une faiblesse découverte dans un système informatique soit comme une cible spécifique, soit simplement comme un objectif inopiné. Différentes raisons peuvent expliquer le choix d'une cible par un cybercriminel. Les cybercriminels parviennent à leur fin en recherchant continuellement et en identifiant les systèmes qui présentent des vulnérabilités manifestes. Ainsi, les systèmes sans correctifs ou les systèmes dépourvus de protection antivirus et antispam sont des victimes toutes désignées.

Cet article examine les attaques les plus courantes lancées par les cybercriminels. Les cybermagiciens doivent bien comprendre le fonctionnement de chaque attaque, les faiblesses qu'elle exploite et en quoi elle affecte la victime. La première partie de cet article est consacrée aux menaces que constituent les malwares et le code malveillant. Il sera ensuite question des différents types de supercherie mis en œuvre dans le cadre de l'ingénierie sociale. Une cyberattaque est une manœuvre offensive malveillante effectuée par les cybercriminels pour cibler des systèmes informatiques, des réseaux d'ordinateurs ou d'autres appareils informatiques. Les réseaux sans fil et filaires peuvent être la cible de ce type d'attaques.

Qu'est-ce qu'un malware ?

Le terme « malware » (ou programme malveillant) désigne un logiciel conçu pour perturber le bon fonctionnement d'un ordinateur ou obtenir l'accès à des systèmes informatiques à l'insu ou sans l'autorisation de l'utilisateur. Aujourd'hui, il est utilisé comme terme générique pour décrire tout logiciel hostile ou intrusif. Les virus informatiques, vers, chevaux de Troie, ransomwares, logiciels espions, logiciels publicitaires, scarewares et autres programmes malveillants sont autant d'exemples de malwares. Dans certains cas, la détection d'un malware ne pose aucun problème. Dans d'autres, en revanche, le malware peut être très discret et pratiquement impossible à détecter.

Virus, vers et chevaux de Troie

Les cybercriminels ciblent les appareils des utilisateurs en y installant un malware.

Virus

Un virus est un code exécutable malveillant attaché à un autre fichier exécutable, tel qu'un programme légitime. La plupart des virus doivent être lancés par l'utilisateur et peuvent s'activer à une heure ou une date spécifique. Les trois modes de diffusion des virus informatiques sont les suivants : supports amovibles, téléchargements effectués sur Internet et pièces jointes dans un e-mail. Les virus peuvent être inoffensifs et afficher simplement une image, ou ils peuvent être destructeurs, comme ceux qui modifient ou suppriment des données. Pour éviter d'être détecté, un virus mute. Le simple fait d'ouvrir un fichier peut déclencher un virus. Un virus de secteur d'amorçage, ou de système de fichiers, infecte les clés USB et peut affecter le disque dur du système. L'exécution d'un programme spécifique peut activer un virus de programme. Une fois actif, ce virus infecte généralement d'autres programmes sur l'ordinateur qui l'héberge ou sur d'autres ordinateurs du réseau. Melissa est un exemple célèbre de virus diffusé par e-mail. Melissa a touché des dizaines de milliers d'utilisateurs et causé des dégâts estimés à 1,2 milliard de dollars.

Vers

Les vers sont des codes malveillants qui se répliquent en exploitant de façon indépendante les vulnérabilités au sein des réseaux. Les vers ralentissent généralement les réseaux. Alors que le virus nécessite un programme hôte pour s'exécuter, les vers peuvent fonctionner par eux-mêmes. À l'exception de l'infection initiale, les vers n'ont plus besoin d'intervention extérieure. Dès qu'un ver a infecté un hôte, il peut se répandre très rapidement sur le réseau. Les vers partagent des modèles similaires. Ils s'activent par la présence d'une vulnérabilité, un moyen pour eux de se propager et contiennent tous une charge utile.

Les vers sont responsables de certaines des attaques les plus dévastatrices sur Internet. En 2001, par exemple, le ver Code Red a frappé 658 serveurs. 19 heures plus tard, plus de 300 000 serveurs étaient infectés.

Cheval de Troie

Un cheval de Troie est un type de malware qui effectue des opérations malveillantes sous le couvert d'une opération souhaitée ; jouer à un jeu en ligne, par exemple. Ce code malveillant exploite les privilèges de l'utilisateur qui l'exécute. Un cheval de Troie est différent d'un virus parce qu'il se lie à des fichiers non exécutables, comme des fichiers images, audio ou des jeux.

Bombes logiques

Une bombe logique est un programme malveillant qui utilise un élément déclencheur pour réveiller le code malveillant. Par exemple, il peut se déclencher à certaines dates ou heures, lors de l'exécution d'autres programmes ou à la suppression d'un compte utilisateur. La bombe logique reste inactive jusqu'à l'événement déclencheur. Après activation, elle implémente un code malveillant qui endommage l'ordinateur. Une bombe logique peut saboter des enregistrements de base de données, effacer des fichiers et attaquer des systèmes d'exploitation ou des applications. Des cybermagiciens ont récemment découvert des bombes logiques qui attaquent et détruisent les composants matériels d'un poste de travail ou d'un serveur, tels que les ventilateurs, le processeur, la mémoire, les disques durs et les systèmes d'alimentation. Les bombes logiques surchargent les appareils jusqu'à ce qu'ils surchauffent ou tombent en panne.

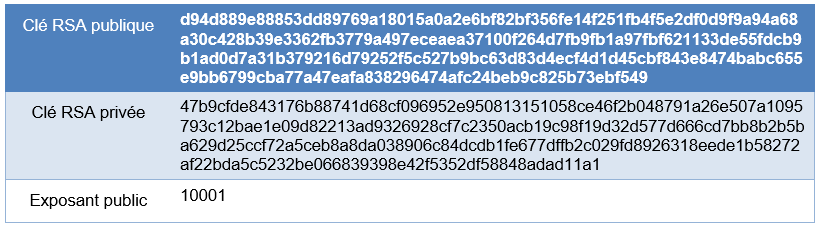

Ransomware

Un ransomware prend en otage un système informatique, ou les données qu'il héberge, jusqu'à ce que la victime verse une rançon. En général, le ransomware chiffre les données sur l'ordinateur à l'aide d'une clé inconnue de l'utilisateur. Ce dernier doit alors verser une rançon aux criminels pour lever la restriction.

D'autres versions de ransomware peuvent tirer parti des vulnérabilités spécifiques du système pour le verrouiller. Un ransomware se propage sous la forme d'un cheval de Troie. Il est le résultat d'un fichier téléchargé ou d'une faiblesse logicielle.

L'objectif poursuivi par le cybercriminel est toujours le versement d'une rançon par le biais d'un système de paiement intraçable. Une fois le paiement effectué, le criminel fournit un programme qui permet de déchiffrer les données ou envoie un code de déblocage.

Portes dérobées et rootkits

Le terme « porte dérobée » fait référence au programme ou code introduit par un criminel qui a infiltré un système. La porte dérobée contourne le système d'authentification normal utilisé pour accéder à un système. NetBus et Back Orifice sont des programmes bien connus qui permettent à des utilisateurs non autorisés d'accéder à distance à un système. L'objectif d'une porte dérobée est de permettre aux cybercriminels d'accéder plus tard au système, même si l'entreprise corrige la vulnérabilité utilisée initialement pour attaquer le système. En règle générale, les cybercriminels font en sorte que des utilisateurs autorisés exécutent, à leur insu, un cheval de Troie sur leur ordinateur afin d'installer une porte dérobée.

Un rootkit modifie le système d'exploitation pour créer une porte dérobée. Les agresseurs utilisent ainsi la porte dérobée pour accéder à distance à l'ordinateur. La plupart des rootkits profitent des vulnérabilités des logiciels pour effectuer une élévation de privilèges et modifier les fichiers système. L'élévation des privilèges exploite les erreurs de programmation ou les défauts de conception pour accorder au cybercriminel un accès élevé aux données et ressources du réseau. Il est également fréquent que les rootkits modifient les investigations du système et les outils de surveillance, ce qui rend très difficile leur détection. En cas d'infection par un rootkit, l'utilisateur doit généralement nettoyer et réinstaller le système d'exploitation du système.

Protection contre les malwares

Voici quelques outils et conseils permettant de se protéger contre toutes les formes de malwares.

Programme antivirus : la majorité des solutions antivirus détectent les formes de malware les plus répandues. Cependant, les cybercriminels développent et déploient chaque jour de nouvelles menaces. Pour disposer d'une solution antivirus efficace, il faut donc veiller à ce que les signatures soient toujours à jour. Une signature est semblable à une empreinte digitale. Elle identifie les caractéristiques d'un code malveillant.

Logiciels à jour : pour commettre leurs méfaits, de nombreuses formes de malwares exploitent les vulnérabilités logicielles, tant au niveau du système d'exploitation que des applications. Alors que les vulnérabilités du système d'exploitation étaient autrefois la principale source de problèmes, les faiblesses au niveau des applications présentent, aujourd'hui, le plus grand risque en matière de sécurité. Malheureusement, force est de constater que les fournisseurs d'applications ne sont pas aussi réactifs que les éditeurs de système d'exploitation pour proposer des correctifs.

Courrier indésirable

Des milliards de personnes utilisent des services de messagerie dans le monde entier. Ce service étant l'un des plus populaires, il constitue l'une des plus grandes vulnérabilités des utilisateurs et des entreprises. Un courrier indésirable (ou « spam ») est un e-mail non sollicité. Dans la plupart des cas, le courrier indésirable est une forme de publicité. Toutefois, un courrier indésirable peut comporter des liens malveillants, un malware ou un contenu trompeur. L'objectif ultime est d'obtenir des informations sensibles, comme un numéro de sécurité sociale ou de compte bancaire. Les courriers indésirables (ou spam) proviennent généralement de plusieurs ordinateurs infectés par un virus ou un ver. Ces ordinateurs envoient autant d'e-mails que possible.

Mais même avec ces fonctionnalités de sécurité, certains messages peuvent passer entre les mailles du filet. Soyez vigilant et vérifiez les éléments suspects suivants :

- E-mail sans objet

- E-mail demandant des informations sur un compte

- E-mail contenant des mots mal orthographiés ou une ponctuation inhabituelle

- E-mail contenant des liens très longs ou difficiles à lire

- E-mail ayant l'apparence d'une correspondance émanant d'une entreprise connue

- E-mail demandant expressément à l'utilisateur d'ouvrir une pièce jointe

Si un utilisateur reçoit un e-mail contenant un ou plusieurs de ces indicateurs, il doit s'abstenir d'ouvrir le message et les éventuelles pièces jointes. La politique de messagerie d'une entreprise exige généralement qu'un utilisateur qui reçoit ce type d'e-mail en informe le personnel en charge de la cybersécurité. Pratiquement tous les fournisseurs de messagerie filtrent le courrier indésirable. Malheureusement, ce type de courrier consomme de la bande passante et le serveur du destinataire doit traiter le message.

Logiciel espion, logiciel publicitaire et scareware

Un logiciel espion (ou spyware) est un logiciel qui permet à un cybercriminel d'obtenir des informations sur les activités informatiques d'un utilisateur. Le logiciel espion inclut souvent le suivi des activités, la collecte de frappes sur clavier et la capture des données. Afin de contourner les mesures de sécurité, le logiciel espion modifie souvent les paramètres de sécurité. Le logiciel espion se regroupe souvent avec des logiciels légitimes ou avec des chevaux de Troie. De nombreux sites de partagiciels (ou sharewares) regorgent de logiciels espions.

Un logiciel publicitaire affiche généralement des fenêtres publicitaires intempestives afin de générer des revenus pour son développeur. Le malware analyse les centres d'intérêt des utilisateurs surveillant les sites web visités. Il envoie ensuite des publicités contextuelles relatives à ces sites. Certaines versions de logiciels installent automatiquement des logiciels publicitaires. Certains sont conçus pour ne diffuser que des publicités, mais il est également fréquent que d'autres soient associés à des logiciels espions.

Le scareware convainc l'utilisateur d'effectuer une action donnée en jouant sur la peur. Le scareware crée des fenêtres contextuelles factices avec la même apparence que les boîtes de dialogue du système d'exploitation. Ces fenêtres transmettent de faux messages indiquant que le système est vulnérable ou a besoin de l'exécution d'un programme spécifique pour reprendre un fonctionnement normal. En réalité, il n'existe aucune menace. Cependant, si l'utilisateur cède à la pression et autorise le programme mentionné à s'exécuter, le malware infecte son système.

Phishing

Le phishing est une forme de fraude. Les cybercriminels se servent des e-mails, de la messagerie instantanée ou d'autres réseaux sociaux pour essayer de recueillir des informations, comme les informations de connexion ou des informations relatives au compte des utilisateurs, en se faisant passer pour une entité ou une personne fiable. Le phishing consiste à envoyer un e-mail frauduleux comme s'il provenait d'une source de confiance légitime. L'objectif du message est de piéger le destinataire pour qu'il installe un malware sur son appareil ou partage des informations personnelles ou d'ordre financier. Un exemple d'hameçonnage est un e-mail factice ayant l'apparence de celui envoyé par un magasin, demandant à l'utilisateur de cliquer sur un lien pour demander un prix. Le lien peut diriger vers un faux site demandant des informations personnelles, ou installer un virus.

L'hameçonnage ciblé est une attaque d'hameçonnage très ciblée. Même si le phishing et le phishing ciblé utilisent tous les deux des e-mails pour atteindre les victimes, le phishing ciblé personnalise les e-mails visant ainsi une personne spécifique. Le cybercriminel recherche les intérêts de la cible avant d'envoyer l'e-mail. Par exemple, un cybercriminel apprend que la cible s'intéresse aux voitures et qu'il recherchait un modèle spécifique de voiture. Le cybercriminel rejoint le même forum de discussion sur les voitures où la cible est membre, crée une fausse mise en vente de voiture et envoie un courrier électronique à la cible. L'e-mail contient un lien vers les photos de la voiture. Lorsque l'utilisateur ciblé clique sur le lien, il installe, à son insu, un malware sur son ordinateur.

Phishing vocal, phishing par SMS (SMiShing), détournement de domaine et whaling

Le phishing vocal (ou vishing) utilise la technologie de communication vocale. Les criminels peuvent usurper l'identité de sources légitimes en passant des appels via la technologie VoIP (voix sur IP). Les victimes peuvent également recevoir un message enregistré qui leur semble légitime. Les criminels souhaitent obtenir des numéros de carte de crédit ou d'autres informations afin de voler l'identité de la victime. Cette technique de phishing exploite la confiance du public envers le réseau téléphonique.

Le SMiShing est un type de phishing qui utilise des messages texte (SMS) sur des téléphones mobiles. Les criminels usurpent l'identité d'un contact légitime dans le but de gagner la confiance de la victime. Une attaque de ce type consiste, par exemple, à envoyer un lien de site web à la victime. Lorsque la victime consulte le site web en question, le malware est installé sur son téléphone mobile.

Le détournement de domaine (ou pharming) consiste à attirer la victime sur un site web maquillé de façon à ressembler à un site web légitime pour l'inciter, par la ruse, à saisir ses informations d'identification.

Le whaling est une technique de phishing qui cible les « gros poissons », en l'occurrence les dirigeants d'une entreprise. Les politiques et les célébrités peuvent également être la cible de ces attaques.

Plug-ins et empoisonnement du navigateur

Les failles de sécurité peuvent affecter les navigateurs web en affichant des fenêtres publicitaires, en collectant des informations permettant d'identifier une personne ou encore en installant des logiciels publicitaires, des virus ou des logiciels espions. Un cybercriminel peut pirater le fichier exécutable d'un navigateur, ses composants ou ses plug-ins.

Plugins

Les plug-ins Flash et Shockwave d'Adobe permettent de développer de superbes animations qui améliorent sensiblement l'apparence d'une page web. Les plug-ins affichent le contenu développé à l'aide d'un logiciel approprié.

Jusqu'il y a peu, les plug-ins offraient un niveau de sécurité remarquable. Cependant, constatant la popularité du contenu Flash, les criminels ont examiné les logiciels et plug-ins Flash, détecté les vulnérabilités et exploité Flash Player. Une exploitation réussie peut entraîner une panne du système ou autoriser un criminel à prendre le contrôle du système infecté. On peut s'attendre à une augmentation des pertes de données à mesure que les criminels continueront d'étudier les protocoles et plug-ins populaires à la recherche de vulnérabilités.

Empoisonnement par SEO

Les moteurs de recherche comme Google fonctionnent en classant des pages et en présentant les résultats pertinents en fonction des requêtes de recherche des utilisateurs. En fonction de la pertinence du contenu du site Web, celui-ci peut se situer plus haut ou plus bas sur la liste des résultats de recherche. L'optimisation pour les moteurs de recherche ou SEO est un ensemble de techniques utilisées pour améliorer le classement d'un site Web par un moteur de recherche. Alors que de nombreuses entreprises légitimes se spécialisent dans l'optimisation de sites web pour un meilleur positionnement, l'empoisonnement par SEO (Search Engine Optimization) utilise la technologie de SEO afin de faire apparaître un site web malveillant en tête des résultats de recherche.

L'objectif le plus commun de l'empoisonnement par SEO est d'augmenter le trafic vers des sites malveillants qui peuvent héberger un malware ou effectuer une ingénierie sociale. Pour forcer un site malveillant à se classer au sommet des résultats de recherche, les agresseurs tirent parti des termes de recherche populaires.

Piratage de navigateur

Un pirate de navigateur est un malware qui modifie les paramètres du navigateur afin de rediriger l'utilisateur vers des sites web financés par les clients du cybercriminel. En règle générale, ces programmes sont installés à l'insu de l'utilisateur et font partie d'un téléchargement de type « drive-by ». Un téléchargement de type « drive-by » est un programme qui se télécharge automatiquement sur un ordinateur lorsqu'un utilisateur consulte un site web ou affiche un message électronique au format HTML. Pour éviter ce type de malware, lisez toujours attentivement les contrats d'utilisation lorsque vous téléchargez des programmes.

Protection contre les attaques par e-mail et via le navigateur

Il existe plusieurs méthodes pour lutter contre le courrier indésirable : filtrer les e-mails, apprendre aux utilisateurs à se méfier des e-mails envoyés par des inconnus ou encore utiliser des filtres d'hôte/serveur.

S'il est difficile d'éradiquer le spam, certaines méthodes permettent toutefois d'en limiter les effets. Par exemple, la plupart des fournisseurs d'accès Internet filtrent le courrier indésirable avant qu'il n'arrive dans la boîte de réception de l'utilisateur. De nombreux logiciels antivirus et de messagerie procèdent à un filtrage automatique des e-mails. Cela signifie qu'ils détectent et suppriment le courrier indésirable de la boîte de réception.

Les entreprises doivent également informer leurs employés des dangers que représentent les pièces jointes aux e-mails, qui peuvent contenir un virus ou un ver informatique. Soyez vigilant avec les pièces jointes des e-mails, même si les messages proviennent d'un contact de confiance. Il se peut qu'un virus tente de se propager en utilisant l'ordinateur de l'expéditeur. Analysez toujours les pièces jointes avec un programme antivirus avant de les ouvrir.

L'Anti-Phishing Working Group (APWG) est une association industrielle qui s'attache à éliminer l'usurpation d'identité et la fraude dues au phishing et à l'usurpation d'adresse électronique.

Veiller à la mise à jour des logiciels permet de s'assurer que le système dispose de tous les correctifs de sécurité nécessaires pour éliminer les vulnérabilités connues.

Ingénierie sociale

L'ingénierie sociale est une méthode qui ne demande aucune compétence technique utilisée par les criminels pour recueillir des informations sur une cible. L'ingénierie sociale est une attaque qui consiste à manipuler les individus pour qu'ils exécutent certaines actions ou divulguent des informations confidentielles.

Les pirates psychologiques comptent souvent sur la volonté des personnes pour que cela soit efficace, mais aussi sur l'exploitation des faiblesses des personnes. Par exemple, un agresseur pourrait appeler un employé autorisé pour un problème urgent qui nécessite un accès réseau immédiat. L'agresseur pourrait faire appel à la vanité de l'employé, invoquer l'autorité en utilisant des techniques de « name-dropping » en citant des noms ou en faisant appel à la cupidité de l'employé.

Voici quelques types d'attaques d'ingénierie sociale :

Usurpation – Lorsqu'un agresseur appelle un individu et lui ment dans une tentative d'accéder à des données privilégiées. Un exemple implique un agresseur qui prétend avoir besoin de données personnelles ou financières afin de confirmer l'identité du destinataire.

Une chose pour une autre (contrepartie) – Lorsqu'un agresseur demande des informations personnelles d'une partie en échange de quelque chose, comme un don gratuit.

Techniques d'ingénierie sociale

Les criminels qui s'adonnent à l'ingénierie sociale emploient différentes techniques. En voici quelques exemples :

- Autorité : les gens obéissent plus facilement à un ordre lorsqu'il est donné par un supérieur

- Intimidation : les criminels intimident leur victime pour la pousser à agir

- Consensus/preuve sociale : les gens agissent s'ils pensent que cela sera bien vu par la communauté

- Rareté : les gens agissent lorsqu'ils pensent qu'un objet est disponible en quantité limitée

- Urgence : les gens agissent lorsqu'ils pensent avoir peu de temps pour le faire

- Familiarité/lien : le criminel noue des liens avec la victime afin d'établir une relation

- Confiance : le criminel établit une relation de confiance avec la victime, ce qui peut prendre davantage de temps

Il appartient aux professionnels de la cybersécurité de sensibiliser le personnel de l'entreprise aux techniques d'ingénierie sociale.

Espionnage par-dessus l'épaule (Shoulder Surfing) et fouille de poubelles (Dumpster Diving)

Un criminel observe un utilisateur par-dessus son épaule pour subtiliser des codes PIN, des codes d'accès ou des numéros de carte de crédit. Un hacker peut se trouver à proximité de sa victime ou utiliser des jumelles ou des caméras en circuit fermé pour l'espionner. C'est l'une des raisons pour lesquelles l'écran d'un distributeur automatique n'est lisible que sous certains angles. Ces types de protections rendent cette « pratique » beaucoup plus difficile.

« La poubelle de l'un est le coffre aux trésors de l'autre. » Cet adage prend tout son sens dans le domaine du Dumpster Diving, une technique qui consiste à fouiller les poubelles d'une cible pour voir les informations dont se débarrasse une entreprise. Pensez à sécuriser les poubelles. Pour éliminer toute information sensible, vous devez recourir à la technique de déchiquetage ou utiliser des sacs à brûler, c'est-à-dire des conteneurs dans lesquels sont placés des documents sensibles ou classifiés en vue d'être incinérés.

Usurpation d'identité et canulars

L'usurpation d'identité est le fait de prendre l'identité d'une autre personne. Par exemple, plusieurs contribuables se sont récemment fait piéger par une arnaque téléphonique. Un hacker, qui se faisait passer pour un employé du service des impôts, affirmait aux victimes qu'elles devaient de l'argent à l'État. Les victimes devaient effectuer le paiement immédiatement par virement bancaire. En cas de non-paiement, l'imposteur menaçait ses victimes d'une arrestation. Les cybercriminels peuvent également usurper une identité pour attaquer d'autres personnes. Ils peuvent compromettre la crédibilité d'une personne en publiant des messages sur un site web ou sur les réseaux sociaux.

Un canular est une forme d'imposture perpétrée dans l'intention de tromper celui qui en est la cible. Un canular informatique, ou hoax, peut se révéler tout aussi perturbateur qu'une véritable faille de sécurité. L'objectif du canular est de susciter une réaction de la part de l'utilisateur, lui infligeant ainsi une peur inutile et provoquant chez lui un comportement irrationnel. Les canulars se propagent par e-mail ou sur les réseaux sociaux.

Passage en double et talonnage

On parle de passage en double (piggybacking) lorsqu'un criminel suit une personne autorisée pour obtenir l'accès à un site sécurisé ou une zone d'accès restreinte. Pour ce faire, les criminels peuvent procéder de différentes manières :

- Ils donnent l'impression d'être escortés par la personne autorisée.

- Ils se joignent à un groupe dont ils prétendent faire partie.

- Ils ciblent une victime qui néglige les règles en vigueur sur le site.

- Le talonnage (tailgating) est un autre terme qui décrit la même pratique.

L'utilisation d'un sas constitue une excellente protection contre le piggybacking. La porte donnant accès à la zone sécurisée ne s'ouvre, en effet, que lorsque la première porte a été verrouillée.

Supercherie en ligne, par e-mail ou sur le web

Transférer des canulars, des blagues, des vidéos comiques et des e-mails n'ayant aucun lien avec les activités professionnelles sur le lieu de travail peut être contraire aux règles de bon usage de l'entreprise et donner lieu à des sanctions disciplinaires.

Protection contre la supercherie

Les entreprises doivent encourager les mesures de sensibilisation aux techniques d'ingénierie sociale et enseigner à leurs collaborateurs les mesures de prévention élémentaires, à savoir :

- Ne jamais divulguer des informations confidentielles ou des informations d'identification à des inconnus, que ce soit par e-mail, par chat, par téléphone ou en personne.

- Résister à l'envie de cliquer sur des liens et des e-mails proposant des offres alléchantes.

- Rester attentif à tout téléchargement automatique ou suspect.

- Mettre en place des politiques et sensibiliser les employés.

- Lorsqu'il est question de sécurité, il est important de donner aux employés un sentiment d'appartenance.

- Ne pas céder à la pression exercée par des inconnus.

Déni de service

Les attaques par déni de service représentent un type d'attaque réseau. Une attaque par déni de service (DoS) se traduit par une interruption des services de réseau pour les utilisateurs, les appareils ou les applications. Il existe deux types majeurs d'attaques par déni de service :

Volume de trafic ingérable – Le hacker envoie d'énormes quantités de données à un débit que le réseau, l'hôte ou l'application n'est pas en mesure de gérer. Cela provoque un ralentissement de la transmission ou de la réponse, ou une panne d'un appareil ou d'un service.

Paquets formatés de manière malveillante – Le pirate envoie un paquet formaté de manière malveillante à un hôte ou à l'application et le destinataire est incapable de le traiter. Par exemple, une application ne peut pas identifier des paquets contenant des erreurs ou des paquets mal formatés transmis par le hacker. Cela provoque un ralentissement de l'appareil récepteur ou une panne.

Elles présentent un risque majeur, car elles peuvent facilement interrompre les communications et entraîner une perte importante de temps et d'argent. Ces attaques sont relativement simples à effectuer, même par un hacker non qualifié.

L'objectif d'une attaque de déni de service est de refuser l'accès aux utilisateurs autorisés en rendant le réseau indisponible (souvenez-vous des trois principes de sécurité sous-jacents : confidentialité, intégrité et disponibilité).

Une attaque par déni de service distribuée (attaque DDoS) est similaire à une attaque par déni de service (attaque DoS), si ce n'est qu'elle provient de sources multiples et coordonnées. À titre d'exemple, une attaque par déni de service distribuée peut procéder comme suit :

Un agresseur établit un réseau d'hôtes infectés, appelé réseau de zombies. Les (ordinateurs) zombies sont les hôtes infectés. Le hacker utilise des systèmes gestionnaires pour commander les zombies. Les ordinateurs zombies analysent et infectent constamment plus d'hôtes, et créent ainsi plus de zombies. Une fois prêt, le hacker demande aux systèmes de gestionnaire d'effectuer une attaque par déni de service distribuée par le biais du réseau de zombies.

Repérage

Cette technique s'apparente aux écoutes clandestines. Dans ce cas, les hackers examinent tout le trafic réseau qui transite par leur carte réseau, que le trafic leur soit adressé ou non. Les criminels interceptent ce trafic réseau à l'aide d'une application logicielle, d'un appareil ou des deux. Comme vous pouvez le voir sur cette figure, cette technique peut observer tout le trafic réseau ou cibler un protocole, un service, voire une chaîne de caractères spécifique, telle qu'un nom de connexion ou un mot de passe. Certains analyseurs réseau (ou sniffers) observent tout le trafic et le modifient intégralement ou en partie.

Le repérage présente également des bénéfices. Les administrateurs réseau peuvent utiliser des sniffers pour analyser le trafic réseau, identifier les problèmes de bande passante et résoudre d'autres problèmes affectant le réseau.

La sécurité physique est un facteur important pour empêcher l'introduction de sniffers sur le réseau interne.

Mystification

La mystification est une attaque par usurpation d'identité qui tire parti d'une relation de confiance entre deux systèmes. Si les deux systèmes acceptent l'authentification réalisée par l'un d'eux, il est possible que l'utilisateur connecté à l'un des systèmes ne soit pas obligé de s'authentifier une nouvelle fois pour accéder à l'autre système. Un hacker peut profiter de cette situation en envoyant, à un système, un paquet qui semble provenir d'un système fiable. Le relation de confiance étant établie, le système ciblé peut effectuer la tâche demandée sans authentification.

Il existe de nombreux types d'attaques par mystification.

On parle de mystification d'adresse MAC lorsqu'un ordinateur accepte des paquets de données sur la base de l'adresse MAC d'un autre ordinateur.

L'usurpation d'adresse IP est une technique qui consiste à envoyer des paquets IP à partir d'une adresse source usurpée pour masquer sa propre identité.

ARP (Address Resolution Protocol) est un protocole qui traduit les adresses IP en adresses MAC pour transmettre des données. L'usurpation ARP envoie des messages ARP mystifiés sur un réseau local afin de lier l'adresse MAC du criminel à l'adresse IP d'un membre autorisé du réseau.

Le système de noms de domaine (DNS) associe des noms de domaine à des adresses IP. L'usurpation de serveur DNS est une technique qui modifie le serveur DNS afin de réacheminer un nom de domaine spécifique vers une autre adresse IP contrôlée par le criminel.

Man-in-the-Middle

Dans le cas d'une attaque man-in-the-middle (MitM), le hacker intercepte les communications entre plusieurs ordinateurs pour voler les informations en transit sur le réseau. Le criminel peut aussi choisir de manipuler des messages et de communiquer de fausses informations entre les hôtes qui ne remarquent pas que les messages ont été modifiés. L'attaque MitM permet à l'agresseur de prendre le contrôle d'un appareil à l'insu de son utilisateur.

MitMo est une variante de l'attaque man-in-the-middle qui prend le contrôle d'un terminal mobile. Le terminal mobile infecté envoie alors des informations sensibles sur l'utilisateur aux hackers. ZeuS, un exemple d'exploit avec des fonctionnalités MitMo, permet aux pirates de s'emparer discrètement des messages de vérification à 2 étapes envoyés aux utilisateurs. Par exemple, lorsqu'un utilisateur configure un identifiant Apple, il est invité à fournir un numéro de téléphone auquel sera envoyé un code de vérification temporaire par SMS afin de prouver son identité. Les malwares espionnent ce type de communication et transmettent les informations obtenues aux criminels.

Une attaque par réinsertion se produit lorsqu'un hacker intercepte une partie d'une communication entre deux hôtes, puis retransmet le message capturé. Ce type d'attaque contourne les mécanismes d'authentification.

Attaques de type « zero-day »

Une attaque de type zero-day, parfois appelée « menace de type zero-day », est une attaque informatique qui tente d'exploiter les failles de sécurité logicielles confidentielles ou inconnues de l'éditeur du logiciel. Le terme « heure zéro » désigne le moment où l'exploit est détecté. Le temps que l'éditeur du logiciel développe et publie un correctif, le réseau est vulnérable à des attaques, comme illustré ci-contre. La défense contre ces attaques exige des professionnels de la sécurité réseau qu'ils adoptent une vision plus sophistiquée de l'architecture réseau. Il n'est plus possible de contenir les intrusions au niveau de quelques points du réseau.

Enregistreur de frappe

Un enregistreur de frappe est un logiciel qui enregistre ou consigne les saisies effectuées au clavier par l'utilisateur du système. Les hackers peuvent implémenter des enregistreurs de frappe via un logiciel installé sur un système informatique ou via du matériel connecté physiquement à un ordinateur. Ils configurent le logiciel enregistreur de frappe de sorte qu'il envoie le fichier journal par e-mail. Les frappes consignées dans le fichier journal divulguent les noms d'utilisateur, les mots de passe, les sites web visités et d'autres informations sensibles.

Les enregistreurs de frappe peuvent être des logiciels légitimes, disponibles dans le commerce. Il arrive fréquemment que des parents achètent ce type de logiciel pour analyser le comportement de leurs enfants sur le Net et les sites qu'ils ont consultés. De nombreux logiciels anti-espions sont en mesure de détecter et de supprimer les enregistreurs de frappe non autorisés. Bien que les enregistreurs de frappe soient des logiciels légaux, les criminels les utilisent pour commettre des actes répréhensibles.

Protection contre les cyberattaques

Plusieurs mesures peuvent être prises en sein de l'entreprise pour se protéger contre divers types d'attaques. Configurez les pare-feu de manière à éliminer tous les paquets envoyés depuis l'extérieur du réseau, mais dont l'adresse indique qu'ils proviennent de l'intérieur du réseau. Cela ne doit normalement pas se produire. Cela signifie qu'un cybercriminel a lancé une attaque par mystification.

Pour éviter les attaques DoS et DDoS, assurez-vous que les correctifs et mises à niveau sont à jour, répartissez la charge de travail entre les serveurs et bloquez les paquets ICMP (Internet Control Message Protocol) externes à la frontière du réseau. Les appareils réseau utilisent des paquets ICMP pour envoyer des messages d'erreur. La commande Ping, par exemple, utilise des paquets ICMP pour vérifier qu'un appareil peut communiquer avec un autre sur le réseau.

Pour éviter d'être la cible d'une attaque par réinsertion, les systèmes peuvent chiffrer le trafic, fournir une authentification cryptographique et insérer un horodatage dans chaque partie du message.

Grayware et SMiShing

Étant donné la grande popularité des smartphones, le grayware commence à poser problème dans le domaine de la sécurité mobile. Un grayware désigne les applications qui se comportent de manière indésirable ou agaçante. Il est possible que le grayware ne contienne pas de malware reconnaissable, mais il n'en est pas moins dangereux pour l'utilisateur. Un grayware peut, par exemple, suivre la position de l'utilisateur. Pour garder leur légitimité, les créateurs de graywares indiquent généralement les fonctionnalités d'une application en petits caractères dans la licence d'utilisation du logiciel. Les utilisateurs installent de nombreuses applications mobiles sans vraiment tenir compte de leurs fonctionnalités.

SMiShing désigne le phishing par SMS. Cette méthode consiste à envoyer de faux messages par SMS. Les hackers poussent les utilisateurs à visiter un site web ou à appeler un numéro de téléphone. Les victimes peu méfiantes fournissent alors des informations sensibles, comme le numéro de leur carte de crédit. En se rendant sur le site web indiqué, l'utilisateur peut télécharger à son insu un malware qui infecte son appareil.

Points d'accès non autorisés

Un point d'accès non autorisé est un point d'accès sans fil installé sur un réseau sécurisé sans autorisation explicite. Un point d'accès non autorisé peut être configuré de deux manières. Dans le premier cas, un employé bien intentionné essaie de se rendre utile en simplifiant la connexion des terminaux mobiles. Dans le second cas, un criminel parvient à s'infiltrer dans les locaux d'une entreprise et installe le point d'accès non autorisé. Aucune de ces actions n'étant autorisée, l'entreprise est, dans les deux cas, exposée à un risque.

Un point d'accès non autorisé peut également faire référence au point d'accès d'un criminel. Dans ce cas, le criminel configure le point d'accès en tant qu'appareil MitM pour intercepter les informations de connexion des utilisateurs.

Dans le cas d'un phishing au point d'accès (ou attaque Evil Twin), l'intensité et la puissance du signal du point d'accès du criminel sont améliorées, de sorte qu'il apparaisse comme une meilleure option de connexion pour l'utilisateur. Une fois l'utilisateur connecté au point d'accès frauduleux, les criminels peuvent analyser le trafic et mener des attaques MitM.

Brouillage par radiofréquence

Les signaux sans fil sont sensibles aux interférences électromagnétiques et aux interférences sur les fréquences radioélectriques. Elles peuvent même être sensibles à la foudre ou au « bruit » des lampes fluorescentes. Les signaux sans fil sont également susceptibles de provoquer un brouillage délibéré. Le brouillage par radiofréquence perturbe la transmission d'une station radio ou satellite, ce qui empêche le signal d'atteindre son destinataire.

Pour brouiller le signal sans fil, la fréquence, la modulation et la puissance du brouilleur radio doivent être égales à celles de l'appareil que le criminel souhaite perturber.

Bluejacking et bluesnarfing

Bluetooth est un protocole de faible puissance et de faible portée. La technologie Bluetooth transmet des données au sein d'un réseau personnel (PAN). Elle est utilisée par des appareils tels que des téléphones mobiles, des ordinateurs portables et des imprimantes. Plusieurs versions du protocole Bluetooth ont déjà été publiées. Le Bluetooth se caractérise par sa facilité de configuration ; aucune adresse réseau n'est ainsi nécessaire. Une procédure de couplage est utilisée pour établir la connexion entre les appareils. Lors de cette procédure, les deux appareils utilisent le même code d'accès.

Des vulnérabilités ont certes été mises au jour mais, en raison de la portée limitée de la technologie Bluetooth, la victime et le hacker doivent se trouver à proximité l'un de l'autre.

Bluejacking est un terme qui désigne l'envoi de messages non sollicités vers un autre appareil Bluetooth. Une variante de cette technique consiste à envoyer une image choquante.

Dans le cas du bluesnarfing, le hacker copie les données de la victime depuis son appareil. Il peut s'agir, par exemple, des e-mails et des listes de contacts.

Les attaques WEP et WPA

WEP (Wired Equivalent Privacy) est un protocole de sécurité conçu pour garantir à un réseau sans fil (WLAN) le même niveau de sécurité qu'un réseau filaire. Des mesures de sécurité physique contribuent à protéger un réseau LAN filaire. WEP cherche à proposer une protection similaire pour les données transmises via le WLAN grâce au chiffrement.

WEP utilise une clé pour le chiffrement. Il n'existe aucune disposition concernant la gestion des clés WEP, c'est pourquoi le nombre de personnes qui partagent une clé ne cesse d'augmenter. Étant donné que tout le monde utilise la même clé, le criminel a accès à un plus grand volume de trafic pour les attaques analytiques.

Le vecteur d'initialisation (IV), qui est l'un des composants du système cryptographique, pose également quelques problèmes au protocole WEP :

- Il s'agit d'un champ de 24 bits, ce qui est trop peu.

- Il s'agit de texte en clair, ce qui signifie qu'il est lisible.

- Il est statique ; des flux de clés identiques se répètent donc sur un réseau chargé.

Le protocole WPA (Wi-Fi Protected Access) et, plus tard, le protocole WPA2 ont été publiés en remplacement du protocole WEP. WPA2 ne pose pas les mêmes problèmes de chiffrement, car un hacker ne peut pas récupérer la clé simplement en observant le trafic. WPA2 est susceptible d'être attaqué parce que les cybercriminels peuvent analyser les paquets qui transitent entre le point d'accès et un utilisateur légitime. Les cybercriminels utilisent un analyseur de paquets, puis lancent les attaques hors ligne au niveau du mot de passe.

Une protection contre les attaques qui touchent les terminaux mobiles et sans fil

Vous devez prendre plusieurs mesures pour vous protéger contre les attaques qui ciblent vos terminaux mobiles et sans fil. La plupart des produits WLAN utilisent des paramètres par défaut. Tirez parti des fonctionnalités basiques de sécurité sans fil, comme l'authentification et le chiffrement, en modifiant les paramètres de configuration par défaut.

Limitez le placement des points d'accès en les positionnant en dehors du pare-feu ou dans une zone démilitarisée (DMZ) qui contient d'autres terminaux non fiables, comme les serveurs web et de messagerie.

Les outils WLAN comme NetStumbler peuvent détecter les postes de travail ou les points d'accès non autorisés. Mettez en place une politique pour les connexions ponctuelles afin de permettre à vos invités de se connecter à Internet sur votre réseau lors de leur visite. Pour les collaborateurs autorisés, utilisez un réseau privé virtuel (VPN) accessible à distance pour accéder au WLAN.

Cross-site scripting

Le cross-site scripting (XSS) est une vulnérabilité découverte dans les applications web. XSS permet aux hackers d'injecter des scripts dans les pages web visionnées par les utilisateurs. Ce script peut contenir du code malveillant.

Les scripts multisites nécessitent l'intervention de trois participants : le hacker, la victime et le site web. Le cybercriminel ne cible pas directement une victime. Il exploite la vulnérabilité d'un site ou d'une application web. Les hackers injectent des scripts côté client dans des pages web visionnées par les utilisateurs, qui deviennent alors victimes. Le script malveillant est transmis subrepticement au navigateur de l'utilisateur. Un script malveillant de ce type peut accéder à des cookies, à des jetons de session ou à d'autres informations sensibles. Si les criminels obtiennent le cookie de session de la victime, ils peuvent usurper son identité.

Injection de code

Une base de données permet de stocker des données sur un site web. Il existe plusieurs types de bases de données, comme les bases de données SQL (Structured Query Language) ou XML (Extensible Markup Language). Les attaques par injection de code XML et SQL tirent profit des faiblesses d'un programme, comme l'absence d'une validation appropriée des requêtes de bases de données.

Injection XML

Lors de l'utilisation d'une base de données XML, une injection XML désigne une attaque susceptible de corrompre les données. Dès que l'utilisateur a saisi des informations, le système accède aux données requises par le biais d'une requête. Le problème se produit lorsque le système n'analyse pas correctement la demande de saisie fournie par l'utilisateur. Les criminels peuvent programmer la requête pour l'adapter à leurs besoins et accéder aux informations de la base de données.

Ils ont alors accès à toutes les données sensibles stockées dans la base de données et peuvent apporter au site web toutes les modifications qu'ils désirent. Une attaque par injection de XML menace la sécurité du site web.

Injection SQL

Les cybercriminels exploitent une vulnérabilité en insérant une instruction SQL malveillante dans un champ de saisie. Ici encore, le système ne filtre pas correctement les informations saisies par l'utilisateur à la recherche des caractères d'une instruction SQL. Les criminels utilisent l'injection de code SQL sur des sites web ou sur toute base de données SQL.

Ils peuvent usurper une identité, modifier des données existantes, détruire des données ou bien devenir les administrateurs du serveur de base de données.

Dépassement de la mémoire tampon

Un buffer overflow se produit lorsque des données dépassent les limites d'un tampon. Les tampons sont des zones de mémoire affectées à une application. En modifiant les données au-delà des limites d'une mémoire tampon, l'application accède à la mémoire allouée à d'autres processus. Cela peut provoquer une panne du système, une compromission des données ou permettre une élévation des privilèges.

Selon les estimations du CERT Coordination Center (CERT/CC) de l'université Carnegie-Mellon, près de 50 % de tous les exploits de programmes informatiques trouvent leur origine dans une forme quelconque de buffer overflow. La classification générique des buffer overflows comprend de nombreuses variantes, telles que les dépassements de mémoire tampon statique, les erreurs d'indexation, les bogues de chaîne de format, les différences de taille de tampon Unicode et ANSI ou encore les dépassements de tas.

Exécution de code à distance

Les vulnérabilités permettent aux cybercriminels d'exécuter du code malveillant et de prendre le contrôle d'un système avec les privilèges de l'utilisateur qui exécute l'application. L'exécution de code à distance permet au cybercriminel de lancer la commande de son choix sur une machine cible.

Prenons l'exemple de Metasploit, un outil conçu pour développer et exécuter du code d'exploitation sur une cible distante. Meterpreter est un module d'exploitation intégré à Metasploit qui fournit des fonctionnalités avancées. Il permet aux hackers d'écrire leurs propres extensions sous la forme d'un objet partagé. Ils peuvent ainsi télécharger et injecter ces fichiers dans un processus actif sur la cible. Meterpreter charge et exécute toutes les extensions à partir de la mémoire, de sorte qu'elles ne mettent jamais à contribution le disque dur. Cela signifie également que ces fichiers échappent à la détection des logiciels antivirus. Meterpreter comprend un module permettant de contrôler la webcam d'un ordinateur distant. Dès qu'un hacker a installé Meterpreter sur le système de sa victime, il peut voir et capturer les images diffusées par la webcam.

Contrôles ActiveX et Java

Sur Internet, il est possible que certaines pages ne s'affichent pas correctement si aucun contrôle ActiveX n'est installé. Les contrôles ActiveX dotent Internet Explorer de fonctionnalités comparables à un plug-in. Les contrôles ActiveX sont des logiciels installés par les utilisateurs pour étendre les fonctionnalités d'un programme. Certains contrôles ActiveX créés par des tiers peuvent être malveillants. Ils surveillent les habitudes de navigation de l'utilisateur, installent des malwares ou enregistrent les frappes. Les contrôles ActiveX fonctionnent également dans d'autres applications Microsoft.

Java fonctionne par le biais d'un interprète, la machine virtuelle Java (JVM). JVM permet au programme Java de fonctionner. JVM crée des sandboxes ou isole le code non fiable du reste du système d'exploitation. Certaines vulnérabilités permettent au code non fiable de contourner les restrictions imposées par la sandbox. Il existe également des vulnérabilités dans la bibliothèque de classes Java qu'une application utilise pour sa sécurité. Java occupe la deuxième place au classement des vulnérabilités de sécurité les plus sérieuses, juste derrière le plug-in Flash d'Adobe.

Une protection contre les attaques via des applications

La première ligne de défense contre une attaque qui cible une application consiste à écrire un code robuste. Peu importe le langage utilisé ou la source de l'entrée externe, faites preuve de prudence lors de la programmation et considérez toute entrée externe comme hostile. Vérifiez toutes les entrées comme si elles étaient hostiles.

Mettez à jour tous les logiciels, notamment les systèmes d'exploitation et les applications et n'ignorez pas les invites de mises à jour. Tous les programmes ne se mettent pas à jour automatiquement. Sélectionnez, au minimum, l'option de mise à jour manuelle. Les mises à jour manuelles permettent aux utilisateurs de voir exactement quelles mises à jour ont été effectuées.

Pour ajouter un commentaire ici, vous devez être inscrit. Si vous êtes déjà inscrit, connectez-vous. Dans le cas contraire, inscrivez-vous puis connectez-vous.

La communauté est un hub pour vous connecter avec vos pairs et les spécialistes Cisco, pour demander de l'aide, partager votre expertise, développer votre réseau et évoluer professionnellement.

Vous êtes un nouvel arrivant ? Cliquez ici pour en savoir plus.

Nous voulons que votre navigation soit la meilleure, donc vous trouverez des liens pour vous aider à être rapidement familiarisé avec la Communauté Cisco :