O Cisco ASA durante anos foi o principal equipamento para proteção de perímetro da Cisco. Com o passar do tempo, os ataques tornaram-se mais eficazes tornando o Cisco ASA praticamente obsoleto. Tanto é que a Cisco tem vindo a declarar vários modelos em EoL (End of Life) e recomendado a substituição pela firewall Cisco Firepower.

É nesse momento que surge a questão: porquê ainda aprender a gerir o Cisco ASA?

Porque as empresas não trocam os equipamentos da noite para o dia só porque o equipamento está em fim de suporte ou EoL. Como administrador, analista ou engenheiro de segurança de redes, é super importante saber administrar diferentes equipamentos. Não só ajuda na certificação para o exame (CCIE) mas muito mais importante é poder dar suporte num projeto em que tenham equipamentos EoL como o Cisco ASA.

Como você já aprendeu o básico sobre o Cisco ASA, entender como administrar o Cisco Firepower será mais fácil. Ele oferece recursos avançados de firewall (NGFW) para proteger a rede contra ameaças, como ataque baseado em assinaturas, detecção e prevenção contra malware, antivírus e análise avançada de ameaças. Ele também pode ser integrado com outras soluções de segurança como o Cisco ISE, Cisco Umbrella e outros.

O Cisco Firepower pode ser gerido usando a linha de comandos ou uma página web. Ele pode ser instalado em appliance ou como imagem virtual. Neste post veremos como baixar, instalar e fazer as configurações básicas para termos o Firepower operacional.

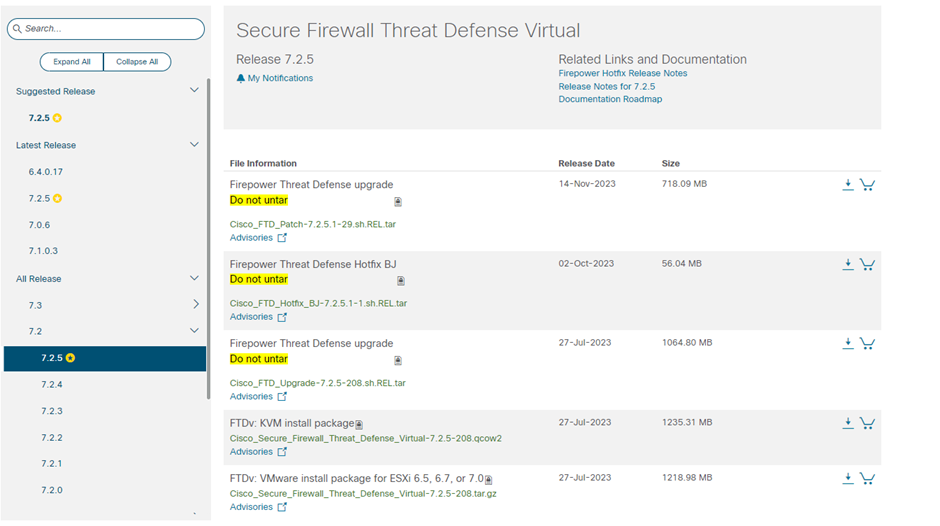

Começaremos por baixar a imagem Secure Firewall Threat Defense Virtual no site de downloads da Cisco:

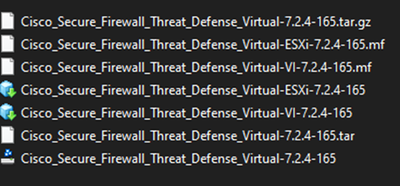

Após baixar a imagem precisamos de extrair o ficheiro .ova do ficheiro do principal. Teremos que fazer este processo duas vezes.

Selecione o ficheiro Cisco_Secure_Firewall_Threat_Defense_Virtual-VI-7.2.4-165 e dê duplo clique para começar o processo de importação:

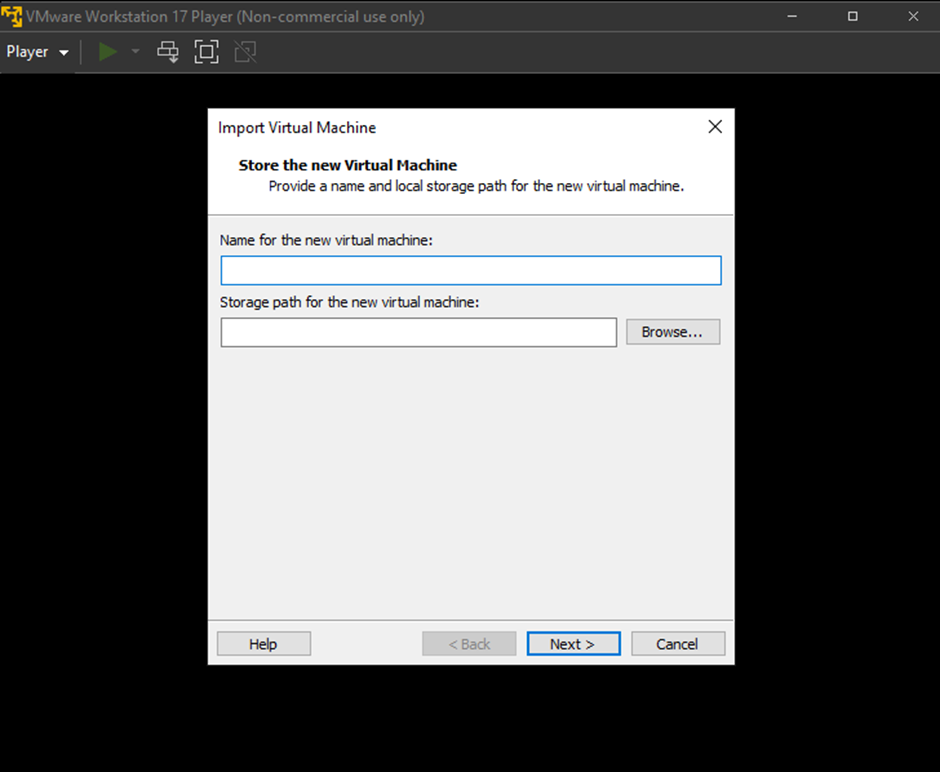

Atribua um nome à firewall e especifique aonde pretende guardar o ficheiro. Em seguida escolha os recursos computacionais.

Por defeito o firepower é gerido pela interface de gestão (management). Ele opera no modo gestão out-of-band, ou seja, a rede usada na interface de gestão não é impactada pela rede definida como dados ou serviço.

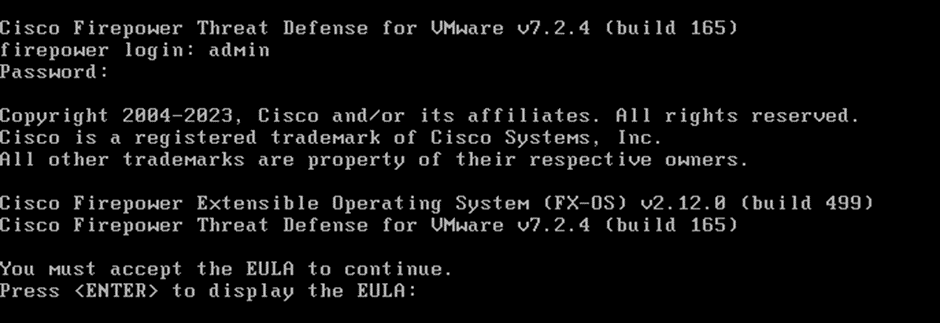

Após concluir a importação iremos aceder a consola. Para fazer o login usaremos as credenciais admin/Admin123

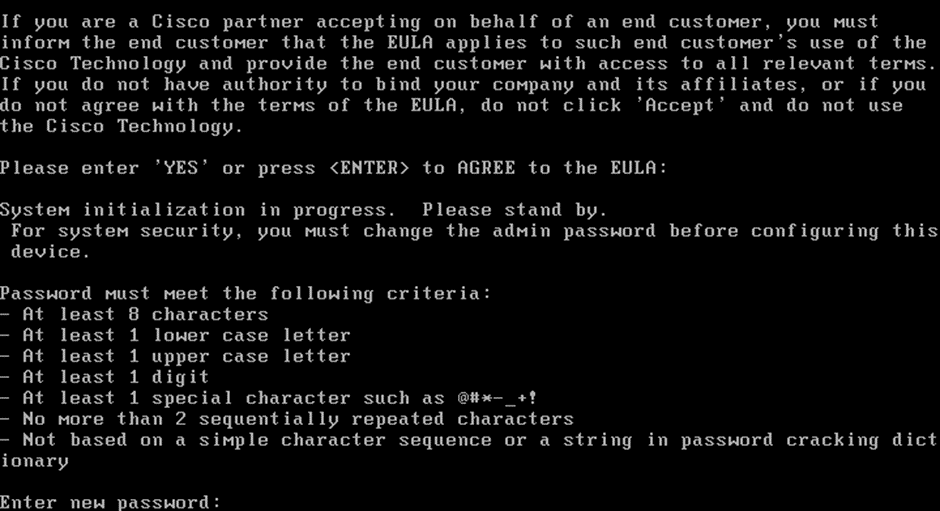

Aceite os termos de uso e continue até ser solicitado que altere a password default:

Após alterar a password, defina o IP de gestão e os restantes parâmetros de rede. No último prompt, confirme que a firewall será gerida localmente.

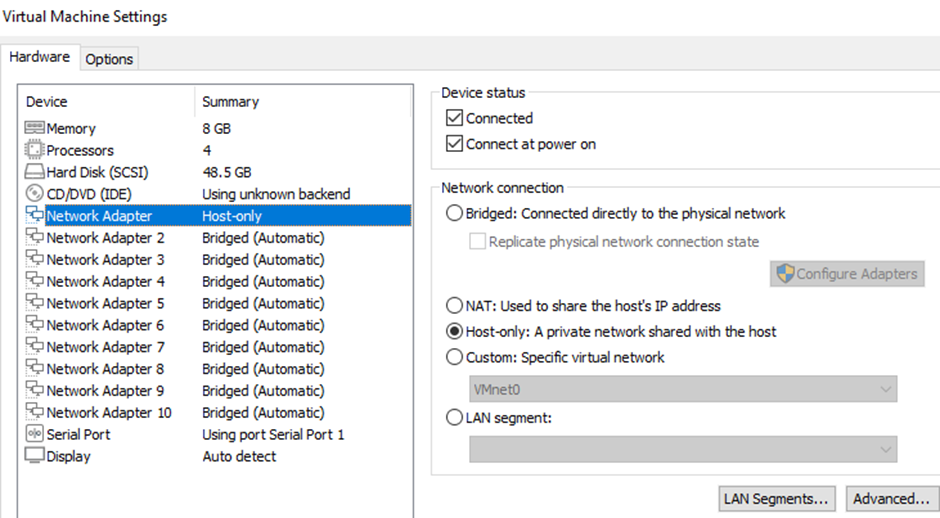

Certifique-se de que consegue chegar ao IP da firewall. Caso use o VMware Player, a interface de gestão será a primeira interface nas configurações da máquina virtual.

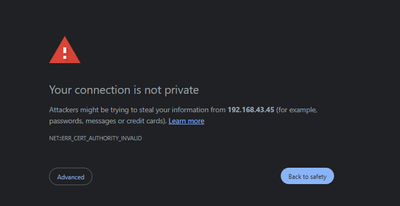

Vamos continuar a configuração usando o browser. Navegue até ao IP definido durante o passo anterior e ignore o erro de acesso privado.

Para entrar use as mesmas credenciais com a nova password que definida.

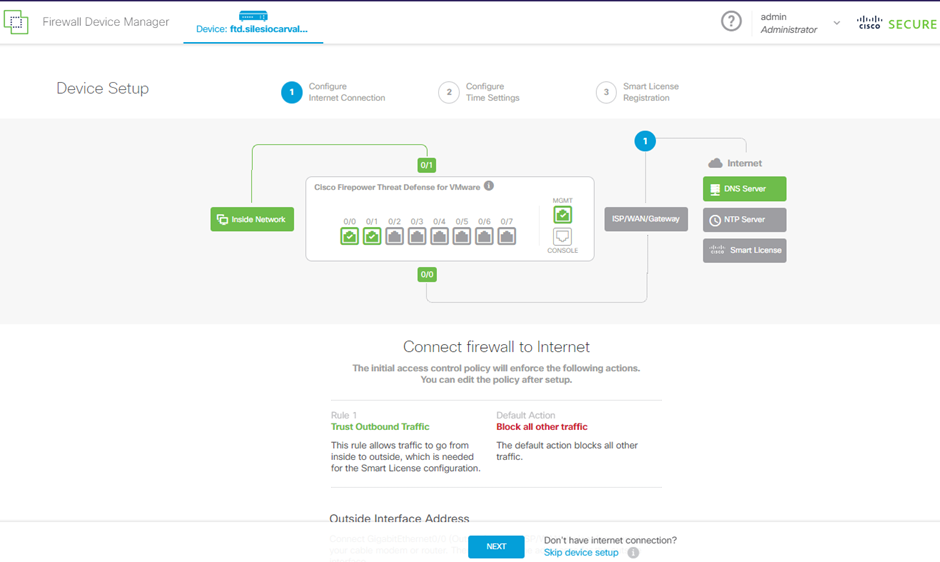

A primeira página que veremos será para registrar a firewall. Como usaremos em lab, escolha opção Skip device setup.

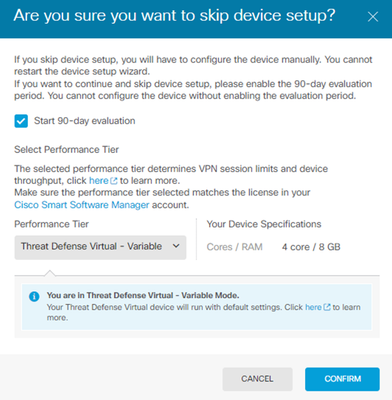

Uma janela de popup será apresentada para confirmarmos a nossa escolha. Ative o opção Start 90-day evaluation e em Performance Tier escolha Threat Defense Virtual – Variable.

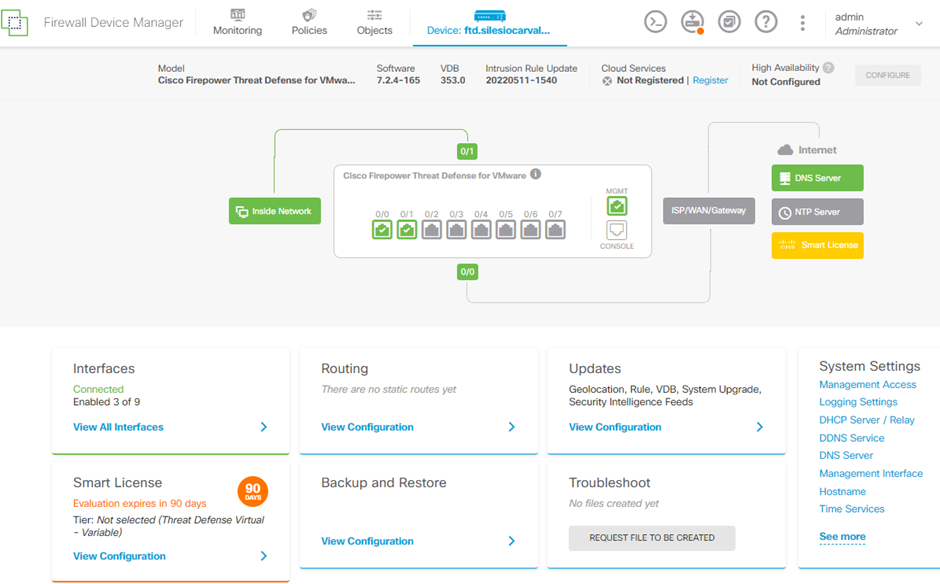

A firewall vai começar o processo de inicialização e finalmente teremos a firewall pronta para ser instalada na rede.

Se seguiste todos os passos até aqui, os meus parabéns. Neste momento já consegues instalar uma firewall FTD (Firewall Threat Defense) para ser gerida pelo Firewall Device Manager (FDM). No próximo post veremos como configurar a firewall para atuar como um perímetro de segurança.