Se tens seguido os últimos posts, por esta altura já sabes o papel que a firewall tem em uma empresa, escola ou mesmo em casa: proteger a rede contra ameaças na internet (redes menos seguras).

No post anterior vimos como baixar, instalar e fazer a configuração inicial da firewall Cisco Firepower, neste post veremos como fazer a configuração básica da firewall para permitir o acesso à internet.

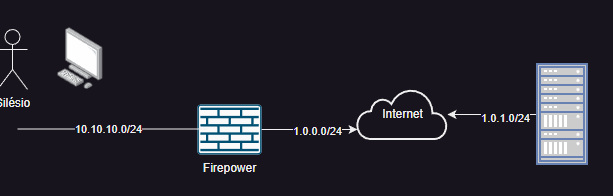

Usando como referência a topologia abaixo, teremos o seguinte endereçamento:

PC Silésio

- IP - 10.10.10.55/24

- Gateway – 10.10.10.13

Firewall

- Interface G0/1 – 10.10.10.13/24

- Interface G0/2 – 1.0.0.13/24

Servidor Wazuh

Vamos começar a configuração da firewall através do IP de gestão. No meu caso é o IP 192.168.43.13.

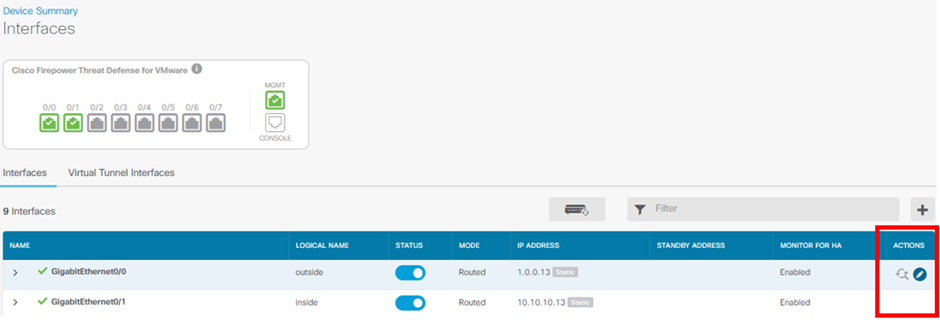

Em seguida abrimos o menu Interfaces.

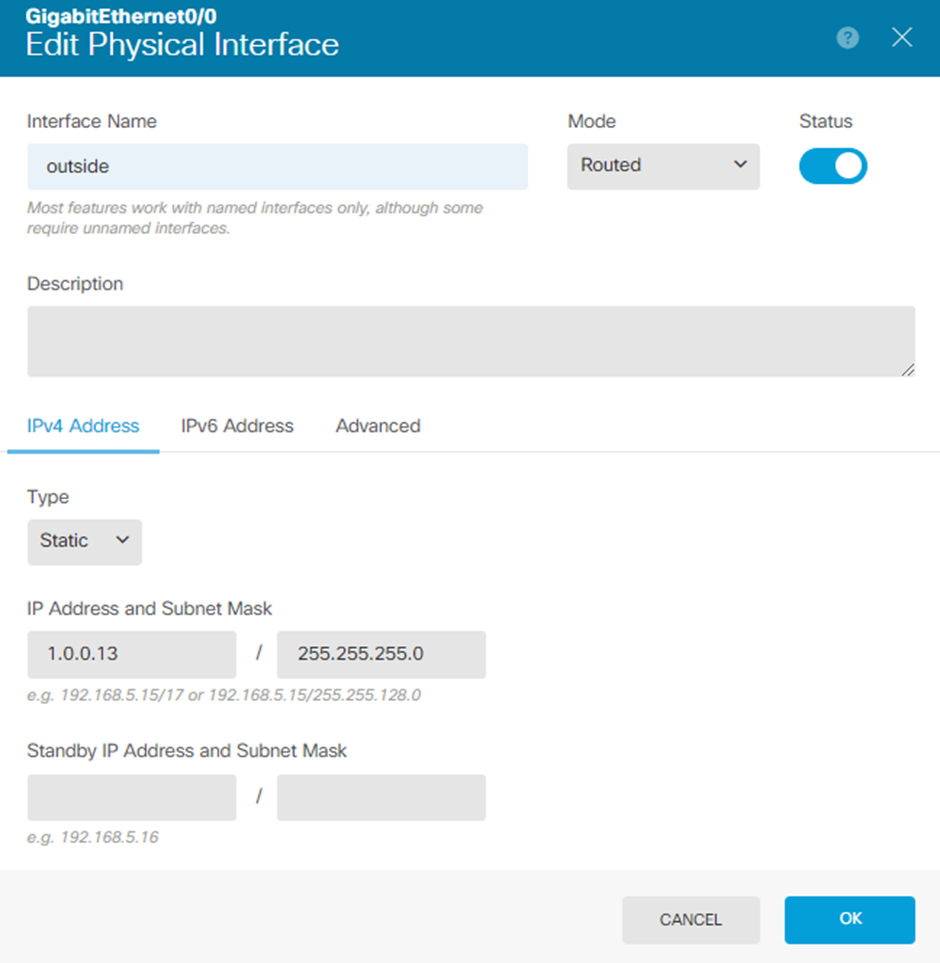

Ao encostar o mouse em uma das interfaces na coluna ACTIONS, irá aparecer o sinal de um lápis. Clique para editar.

Edite as duas interfaces de acordo o planeamento de IP.

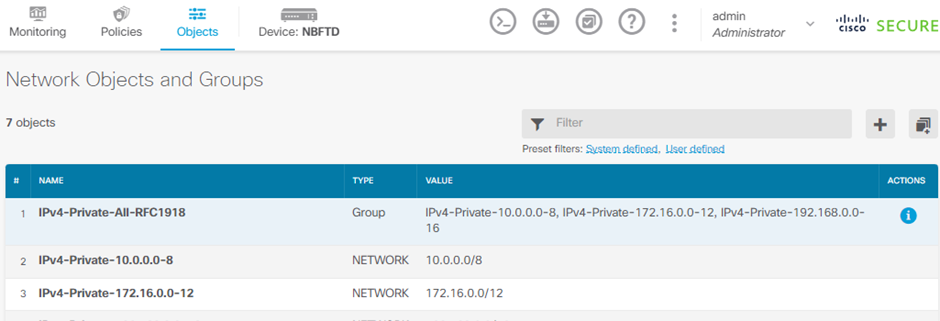

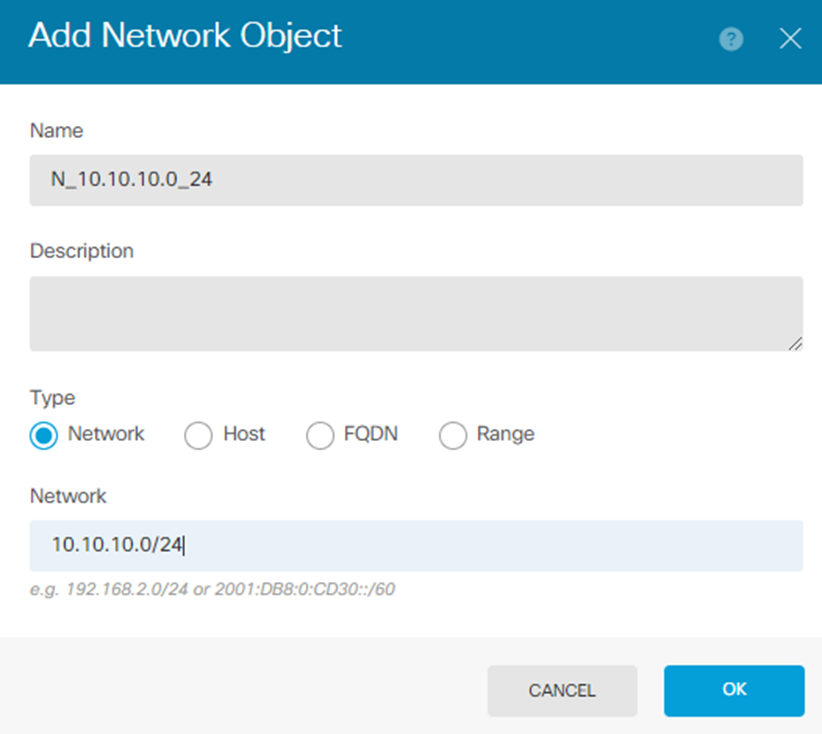

Uma vez configuradas as interfaces, volte ao menu inicial clicando em Device. De crie um objecto para representar a rede lan, acedendo o menu Objects e clicando no símbolo de adição.

Dê um nome intuitivo ao objeto e salve as alterações.

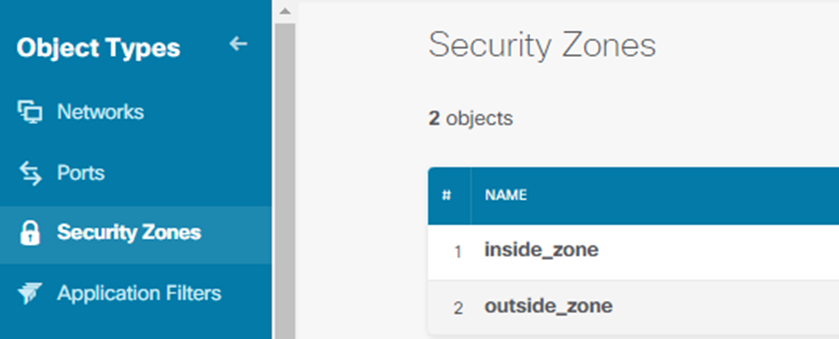

Todas as interfaces em uma firewall precisam estar associadas a uma zona. Clique Security Zones e edite as zonas para adicionar as interfaces às respetivas zonas.

inside > GigabitEthernet0/1

outside > GigabitEthernet0/0

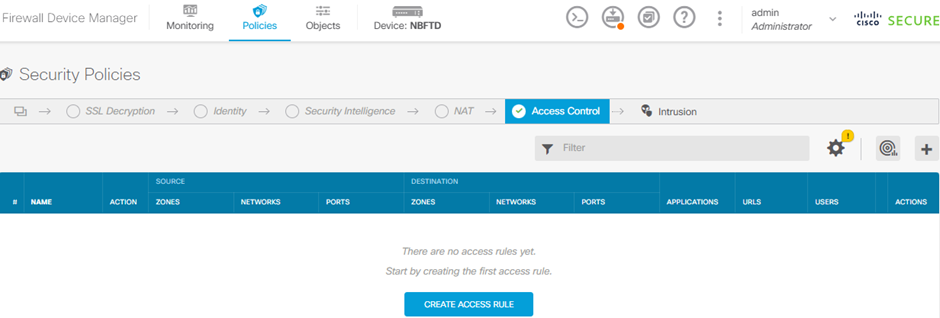

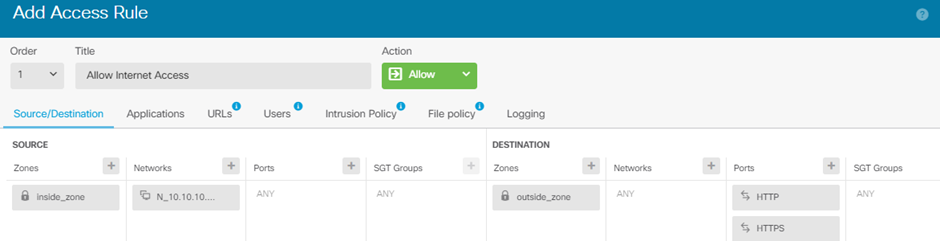

Uma vez associadas as interfaces às respetivas zonas, crie uma regra de acesso permitindo que a rede lan possa aceder a internet usando serviços http, https e dns. Clique no menu superior Policies e em seguida clique em CREATE ACCESS RULES

SOURCE

Zones: inside_zone

Networks: N_10.10.10.0_24

DESTINATION

Zones: Outside_zone

Ports: HTTP, HTTPS

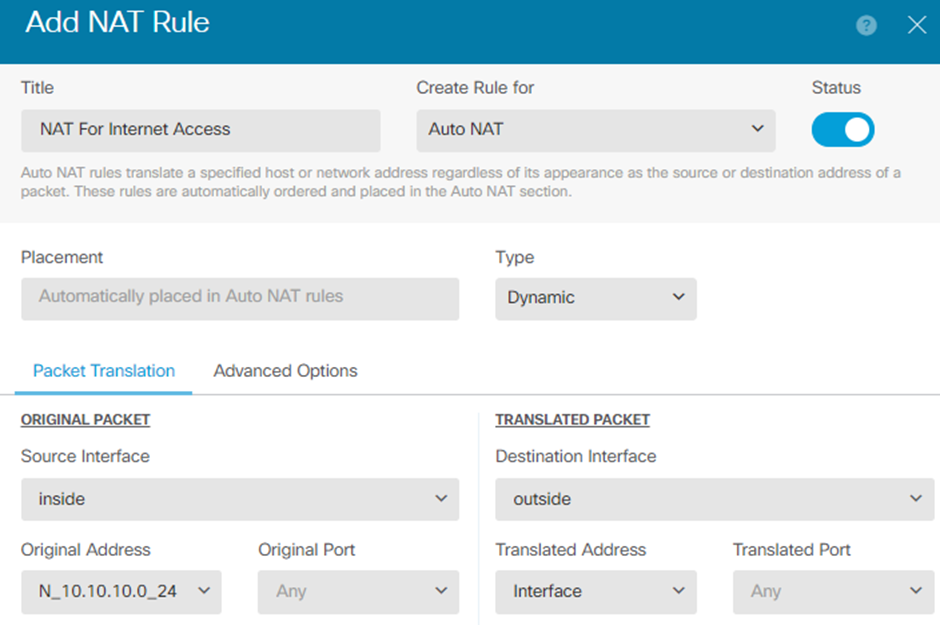

Adicionalmente precisamos configurar PAT, para traduzir a rede lan para o IP da interface externa da firewall. Clique no menu NAT e crie a regra de acordo tabela abaixo:

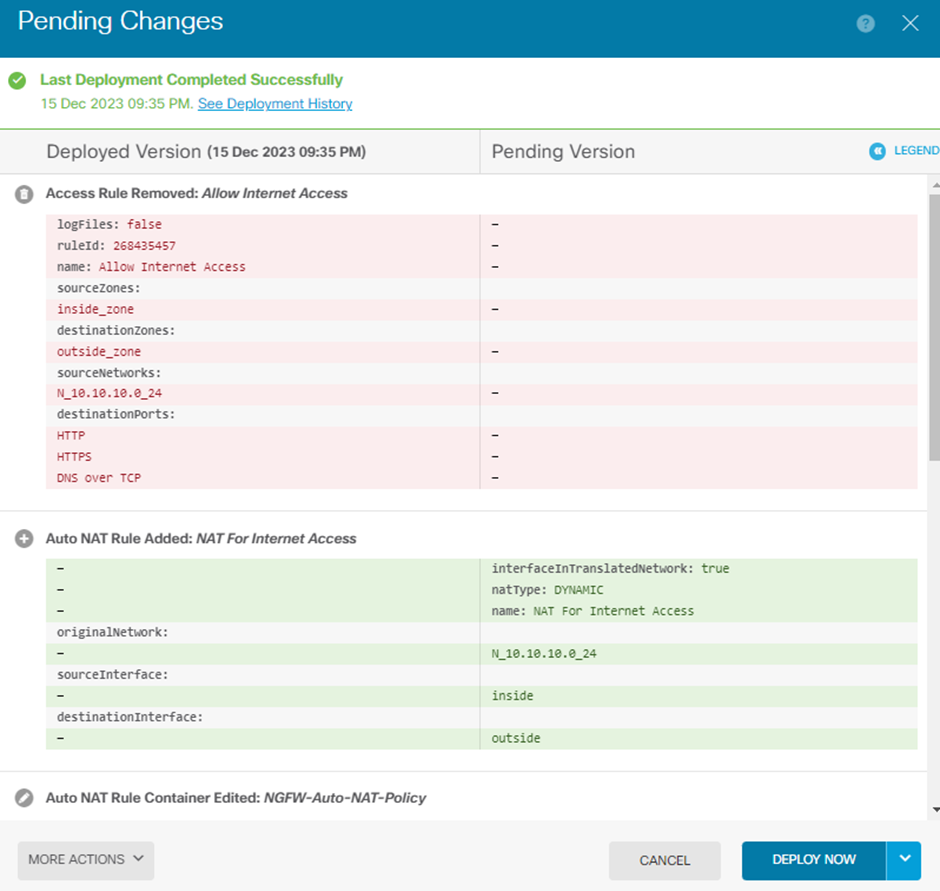

Finalmente salve as alterações. Estas alterações ainda não foram aplicadas a firewall, para o fazer clique no menu superior Deployment, para que o FDM instale as alterações na firewall.

Irá mostrar as alterações a serem feitas, clique em DEPLOY NOW.

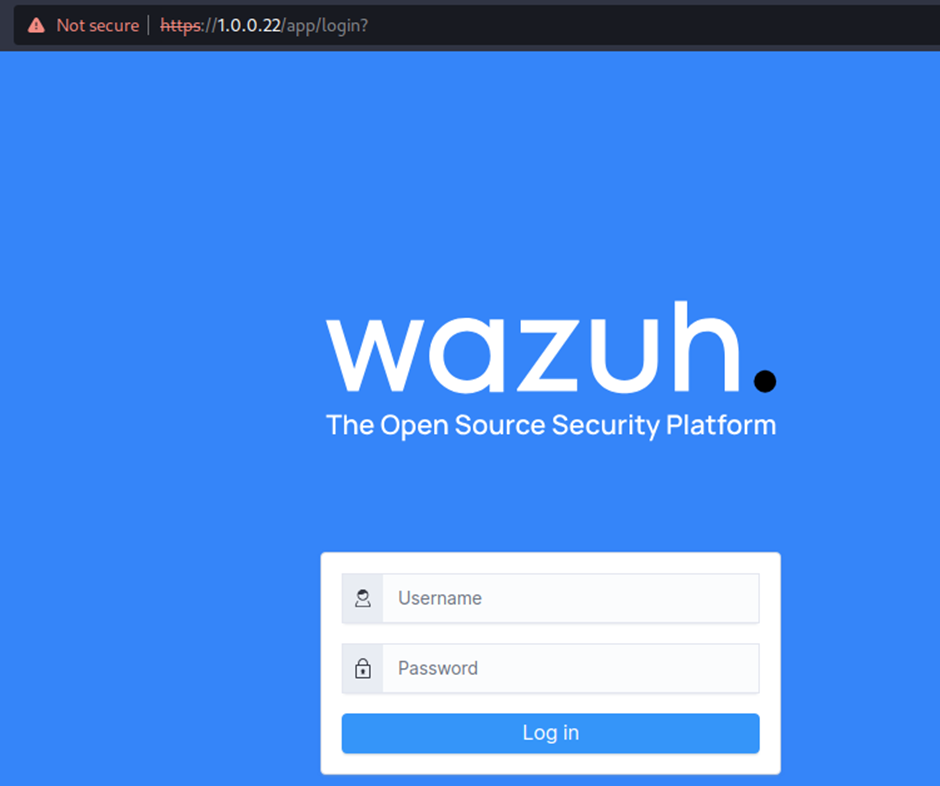

Caso todas as alterações tenham sido bem feitas, teste o acesso a partir do computador cliente.

No meu caso tive sucesso, e tu?

Deves ter notado que configurar o firepower requer mais passos que a ASA. Acredita que com a prática este processo será tão fácil quanto no Cisco ASA.