Como referi no post anterior, o profissional que pretende fazer o exame CCIE Security precisa ter domínio das diferentes tecnologias e produtos que serão testados durante o exame. Este domínio é desenvolvido com experiência prática. Para tal, teremos alguns posts teóricos e outros com enfoque na prática.

A primeira secção do exame refere-se a prevenção de perímetro e prevenção contra intrusão. Para tal precisamos saber administrar alguns produtos como: Cisco ASA, Cisco FTD, Cisco FMC, Cisco NGIPS.

Neste post iremos abordar somente sobre o Cisco ASA.

Cisco ASA (Adaptive Security Appliance)

O Cisco ASA foi projetado para atuar como um dispositivo de firewall, oferecendo proteção avançada contra ameaças de rede, implementando políticas de segurança e facilitando a conectividade segura para redes corporativas. Sua principal função é proteger redes contra acessos não autorizados, ataques cibernéticos e ameaças maliciosas, proporcionando um perímetro seguro para a infraestrutura de TI. Algumas das características e funcionalidades do Cisco ASA incluem:

Firewall Avançado (NGFW): O Cisco ASA atua como um firewall de próxima geração, fornecendo recursos avançados de inspeção de pacotes, controle de aplicativos e políticas de segurança.

VPN (Virtual Private Network): O Cisco ASA suporta a criação de túneis VPN, permitindo a comunicação segura entre locais remotos ou usuários remotos e a rede corporativa. Isso é essencial para estabelecer conexões seguras sobre a Internet.

IPS (Intrusion Prevention System): Alguns modelos de Cisco ASA incorporam funcionalidades de prevenção de intrusões para detectar e bloquear atividades maliciosas na rede.

Access Control Lists (ACL): Utilizando listas de controle de acesso, o ASA permite que os administradores de rede controlem o tráfego que entra e sai da rede.

Balanceamento de Carga e Failover: Muitos modelos de Cisco ASA suportam balanceamento de carga para otimizar a distribuição do tráfego e failover para garantir a disponibilidade contínua em caso de falhas.

O Cisco ASA oferece diferentes modos de operação, proporcionando flexibilidade para atender a diversas necessidades. Ele pode ser administrado das seguintes formas:

Modo Roteado (Routed Mode): Neste modo, o Cisco ASA atua como um roteador de segurança entre redes. Ele roteia o tráfego entre diferentes interfaces e executa funções de firewall para aplicar políticas de segurança.

Modo Transparente (Transparent Mode): No modo transparente, o Cisco ASA opera como um bridge, sem a necessidade de alterar endereços IP. Ele inspeciona o tráfego sem modificar os pacotes IP. Isso é útil quando você deseja adicionar segurança a uma rede sem alterar sua topologia IP.

Modo Individual (Single Mode): No modo individual, um único Cisco ASA é utilizado como um dispositivo independente, fornecendo segurança para uma única rede ou ambiente. Isso é comum em implementações de menor escala.

Modo Multi-Contexto (Multiple Context Mode): No modo multi-contexto, o Cisco ASA é dividido em múltiplos contextos virtuais independentes, cada um atuando como um firewall virtual separado. Isso é útil para fornecer serviços de firewall dedicados a diferentes unidades de negócios ou clientes em um único dispositivo físico.

Modo Multi-Instância (Multi-Instance Mode): O modo multi-instância é semelhante ao modo multi-contexto, mas em vez de criar contextos virtuais de firewall, ele cria instâncias separadas do ASA. Cada instância opera de forma independente, com sua própria configuração e políticas de segurança.

Cada modo de operação atende a requisitos específicos e cenários de implementação. A escolha do modo depende das necessidades da rede, da complexidade do ambiente e dos objetivos de segurança. Por exemplo, o modo roteado é comumente utilizado em implementações tradicionais de firewall, enquanto o modo transparente pode ser preferido quando a alteração dos endereços IP não é desejada.

O Cisco ASA pode ser instalado em hardware (appliance) ou de forma virtual. A sua instalação envolve vários passos como preparação, conexões (físicas ou virtuais), configuração básica, configuração das políticas de segurança. Vejamos como fazer uma configuração básica do Cisco ASAv usando a topologia abaixo:

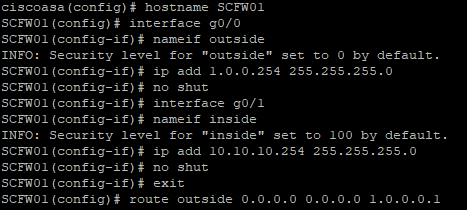

Começamos pela configuração do hostname, interface

Em seguinda configuramos nat para permitir que a rede LAN chegue a internet.

Ao testar o acesso a partir do computador do Silésio, vemos que tem acesso ao site de treinamento.