- Cisco Community

- Comunidade da Cisco

- Segurança

- Discussões Segurança

- Comunidade Ask Me Anything- Segurança para Trabalhadores Remotos

- Subscrever fonte RSS

- Marcar tópico como novo

- Marcar tópico como lido

- Flutuar este Tópico para o utilizador atual

- Marcador

- Subscrever

- Silenciar

- Página amigável para impressora

Comunidade Ask Me Anything- Segurança para Trabalhadores Remotos

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em

03-23-2020

08:40 AM

- última edição em

03-23-2020

04:46 PM

por

Hilda Arteaga

![]()

Aqui está sua chance de discutir as tecnologias de seguranca remota da Cisco, como AnyConnect, ASA, FTD, Duo e Umbrella. Nesta sessão, os especialistas responderão á perguntas sobre licenças de emergência, design, configuração e solução de problemas. Nossos especialistas abrangem mais de 12 fusos horários. Além disso, traduziremos a sessão em vários idiomas para fornecer a melhor experiência possível.

Este fórum funciona bem como uma introdução para aqueles que não estão familiarizados com essas soluções de segurança e/ou começaram a usá-las recentemente.

Faça suas perguntas a partir de 20 de março até sexta-feira 03 de abril de 2020.

Divya Nair é engenheira técnica de marketing do Security Business Group em Raleigh, Carolina do Norte. Ela tem mais de 10 anos de experiência em tecnologias de segurança de rede da Cisco, incluindo firewalls, IPS, VPN e AAA; e atualmente se concentra nas plataformas de gerenciamento de VPN e firewall. Divya é bacharel em Ciência da Computação e Engenharia.

Divya Nair é engenheira técnica de marketing do Security Business Group em Raleigh, Carolina do Norte. Ela tem mais de 10 anos de experiência em tecnologias de segurança de rede da Cisco, incluindo firewalls, IPS, VPN e AAA; e atualmente se concentra nas plataformas de gerenciamento de VPN e firewall. Divya é bacharel em Ciência da Computação e Engenharia. Aditya Ganjoo é engenheiro técnico de marketing em Bangalore, Índia. Ele trabalha com a Cisco há sete anos em domínios de segurança como Firewall, VPN e AAA. Aditya ministrou treinamentos em tecnologias ASA e VPN. Ele é bacharel em Tecnologia da Informação. Além disso, ele é um CCIE em segurança (CCIE # 58938). Ele tem contribuído de forma consistente na Comunidade de suporte da Cisco e já realizou várias sessões no Cisco Live.

Aditya Ganjoo é engenheiro técnico de marketing em Bangalore, Índia. Ele trabalha com a Cisco há sete anos em domínios de segurança como Firewall, VPN e AAA. Aditya ministrou treinamentos em tecnologias ASA e VPN. Ele é bacharel em Tecnologia da Informação. Além disso, ele é um CCIE em segurança (CCIE # 58938). Ele tem contribuído de forma consistente na Comunidade de suporte da Cisco e já realizou várias sessões no Cisco Live. Jonny Noble lidera a equipe de Marketing Técnico de Segurança em Nuvem da Cisco, com experiência em Cisco Umbrella e tecnologias vizinhas. Por mais de 20 anos, Jonny obteve experiência em disciplinas voltadas para clientes deorganizações globais de alta tecnologia. Ele também tem uma rica experiência na apresentação de sessões de acompanhamento e laboratórios de controle nos eventos Cisco Live, além de representar a Cisco em vários eventos de clientes e parceiros, feiras e exposições. Jonny é formado em Eletrônica, Sociologia, MBA em Negócios e é certificado pela CISSP.

Jonny Noble lidera a equipe de Marketing Técnico de Segurança em Nuvem da Cisco, com experiência em Cisco Umbrella e tecnologias vizinhas. Por mais de 20 anos, Jonny obteve experiência em disciplinas voltadas para clientes deorganizações globais de alta tecnologia. Ele também tem uma rica experiência na apresentação de sessões de acompanhamento e laboratórios de controle nos eventos Cisco Live, além de representar a Cisco em vários eventos de clientes e parceiros, feiras e exposições. Jonny é formado em Eletrônica, Sociologia, MBA em Negócios e é certificado pela CISSP.

** Incentivamos a participação com votos úteis! **

Certifique-se de classificar as respostas às perguntas

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-24-2020 11:56 AM

Algum guia para troubleshooting de consultas DNS, o DNS local sempre causando problemas quando conectado usando o Anyconnet VPN?

Obrigado!

Nota: Esta pergunta é uma tradução de uma postagem criada originalmente em inglês por elite2010. Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-24-2020 11:57 AM

Olá,

Você está enfrentando problemas com a resolução DNS local através do túnel VPN?

Se sim, você pode verificar os group-policy attributes para o valor específico.

Se você estiver procurando melhores práticas, poderá configurar as três opções a seguir para DNS com o Anyconnect:

- Split DNS - As consultas DNS que correspondem aos nomes de domínio são configuradas no Cisco Adaptive Security Appliance (ASA). Elas utilizam o túnel para os servidores DNS definidos no ASA, enquanto para os outros servidores DNS não.

- Tunnel-all-DNS - Somente o tráfego DNS para os servidores DNS definidos pelo ASA é permitido. Essa configuração é definida na group policy.

- Standard DNS - Todas as consultas DNS são realizadas através dos servidores DNS definidos pelo ASA. No caso de uma resposta negativa, as consultas DNS também podem ir para os servidores DNS configurados no adaptador físico.

Você também pode verificar o seguinte link para obter mais clareza no comportamento do DNS com o Anyconnect:

Saudações,

Aditya

Classifique postagens úteis

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-24-2020 11:59 AM

Oi,

Obrigado pela resposta.

" Split DNS - As consultas DNS que correspondem aos nomes de domínio são configuradas no Cisco Adaptive Security Appliance (ASA). Elas são utilizam o túnel para os servidores DNS definidos no ASA, enquanto para os outros servidores DNS não. "

Quando você diz "servidores DNS definidos no ASA" significa que o servidor DNS está configurado no firewall do ASA ou na group policy?

As consultas DNS que correspondem aos nomes de domínio, quer dizer que o nome de domínio está configurado no firewall ou na group policy?

E se tivermos um domínio dividido como test.local e test.com?

test.com (é um forward zone no mesmo servidor de DNS test.local (por exemplo: 192.168.1.100)

test.com também resolve para endereços IP privados

Esta é minha configuração atual

dns domain-lookup Inside

dns server-group DefaultDNS

name-server 192.168.1.100

domain-name test.local

Obrigado!

Nota: Esta pergunta é uma tradução de uma postagem criada originalmente em inglês por elite2010. Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-24-2020 12:00 PM

Olá,

Todos os valores estariam sob a group policy. Você pode adicionar vários valores / domínios sob a group policy.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-24-2020 12:22 PM

Oi,

Obrigado pela resposta.

Eu tentei tudo split-dns ,standard ,tunnel all dns ... Ainda não consigo resolver (o servidor DNS está acessível a partir do servidor). Estou usando o Anyconnect 4.8 e o código asa 9.2

Pode me orientar, por favor?

Nota: Esta pergunta é uma tradução de uma postagem criada originalmente em inglês por elite2010. Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-24-2020 12:24 PM

Oi,

Você pode compartilhar a saída do comando show run group-policy <policy-name>?

Saudações,

Aditya

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-24-2020 12:25 PM

Oi,

Aqui está meu show run group policy:

1)

group-policy it-test internal

group-policy it-test attributes

dns-server value 192.168.1.100

vpn-idle-timeout 20

vpn-tunnel-protocol ikev1 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value it-test-acl

default-domain value test.local

address-pools value it-test-pool

2 )group-policy it-test2 internal

group-policy it-test2 attributes

wins-server none

dns-server value 192.168.1.100

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value it-test2-acl

default-domain value test.local

split-dns value test.local test.com

split-tunnel-all-dns disable

address-pools value it-test2-Pool

Também tentei este abaixo após remover "split-tunnel-all-dns disable", mas nao ajudou.

3 )group-policy it-test2 internal

group-policy it-test2 attributes

wins-server none

dns-server value 192.168.1.100

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value it-test2-acl

default-domain value test.local

split-dns value test.local test.com

split-tunnel-all-dns disable

address-pools value it-test2-Pool

Obrigado!

Nota: Esta pergunta é uma tradução de uma postagem criada originalmente em inglês por elite2010. Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-24-2020 12:26 PM

Oi! Desabilite/remova a configuração de tunnel-all split dns config e mantenha os valores de split-dns, verifique também se os servidores DNS (IP) fazem parte do split tunnel ACL.

Para confirmar as pesquisas de DNS (se estiverem passando pelo Anyconnect), você pode usar o Wireshark, inicie uma captura na máquina e verifique em qual adaptador as solicitações de DNS são enviadas.

Compartilhe a saída do ipconfig / all da máquina de teste e as capturas, se possível.

Saudações,

Aditya

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

03-25-2020 09:56 AM - editado 03-25-2020 10:07 AM

Olá, Aditya Ganjoo!

Desabilite / remova a configuração de tunnel-all split dns config e mantenha os split-dns values, verifique também se os servidores DNS (IP) fazem parte do split tunnel ACL.

Disabled and full subnet é (192.168.1.0/24) faz parte do split tunnel acl

Para confirmar as pesquisas de DNS (se estiverem passando pelo Anyconnect), use o Wireshark, inicie uma captura na máquina e verifique em qual adaptador as solicitações de DNS são enviadas.

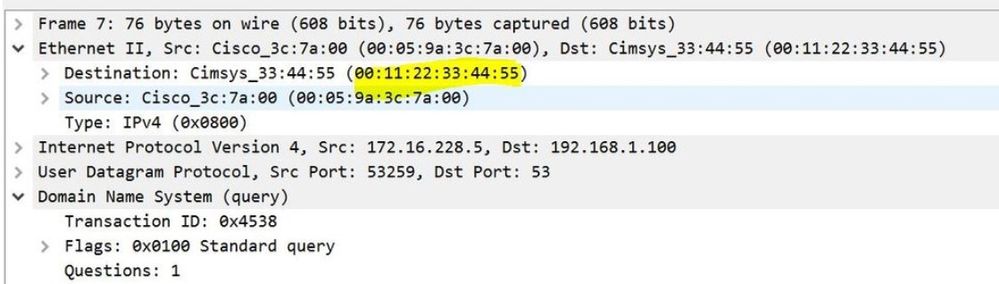

Sim, está passando por qualquer conexão:

Compartilhe a output do ipconfig / all da máquina de teste e as capturas, se possível.

Em anexo.

Nota: Esta pergunta é uma tradução de uma postagem criada originalmente em inglês por elite2010. Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-25-2020 09:59 AM

Pude ver solicitações chegando ao servidor DNS, mas ele retorna um erro no servidor:

Resposta de consulta padrão, falha do servidor.

Você disse que funciona bem quando não está no Anyconnect.

Se possível, compartilhe as capturas da que está funcionando.

Saudações,

Aditya

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

03-25-2020 10:02 AM - editado 03-25-2020 10:06 AM

Olá Aditya Ganjoo,

Obrigado pela resposta.

O que quero dizer com “isso está funcionando quando estou em AnyConnect”. Se eu remover "split-dns value test.com ", ele vai para o DNS público (ISP) através do adaptador físico e do endereço IP público.

E o servidor DNS interno que trabalha em nossa LAN local (posso compartilhar a captura de pacotes em breve)

E você pode me dizer por que o endereço Mac anyconnect é mostrado como 00: 11: 22: 33: 44: 55

Obrigado,

Nota: Esta pergunta é uma tradução de uma postagem criada originalmente em inglês por elite2010. Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-25-2020 10:04 AM

O endereço MAC é para o IP de destino, seu próximo hop.

O endereço MAC para AC é 0-05-9A-3C-7A-00.

"O driver AnyConnect não interfere com o DNS resolver nativo. Portanto, a resolução DNS é realizada com base na ordem dos adaptadores de rede em que o AnyConnect é sempre o adaptador preferido quando a VPN está conectada. Além disso, uma DNS quert é enviada primeiro pelo tunnel e, se ele não é resolvido, o resolver tenta resolvê-lo via interface pública. O split-include access-list inclui o subnet que cobre o Tunnel DNS server(s). Para começar com o AnyConnect 4.2, rotas de host para o Tunnel DNS server(s) são adicionados automaticamente como split-include networks (rotas seguras) pelo cliente AnyConnect e, portanto, o split-include access-list não exige mais a adição explícita do tunnel DNS server subnet. "

Eu acho que isso está acontecendo no seu caso.

Atenciosamente,

Aditya

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-25-2020 10:05 AM

Olá Aditya Ganjoo,

Obrigado pela resposta!

Eu removi a subnet do acl, mas está dando o mesmo problema.

Na análise de captura do wireshark, a consulta DNS está respondendo com um erro.

Quando você diz "O endereço MAC é para o IP de destino, seu próximo hop."

Poderia ser a interface de firewall ASA?

Obrigado,

Nota: Esta pergunta é uma tradução de uma postagem criada originalmente em inglês por elite2010. Foi traduzido pela Comunidade Cisco para compartilhar a consulta e sua solução em diferentes idiomas.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 03-25-2020 10:09 AM

Isso precisa ser verificado, não acho que seja o endereço MAC no ASA. Procurei o endereço MAC e parece o dispositivo baseado em CIMSYS Inc.

Atenciosamente,

Aditya

Descubra e salve suas ideias favoritas. Volte para ver respostas de especialistas, passo a passo, tópicos recentes e muito mais.

Novo por aqui? Comece com estas dicas. Como usar a Comunidade Guia do novo membro

Quick links

Navegue pelos links rápidos da Comunidade e usufrua de um conteúdo personalizado e em seu idioma nativo: