- Cisco Community

- Comunidade da Cisco

- Segurança

- Discussões Segurança

- Re: Traceroute através de FTD

- Subscrever fonte RSS

- Marcar tópico como novo

- Marcar tópico como lido

- Flutuar este Tópico para o utilizador atual

- Marcador

- Subscrever

- Silenciar

- Página amigável para impressora

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 09-23-2021 05:06 PM

Estou tentando fazer a tracerou para trabalhar da minha rede interna para a Internet através de um FTD2110 gerenciado pela FMC executando código 6.2.3

Criei uma política de acesso permitindo o ICMP tipo 3 e 11 de fora para dentro. Adicionei declarações de licença do ICMP nas Configurações da plataforma para o dispositivo (3 e 11 na interface externa para qualquer ipv4).

Eu também adicionei a declaração flex config para decrementar o TTL

Mas isso ainda não está funcionando. Isso é um inseto? Unsupported?

Solucionado! Ir para a Solução.

Soluções aceites

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 09-23-2021 05:07 PM

Veja como devem ser os bits relevantes em um ftd running-config:

icmp permitir qualquer tempo excedido < seu nome de interface externo> icmp permitir qualquer <alcançável seu nome de interface externa> ! global_policy <snip>inspeco icmp inspecionar a classe de erro icmp <snip>set conexão decrement-ttl

Pode confirmar que tem isso?

Se sim, você já tentou um diagnóstico de rastreador de pacotes e o que ele mostra?

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 09-23-2021 05:07 PM

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 09-23-2021 05:07 PM

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 09-23-2021 05:07 PM

Infelizmente, isso também não está funcionando.

o GUI não interpreta a regra corretamente — quando você tenta adicionar OSPF(89) como uma porta, ela simplesmente padrão para "qualquer"

Mas esse não é o problema subjacente. O problema que estou tendo é que o FTD não passará o período de tráfego de rastreamento - ele está deixando cair o ICMP na interface externa. Eu nem sequer chegar ao problema TTL

(desejando que ainda estivéssemos usando o ASA ...)

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 09-23-2021 05:07 PM

Você viu as instruções em packetu.com? Paul Stewart faz um bom trabalho andando pela configuração necessária lá:

https://packetu.com/2018/08/12/traceroute-through-firepower-threat-defense/

Eu tenho que trabalhar assim em várias implantações ftd.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 09-23-2021 05:07 PM

Sim, eu fiz, e verificou a configuração em CLI. Tudo parece correto.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 09-23-2021 05:07 PM

Veja como devem ser os bits relevantes em um ftd running-config:

icmp permitir qualquer tempo excedido < seu nome de interface externo> icmp permitir qualquer <alcançável seu nome de interface externa> ! global_policy <snip>inspeco icmp inspecionar a classe de erro icmp <snip>set conexão decrement-ttl

Pode confirmar que tem isso?

Se sim, você já tentou um diagnóstico de rastreador de pacotes e o que ele mostra?

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 09-23-2021 05:07 PM

Acontece que havia outra regra na política de acesso que era mais alta e causava o problema.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 09-23-2021 05:07 PM

Oi

Isso é suportado no FTD 6.5 FDM para habilitar o FW como um salto na traceroute?

Obrigado.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 09-23-2021 05:07 PM

Sim. Acabei de confirmar no meu laboratório.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 05-31-2024 04:28 AM

icmp permit any time-exceeded <your outside interface name> icmp permit any unreachable <your outside interface name>

Como você habilitou isso no FDM não pode localizar?

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 05-31-2024 08:58 AM

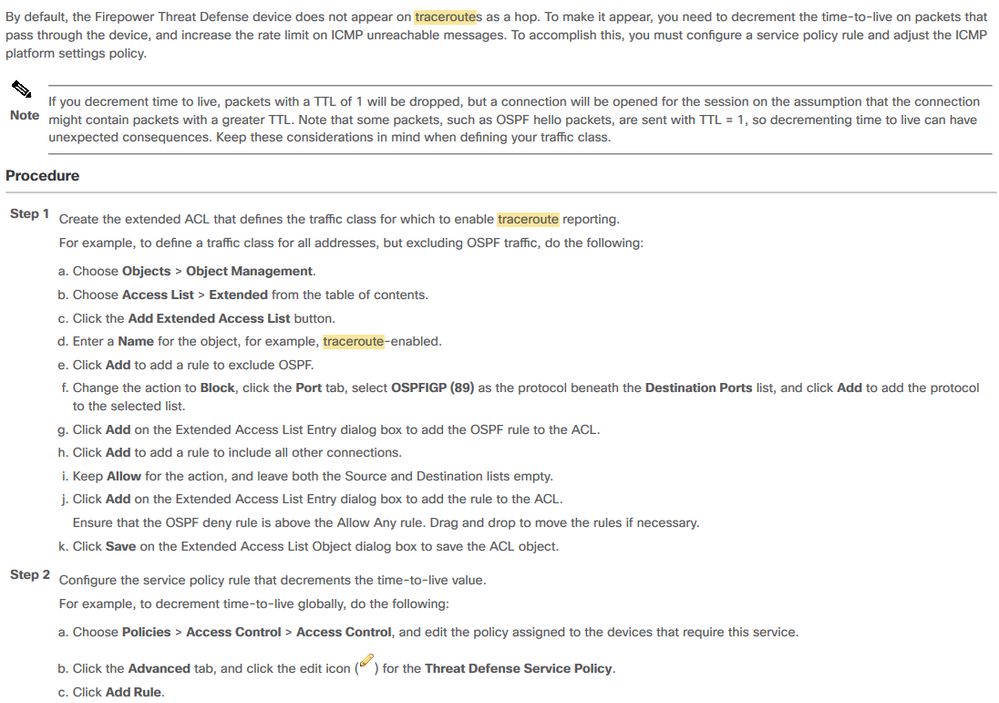

Isso pode ser feito no FDM usando um objeto e uma política Flexconfig:

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 07-18-2023 12:22 PM

Percebi que você pode definir uma política ICMP para FTD via FMC em Platform settings (Configurações de plataforma). De qualquer forma, tentei criar uma política para negar qualquer ICMP para a interface externa, mas ela não funcionou. A simples criação de uma configuração flexível é a melhor maneira de negar o ICMP na interface externa, digamos?

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 07-18-2023 12:40 PM

@CiscoPurpleBelt você usaria flexconfig somente se estivesse configurando uma ACL de plano de controle. O ICMP "to* to FTD" é controlado separadamente através das configurações da plataforma. O controlo do tráfego "através" do DTF é efetuado através das regras ACP.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

em 07-19-2023 05:14 AM

Muito obrigado novamente. Foi o que tentei inicialmente, mas nunca apliquei devido a um erro - tive que escolher redes IPv4 como origem.

- Marcar como novo

- Marcador

- Subscrever

- Silenciar

- Subscrever fonte RSS

- Destacar

- Imprimir

- Denunciar conteúdo inapropriado

07-19-2023 10:45 AM - editado 07-19-2023 11:27 AM

Se eu ainda quiser ser capaz de fazer ping para fora da interface, você ainda precisa fazer uma permissão, porque um deny implícito é aplicado corretamente a essas políticas de plataforma? Se eu bloquear o código 0 (mesmo que tente 8), adicione um permit any icmp depois dele, ele não desativará as respostas do ping, mas permitirá a saída dos pings.

Descubra e salve suas ideias favoritas. Volte para ver respostas de especialistas, passo a passo, tópicos recentes e muito mais.

Novo por aqui? Comece com estas dicas. Como usar a Comunidade Guia do novo membro

Quick links

Navegue pelos links rápidos da Comunidade e usufrua de um conteúdo personalizado e em seu idioma nativo: