- Cisco Community

- Communauté Cisco

- Routage et Commutation

- Discussions de Routage et Commutation

- C3650 dot1x auth fails with many false MAC addresses

- S'abonner au fil RSS

- Marquer le sujet comme nouveau

- Marquer le sujet comme lu

- Placer ce Sujet en tête de liste pour l'utilisateur actuel

- Marquer

- S'abonner

- Sourdine

- Page imprimable

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 18-02-2022 02:24 AM

Bonjour,

L'authentification tombe sur un switch Cisco 3650 à cause de la génération de paquet dont les adresses MAC sources sont fausses. Cela serait dû à un problème sur l'ordinateur concerné. Le probleme est que le switch tente d'authentifier les mauvaises adresses MAC. Comment peut-on prévenir ce problème ? Voici un exemple

Switch12#sho authe sess int gi 1/0/3 | count 1/0/3

Number of lines which match regexp = 47

Voici les adresses MAC :

Switch12#sho authe sess int gi 1/0/3

Interface MAC Address Method Domain Status Fg Session ID

--------------------------------------------------------------------------------------------

Gi1/0/3 0000.02eb.503f dot1x UNKNOWN Unauth 0A6DEC1E00000B340C3C9178

Gi1/0/3 0000.549b.aae6 dot1x UNKNOWN Unauth 0A6DEC1E00000AFA0BB39634

Gi1/0/3 0080.9fd9.1b03 dot1x UNKNOWN Unauth 0A6DEC1E00000A7907FDF166

Gi1/0/3 0259.1727.b798 dot1x UNKNOWN Unauth 0A6DEC1E00000B260C1EA84F

Gi1/0/3 0423.ed8e.573f dot1x UNKNOWN Unauth 0A6DEC1E00000B2A0C2D9B8A

Gi1/0/3 0e8b.d91c.1525 dot1x UNKNOWN Unauth 0A6DEC1E00000B370C40CB23

Gi1/0/3 1c31.6102.405f dot1x UNKNOWN Unauth 0A6DEC1E00000B410C40CB57

Gi1/0/3 1c31.b44a.18ac dot1x UNKNOWN Unauth 0A6DEC1E00000B420C40CB5C

Gi1/0/3 1e80.ac78.41f9 dot1x UNKNOWN Unauth 0A6DEC1E00000B2C0C2D9B94

Gi1/0/3 20e9.5fc1.6516 dot1x UNKNOWN Unauth 0A6DEC1E00000B230C1EA840

Gi1/0/3 2a88.33cb.dc02 dot1x UNKNOWN Unauth 0A6DEC1E00000B3A0C40CB33

Gi1/0/3 2c87.4aa1.7016 dot1x UNKNOWN Unauth 0A6DEC1E00000B3D0C40CB42

Gi1/0/3 2eaa.3649.e232 dot1x UNKNOWN Unauth 0A6DEC1E00000B350C40CB18

Gi1/0/3 30d7.4b4d.fdaf dot1x UNKNOWN Unauth 0A6DEC1E00000B3B0C40CB38

Gi1/0/3 363c.4266.ee5e dot1x UNKNOWN Unauth 0A6DEC1E00000B0B0BE9F2E9

Gi1/0/3 3826.e176.84d0 dot1x UNKNOWN Unauth 0A6DEC1E00000B220C1EA83B

Gi1/0/3 3a38.7db0.2d7b dot1x UNKNOWN Unauth 0A6DEC1E00000B060BE9F2C9

Gi1/0/3 3c7f.397d.c5c2 dot1x UNKNOWN Unauth 0A6DEC1E00000B030BE9F2AD

Gi1/0/3 40a8.6610.defa dot1x UNKNOWN Unauth 0A6DEC1E00000B280C2D9B7F

Gi1/0/3 464f.4ee4.a243 dot1x UNKNOWN Unauth 0A6DEC1E00000AF90BB3962F

Gi1/0/3 465f.9624.ea8b dot1x UNKNOWN Unauth 0A6DEC1E00000B400C40CB52

Gi1/0/3 46b0.4f0d.6f41 dot1x UNKNOWN Unauth 0A6DEC1E00000B050BE9F2BF

Gi1/0/3 4a07.2087.be15 dot1x UNKNOWN Unauth 0A6DEC1E00000B070BE9F2CF

Gi1/0/3 4aa6.b98c.18f3 dot1x UNKNOWN Unauth 0A6DEC1E00000B3E0C40CB47

Gi1/0/3 5492.bbda.b98f dot1x UNKNOWN Unauth 0A6DEC1E00000B0E0BE9F2FB

Gi1/0/3 6475.9d6a.3e46 dot1x UNKNOWN Unauth 0A6DEC1E00000B040BE9F2B4

Gi1/0/3 7057.85c4.08a6 dot1x UNKNOWN Unauth 0A6DEC1E00000B200C1EA82F

Gi1/0/3 7656.5d77.a090 dot1x UNKNOWN Unauth 0A6DEC1E00000B080BE9F2D6

Gi1/0/3 7c76.8a94.fa6a dot1x UNKNOWN Unauth 0A6DEC1E00000B3F0C40CB4D

Gi1/0/3 7e0b.95d1.6538 dot1x UNKNOWN Unauth 0A6DEC1E00000B270C2D9B7B

Gi1/0/3 84ff.2383.8670 dot1x UNKNOWN Unauth 0A6DEC1E00000B240C1EA845

Gi1/0/3 8c95.5288.ea7f dot1x UNKNOWN Unauth 0A6DEC1E00000B380C40CB28

Gi1/0/3 923a.27f4.599a dot1x UNKNOWN Unauth 0A6DEC1E00000B390C40CB2D

Gi1/0/3 9409.bbda.b98f dot1x UNKNOWN Unauth 0A6DEC1E00000B0F0BE9F301

Gi1/0/3 968d.1f61.4ece dot1x UNKNOWN Unauth 0A6DEC1E00000B0D0BE9F2F5

Gi1/0/3 9e1a.549b.aae6 dot1x UNKNOWN Unauth 0A6DEC1E00000AFB0BB39639

Gi1/0/3 a00c.eddb.ee10 dot1x UNKNOWN Unauth 0A6DEC1E00000B250C1EA84A

Gi1/0/3 a2d5.915d.959e dot1x UNKNOWN Unauth 0A6DEC1E00000B0A0BE9F2E3

Gi1/0/3 a8b3.925e.4e55 dot1x UNKNOWN Unauth 0A6DEC1E00000B290C2D9B84

Gi1/0/3 aa14.fefe.61a0 dot1x UNKNOWN Unauth 0A6DEC1E00000B3C0C40CB3D

Gi1/0/3 bc1b.2b63.c7f4 dot1x UNKNOWN Unauth 0A6DEC1E00000B0C0BE9F2EF

Gi1/0/3 c03e.baa6.05d2 dot1x DATA Auth 0A6DEC1E00000AF70BB2BBF6

Gi1/0/3 c201.4c68.47b6 dot1x UNKNOWN Unauth 0A6DEC1E00000B2B0C2D9B8E

Gi1/0/3 d468.5118.ea5d dot1x UNKNOWN Unauth 0A6DEC1E00000B090BE9F2DC

Gi1/0/3 e28f.03e7.7670 dot1x UNKNOWN Unauth 0A6DEC1E00000B360C40CB1E

Gi1/0/3 e4cb.9442.b1db dot1x UNKNOWN Unauth 0A6DEC1E00000B330C3C9174

Gi1/0/3 fc4d.0ab7.f587 dot1x UNKNOWN Unauth 0A6DEC1E00000B210C1EA837

Tant que ce nombre n'est pas trop important, le port reste dans l'état connecté, mais au delà d'un certain nombre, deux phénomènes se produisent :

Le switch met du temps à répondre

L'authentification légitime fini par échouer

Sur le switch en question, voici le nombre d'adresses MAC non autorisées tous ports confondus :

Switch12#sho authe sess | count UNKNOWN

Number of lines which match regexp = 407

Contre celles qui sont autorisées et valides :

Switch12#sho authe sess | count Auth

Number of lines which match regexp = 8

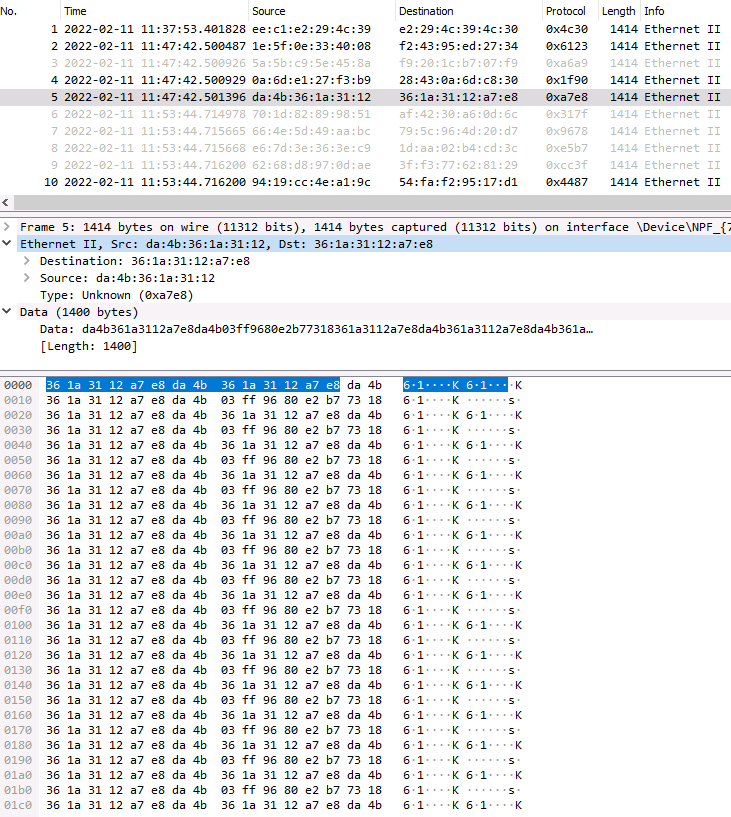

Nous avons monitoré le port et constaté que les parquets provenant de la station sont des paquets malformés.

Avez-vous déjà eu ce cas et avez-vous une solution ? qui utiliserait access-session ou class-map match ?

Merci d'avance à vous tous.

Amitechnicalement ☺

Résolu ! Accéder à la solution.

- Étiquettes:

-

Autres sujets de Commutation

-

Commutation

Solutions approuvées

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 21-02-2022 04:48 AM

Salut,

J'ai déjà vu ce genre de comportement, très rarement, et c'était du à des cartes réseau déféctueuse.

Pour prévenir ceci, je serai d'avis d'utiliser switchport port-security pour limiter le nombre d'adresses MAC.

Sauf erreur de ma part, utiliser port-security et 802.1x sur le même port n'est pas dans les recomendations (best-practices) de Cisco, a moins que cela a changé depuis. Mais il n'empêche que cela fonctionne très bien.

Par example, pour limiter à 3 MAC:

switchport port-security maximum 3

switchport port-security

switchport port-security violation restrict

Avec "restrict" pour limiter les problèmes pour les adresses MAC valides.

J'espère que cela peut t'aider.

Ciao,

Jerome

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 21-02-2022 04:48 AM

Salut,

J'ai déjà vu ce genre de comportement, très rarement, et c'était du à des cartes réseau déféctueuse.

Pour prévenir ceci, je serai d'avis d'utiliser switchport port-security pour limiter le nombre d'adresses MAC.

Sauf erreur de ma part, utiliser port-security et 802.1x sur le même port n'est pas dans les recomendations (best-practices) de Cisco, a moins que cela a changé depuis. Mais il n'empêche que cela fonctionne très bien.

Par example, pour limiter à 3 MAC:

switchport port-security maximum 3

switchport port-security

switchport port-security violation restrict

Avec "restrict" pour limiter les problèmes pour les adresses MAC valides.

J'espère que cela peut t'aider.

Ciao,

Jerome

Découvrez et enregistrez vos notes préférées. Revenez pour trouver les réponses d'experts, des guides étape par étape, des sujets récents et bien plus encore.

Êtes-vous nouveau ici? Commencez par ces conseils. Comment utiliser la communauté Guide pour les nouveaux membres

Liens rapides

Parcourez les liens directs de la Communauté et profitez de contenus personnalisés en français