- Cisco Community

- Comunidad de Cisco

- Seguridad

- Documentos Seguridad

- Introducción a Cisco StealthWatch

- Suscribirse a un feed RSS

- Marcar como nuevo

- Marcar como leída

- Favorito

- Suscribir

- Página de impresión sencilla

- Informe de contenido inapropiado

- Suscribirse a un feed RSS

- Marcar como nuevo

- Marcar como leída

- Favorito

- Suscribir

- Página de impresión sencilla

- Informe de contenido inapropiado

07-24-2019 03:00 PM - editado 07-24-2019 03:08 PM

La siguiente información ha sido tomada del blog de Katherine McNamara y traducida al español por mi persona, se atribuye completa propiedad y autoría a Katherine.

Lancope se fundó en 2000 y es un proveedor líder de visibilidad de red e inteligencia de seguridad para proteger a las empresas contra las principales amenazas actuales. El sistema StealthWatch utiliza NetFlow, IPFIX y otros tipos de telemetría de red para detectar una amplia gama de ataques de una variedad de amenazas que incluyen APT, DDoS, malware de día cero y amenazas internas. Lancope fue adquirida por Cisco, la propia compañía tenía una relación muy estrecha con Cisco antes de eso y gracias a esa relación, se integra bastante bien con una variedad de soluciones existentes de Cisco. Esta publicación busca profundizar en algunos de los componentes del sistema StealthWatch.

Entonces, ¿qué hace StealthWatch? Ofrece seguridad en función del contexto para la detección de amenazas en tiempo real y la respuesta forense. A través de StealthWatch, se podría transformar la red en una red de sensores virtual y correlacionar conjuntos de datos en toda la organización. Proporciona visibilidad generalizada de la red y una inteligencia de seguridad procesable. Con la información contextual que recopila StealthWatch, tiene la capacidad de conocer cada host, registrar cada conversación, establecer una línea de base del comportamiento de los hosts, almacenar datos durante meses y alertar al administrador de cualquier cambio.

Cuando se piensa en seguridad, normalmente alguien piensa en los controles y las herramientas que implementan, que pueden incluir cualquier combinación o todas las siguientes:

• Cortafuegos.

• IPS.

• ACLs.

• NAC.

• Anti-virus / Anti-Malware.

• SIEM.

Incluso con todas estas herramientas, hay cosas que no pueden ver o que no pueden detectar en qué lugar se encuentra StealthWatch. Estas son algunas de las preguntas en las que se pensaría:

- Si alguien ejecuta un barrido de ping a través de hosts en la misma subred, ¿cómo lo va a detectar?

- Si un usuario inicia DDoSing algo en su red con lo que parece tráfico legítimo, ¿podrá detectarlo rápidamente y se le avisará?

- Si un usuario está autorizado para descargar datos de un servidor con información de propiedad exclusiva y, por lo general, solo descarga unos 10 Mbps por día y de repente descarga 100 Gbps en un día, ¿cómo se le avisará de que este host se está comportando fuera de lo normal? ¿Cómo detecta o investiga actualmente las fugas de datos?

- Si un usuario entra con un gusano después de llevar su computadora portátil de trabajo a casa por la noche y el gusano comienza a propagarse por la red, ¿cómo sabrá qué hosts están infectados si no hay una firma?

- Si alguien está robando información propietaria de su red y canalizándola a través de otro protocolo (es decir, el puerto 53) para que parezca tráfico legítimo, ¿cómo lo sabe?

- ¿Cómo investigas las amenazas de malware en tu entorno?

- ¿Cómo investiga el rendimiento de la red en un punto final si solo tiene el nombre del usuario?

- ¿Cómo detecta o investiga actualmente amenazas internas?

Cuando se piensa en amenazas de seguridad como esta, comienza a haber la necesidad de algo que proporcione detección de anomalías, análisis de comportamiento y líneas de base para su red en general. Ahí es donde entra en juego StealthWatch. StealthWatch como una herramienta que cierra la brecha entre los controles de seguridad existentes y proporciona una visibilidad completa de lo que está sucediendo en su red.

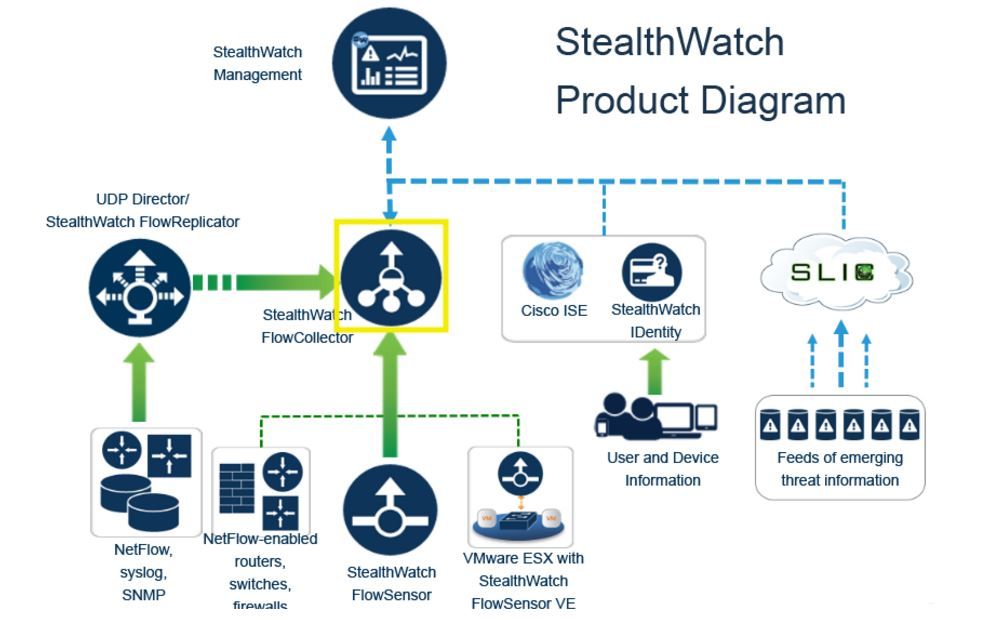

Este es un diagrama de alto nivel de la arquitectura StealthWatch:

Los requisitos mínimos para el sistema StealthWatch es una StealthWatch Management Console (SMC) y al menos un FlowCollector, pero hay productos adicionales que pueden ser de ayuda, y se mencionaran en este mismo documento.

StealthWatch Management Console (SMC)

¿Qué hace?

- Gestiona los datos.

- Datos de coordenadas.

- Configura datos.

- Organiza los datos de todos los dispositivos StealthWatch.

- Detalla el comportamiento inusual en los registros de flujo.

Ofrece las siguientes características:

- Seguimiento de identidad de usuario.

- Opción de despliegue física o virtual.

- Análisis de causa raíz y resolución de problemas.

- Mapas de flujo relacional.

- NAT stitching.

- Tableros personalizados.

- Informes personalizados.

- Bloqueo, remediación o limitación de velocidad.

- Top N informes de aplicaciones, servicios, puertos, protocolos, hosts y conversaciones.

- Desglose de la composición del tráfico.

- Interfaz de usuario personalizable basada en tecnología de punto de vista.

- Visualización de flujo avanzado.

- Seguimiento interno y externo.

- Planificación de capacidad y tendencias históricas del tráfico.

- Informes de optimización WAN.

- Utilización de ancho de banda DSCP.

- Visualización de la propagación de gusanos.

- Seguridad interna para redes de alta velocidad.

FlowCollector

El FlowCollector recopila y analiza datos de la infraestructura de red existente para proporcionar una imagen completa de todo lo que sucede en el entorno. Algunas de las características que puede proporcionar son:

- Línea de base de todo el tráfico IP.

- Detección de anomalías en el tráfico / comportamiento del host.

- Detección de anomalías de capa 7.

- Opción de despliegue física o virtual.

- NAT stitching.

- Detección de intercambio de archivos P2P.

- Perfil de host y servicio.

- Tecnología de priorización basada en índices.

- Huella dactilar del sistema operativo.

- Compatibilidad con flujos compatibles con aplicaciones como NBAR2.

- Soporte para aplicaciones personalizadas.

- Determinación y seguimiento de la interfaz más cercana.

- Deduplicación de flujos.

- Monitoreo del entorno virtual.

- Seguimiento y reporte de grupos anfitriones.

- Rastreo y reporte de la interfaz del enrutador.

- Informes y contabilidad de ancho de banda.

- Métricas de rendimiento a nivel de paquete.

- Monitorización de QoS (DSCP).

- Utilización de la interfaz alarmante.

- Detección de acceso de host no autorizado.

- Detección de servidores web no autorizados.

- Detección de firewall mal configurada.

- Monitoreo interno y externo combinado.

- Registro de flujo completo.

- Detección de gusanos.

- Detección de botnet.

- Detección de DoS / DDoS (inundación SYN, ICMP o UDP).

- Detección de ataques de fragmentación.

- Escaneo de red y detección de reconocimiento.

- Detección de transferencia de archivos grandes.

- Detección de servidores maliciosos.

- Retención de flujo a largo plazo.

FlowSensor (FS)

El FlowSensor complementará los datos recibidos de forma nativa desde los dispositivos con capacidad de flujo. Supervisa los datos de paquetes y enriquece los datos de flujo que pueden incluir el ID de la aplicación, el encabezado del paquete, los datos de la URL, el detalle del tiempo de respuesta de la red / servidor, y el FlowSensor también puede producir flujo para las partes de la red donde no hay dispositivos con capacidad de NetFlow.

¿Qué hace el FlowSensor?

- Identifica aplicaciones y protocolos respecto a si son:

- Texto sin formato.

- Cifrado avanzado.

- Técnicas de ofuscación.

- Proporciona aplicaciones que incluyen SRT, RTT, MTTK.

- Métricas a nivel de paquetes, como datos de encabezado HTTP / HTTPS y payload de paquetes.

- Capaz de crear datos de Netflow en entornos donde no está habilitado.

UDP Director

¿Qué hace el UDP Director?

- Simplifica la recopilación de datos de red y seguridad.

- Reduce los puntos de falla en su red.

- Proporciona un único destino para todos los formatos UDP en la red, incluyendo Netflow, SNMP, syslog, etc.

- Reduce la congestión de la red para un rendimiento óptimo de la red.

StealthWatch Labs Intelligence Center (SLIC) Threat Feed

Esta es una característica con licencia que proporciona inteligencia global sobre amenazas de una comunidad de expertos y socios y agrega información sobre amenazas emergentes de todo el mundo. Agrega una capa adicional de protección de los centros de comando y control de botnets y otros ataques sofisticados. Este es un feed que se actualiza continuamente.

¿Qué hace la alimentación de amenazas SLIC?

- Proporciona inteligencia global sobre amenazas de una comunidad de expertos y socios externos (StealthWatch Intelligence Center).

- Agrega información sobre amenazas emergentes de todo el mundo.

- Agrega una capa adicional de protección de los centros de control de comandos de botnet y otros ataques sofisticados.

- Ofrece información sobre un incidente de seguridad total.

ProxyWatch

ProxyWatch es una función con licencia en StealthWatch. Cuando tenga un proxy en el entorno, todos los hosts enviarán tráfico a ese proxy desde varias direcciones IP y ese proxy tomará ese tráfico y lo enviará a Internet con su IP. ProxyWatch es casi como la costura NAT para Proxys. Correlaciona estas conversaciones para proporcionar visibilidad en ambos lados del proxy y convierte las partes faltantes de la conversación en un registro completo.

¿Qué hace el ProxyWatch?

- Visibilidad de red mejorada

- Contexto adicional alrededor de las conversaciones.

- Siga el flujo al destino real

Algo importante a destacar sobre Lancope es que puede integrarse bien con ISE a través de pxGrid, que proporcionará al sistema StealthWatch información contextual adicional sobre el punto final y el usuario en ese punto final, así como la capacidad de poner en cuarentena ese punto final si se encuentra un mal comportamiento.

Los invito a ver el siguiente vídeo que amplía la información aquí compartida, como otros conceptos relevantes con respecto a Cisco Stealthwatch: https://www.youtube.com/watch?v=MZr_V2L-RXk

- Marcar como leída

- Marcar como nuevo

- Favorito

- Resaltar

- Imprimir

- Informe de contenido inapropiado

Gracias por compartir la información @Gabriel Castro H , esta traducción ayuda mucho a comprender y clarificar más acerca de esta alterativa de seguridad

- Marcar como leída

- Marcar como nuevo

- Favorito

- Resaltar

- Imprimir

- Informe de contenido inapropiado

¡Conecte con otros expertos de Cisco y del mundo! Encuentre soluciones a sus problemas técnicos o comerciales, y aprenda compartiendo experiencias.

Queremos que su experiencia sea grata, le compartimos algunos links que le ayudarán a familiarizarse con la Comunidad de Cisco:

Navegue y encuentre contenido personalizado de la comunidad