- Cisco Community

- Communauté Cisco

- Sécurité

- Documents de Sécurité

- Community Live Q&R - Table Ronde II Sécurité en Struct Informatiques

- S'abonner au fil RSS

- Marquer comme nouveau

- Marquer comme lu

- Marquer

- S'abonner

- Page imprimable

- Signaler un contenu inapproprié

- S'abonner au fil RSS

- Marquer comme nouveau

- Marquer comme lu

- Marquer

- S'abonner

- Page imprimable

- Signaler un contenu inapproprié

06-04-2022 09:28 AM - modifié 06-04-2022 09:44 AM

Sécurité : Table Ronde avec nos Experts

Table Ronde de Sécurité II Q&R

Retrouvez la liste des questions posées lors de la Table Ronde de Sécurité II, avec les réponses de nos experts Francesco Molino, Patrick Cardot, Xavier Crèvecœur et Alain Faure. Toute question non répondue lors de la séance sera traitée à postériori.

Sujets abordés lors de la présentation: Sécurité, hacking, virus, cyber attaque, Kenna, Wiper, etc.

Liste des Questions et Réponses

- Sécurité : Table Ronde avec nos Experts

- Table Ronde de Sécurité II Q&R

- Commentaire de Xavier C. : En complément Cloud Mail Defense

- Commentaire de Patrick C. : Avantages de TALOS sur les malwares

- Question : Y-a-t il les vérifications de type "SPF check" dans la solution ESA Cisco comme on en trouve dans le Fortimail ? Est-il conseillé d'activer les vérifications SPF puisque certains partenaires susceptible d'envoyer des mails vers nos utilisa...

- Question : Quitte à "dropper" les mails venant des partenaires qui n'ont pas des entrées SPF check ??? - Chrisanthe A. (min. 30)

- Question : Quelle solution d'intelligence est proposée pour accompagner les SIEM tel Splunk à détecter les attaques/intrusions ? Laquelle Cisco conseille ? - Chrisanthe A. (min. 67)

- Question : Umbrella est-elle capable de prévenir avant l’attaque ? - Wentland Switzerland Inc. (min. 67)

- Question : Comment vérifier l'intégrité des firmwares, logiciels ou même des sauvegardes ? - Arnaud G. (min.71)

- Question : Umbrella est une solution dans le cloud ou on premise ? - Elisée (min.86)

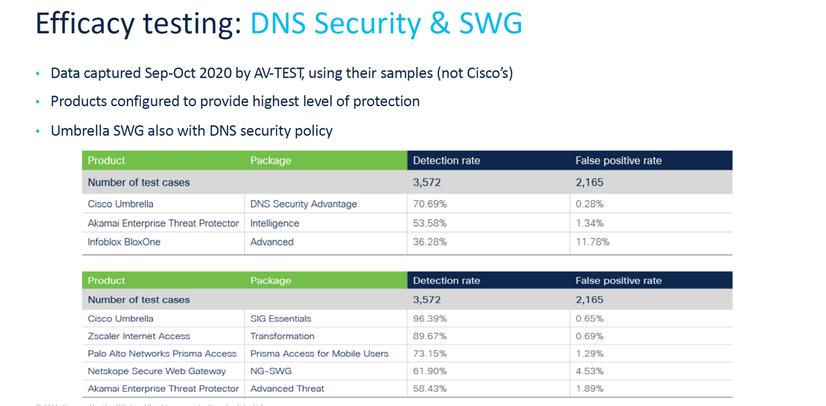

- Question : Umbrella est un Proxy Saas quid le meilleur entre Zscaler et Umbrella ? - Elisée (min.94)

- Question : Pouvez-vous planifier une session sur le déploiement d'Umbrella et notamment la configuration des V.A ? - Chrisanthe A. (min. 105)

- Polling Question 1 : En matière de mot de passe quelle est la meilleure bonne pratique ?

- Polling Question 2 : Une arnaque au président est ...

- Polling Question 3 : Un firewall est aussi appelé ...

- Polling Question 4 : Qu'est-ce qu'une attaque par force brute ?

Commentaire de Xavier C. : En complément Cloud Mail Defense

En complément Cloud Mail Defense vous protège des mouvements latéraux de propagation des emails malicieux, cette solution ne nécessite pas de changer les MX et elle est opérante actuellement qu'avec O265 . Cette solution peut également être complémentaire à la protection Nord/SUD par Email security (min.34)https://www.cisco.com/c/en/us/products/collateral/security/cloud-email-security/datasheet-c78-743547.html?utm_content=CMD-FY21-Q1-Cisco-Datasheet-Cloud-Mailbox-Defense

Commentaire de Patrick C. : Avantages de TALOS sur les malwares

D'autre part, les recherches faites par TALOS sur les malwares arrivent à découvrir des noms de domaines malicieux sensés être utilisés dans le futur, et arrivent à prédire certains noms de domaines générés automatiquement ce qui permet du coup de les bloquer longtemps à l'avance dans Umbrella. (min.47)Question : Y-a-t il les vérifications de type "SPF check" dans la solution ESA Cisco comme on en trouve dans le Fortimail ? Est-il conseillé d'activer les vérifications SPF puisque certains partenaires susceptible d'envoyer des mails vers nos utilisateurs n'ont pas forcément déclarés des entrées SPF dans leurs entrées DNS ? - Chrisanthe A. (min. 28)

Réponse (PC) : La réponse est OUI absolument !

Réponse (FM) : Oui on peut et la recommandation est de le faire.

Réponse (XC) : Oui sfp dkim dmark, maintenant il faut savoir que ce n'est pas parcque le spf est con que le message est sûr - le hacker met en place une infrastructure.

Question : Quitte à "dropper" les mails venant des partenaires qui n'ont pas des entrées SPF check ??? - Chrisanthe A. (min. 30)

Réponse (FM) : Ça demande de voir les logs en cas de drop ou d'observer les éventements de manière quotidienne, mais ça permet de sécuriser le tout et d'éviter de recevoir des courriels non souhaités. À ce jour, de plus en plus, dans un milieu professionnel on la partie SPF de configurée. Vu que beaucoup de compagnies vont avec O365 (solutions cloud), le SPF et DMARC est fait de manière automatique et par défaut.

Question : Quelle solution d'intelligence est proposée pour accompagner les SIEM tel Splunk à détecter les attaques/intrusions ? Laquelle Cisco conseille ? - Chrisanthe A. (min. 67)

Réponse (FM) : Un que j'ai en tête est AIOps pour splunk, mais il en existe plusieurs open source. Aussi vous pouvez utiliser des méthodologies de visibilité en utilisant du traffic behaviour analysis comme stealthwatch avec ELK, Logz.io est beaucoup utilisé.

Question : Umbrella est-elle capable de prévenir avant l’attaque ? - Wentland Switzerland Inc. (min. 67)

Réponse (XC) : Umbrella est opérant pour stopper les connexions vers des site Command and control (C2) et vers tous sites malveillants. Par ailleurs lors du téléchargement de fichiers depuis un site L'inspection AMP (réputation et sandbox) en fonction de la license est possible également.

Réponse (FM) : Umbrella va réagir selon un traffic flow pour du trafic outbound.

Réponse (PC) : Oui Umbrella peut bloquer à l'avance une attaque avant qu'elle arrive, dans le sens où Umbrella va connaître très rapidement une nouvelle attaque visible sur INTERNET après son apparition. Du coup bien souvent Umbrella bloque cette attaque chez des clients protégés dès qu'elle arrive. Par exemple Wanacry a été bloqué par Umbrella 2 heures après son apparition, et beaucoup de nos clients étaient protégés par Umbrella quand l'attaque est arrivée chez eux.

Question : Comment vérifier l'intégrité des firmwares, logiciels ou même des sauvegardes ? - Arnaud G. (min.71)

Réponse (FM) : Il y a différentes méthodologies. On peut utiliser du traffic behaviour analysis comme stealthwatch dans le cloud (simple netflow et vous avez une visibilité augmenter). Avec Splunk, vous avez des modules de AI et machine learning, un que j'ai en tête est AIOps, bien évidemment SecureX. On va y répondre live.

Question : Umbrella est une solution dans le cloud ou on premise ? - Elisée (min.86)

Réponse (XC) :Umbrella est une application Cloud.

Question : Umbrella est un Proxy Saas quid le meilleur entre Zscaler et Umbrella ? - Elisée (min.94)

Réponse (XC) :

Question : Pouvez-vous planifier une session sur le déploiement d'Umbrella et notamment la configuration des V.A ? - Chrisanthe A. (min. 105)

Réponse (PC) : DCLOUD est notre plateforme de démonstration multi produit accessible en ligne à l'adresse web dcloud.cisco.com.

Cette plateforme est plutôt destinées à nos partenaires et propose non seulement des démonstrations live de nos produits mais aussi des labs

Plusieurs lab Umbrella sont disponibles et le lab suivant est probablement le lab à ne pas louper : Cisco Umbrella Lab v4 (à rechercher dans le catalogue).

L'accès à ces labs nécessitent un accès partenaire. Ils ne sont pas accessibles en principe à nos clients.

Pour nos clients nous organisons régulièrement ce que nous appelons des "Umbrella Studios" qui sont des petits workshops dans lesquels on invite nos partenaires et nos clients.

Il faut se signaler à ses contacts locaux Cisco pour y être invité.

Polling Question 1 : En matière de mot de passe quelle est la meilleure bonne pratique ?

- Un mot de passe très long << bonne réponse

- Un mot de passe complexe

- Un mot de passe que l'on peut mémoriser

- Un mot de passe avec des étoiles

Polling Question 2 : Une arnaque au président est ...

- Une tentative d'arnaque sur la plus haute instance de l'entreprise

- Une technique d’évasion qui consiste à corrompre un président imprudent

- Une technique par laquelle un fraudeur usurpe l'identité d'un dirigeant << bonne réponse

- Une falsification d'un bulletin de vote

Polling Question 3 : Un firewall est aussi appelé ...

- Un paravent

- Un paratonnerre

- Un parapluie

- Un pare-feu << bonne réponse

Polling Question 4 : Qu'est-ce qu'une attaque par force brute ?

- Secouer violemment la victime pour avoir son mot de passe

- Tester une multitude de mot de passe jusqu'à trouver le bon << bonne réponse

- Pousser un utilisateur de sa chaise pour lui piquer son PC

- Casser le chiffrement d'un fichier à l'aide d'une CPU très puissante

Pour plus d'informations, visitez la section section Sécurité.

Si vous avez des questions ou vous rencontrez des problèmes techniques par rapport aux produits Cisco, cliquez ici pour obtenir des informations supplémentaires sans frais. Visitez la page de la Communauté Cisco.

La communauté est un hub pour vous connecter avec vos pairs et les spécialistes Cisco, pour demander de l'aide, partager votre expertise, développer votre réseau et évoluer professionnellement.

Vous êtes un nouvel arrivant ? Cliquez ici pour en savoir plus.

Nous voulons que votre navigation soit la meilleure, donc vous trouverez des liens pour vous aider à être rapidement familiarisé avec la Communauté Cisco :

Liens rapides

Parcourez les liens directs de la Communauté et profitez de contenus personnalisés en français