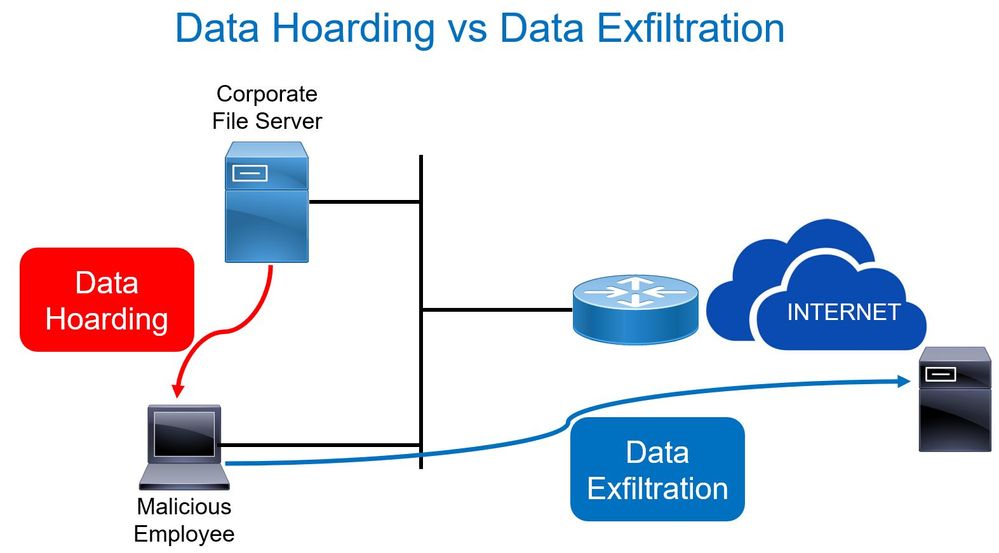

La thésaurisation des données ou Data Hoarding se produit lorsqu'un employé, par exemple, télécharge une quantité inhabituelle de données à partir des serveurs internes de l’entreprise vers son PC, ces données parfois peuvent être insignifiantes et sans importance mais présentent parfois un intérêt pour un employé interne malintentionné à la recherche d’informations dont il pourrait tirer un profit personnel ou financier, ou carrément politique, en définitif ça peut toujours constituer un risque pour la sécurité, l’intégrité et la propriété intellectuelle des données, dans le but de préparer une exfiltration des données et les utiliser à mauvais escient. Par exemple l'employé quitte son entreprise en bons termes ou bien mécontent pour rejoindre un concurrent, il pourrait être tenté de voler les données afin de les mettre au service de sa nouvelle entreprise, ou bien ses données peuvent être une source intéressante pour gagner de l'argent.

L'exfiltration de données se produit lorsqu'un employé tente de charger une quantité inhabituelle de données sur un serveur externe ou des services de sauvegarde externes comme les services de stockage cloud pour exfiltrer les données de l’entreprise pour les mêmes raisons.

L'exfiltration de données peut être bloquée à l'aide de la fonctionnalité Data Loss Prevention disponible sur de nombreux produits de sécurité tels que Cisco ESA, WSA ou Cisco Umbrella.

La thésaurisation des données est difficile à détecter, car le trafic se trouve à l'intérieur de votre réseau d'entreprise et ne traverse pas les solutions de sécurité déployées pour le DLP. La solution idéale est de mettre en place un outil de surveillance en profondeur pour détecter les menaces internes telles que la thésaurisation des données. Pour ce faire, les organisations ont besoin d'une solution de visibilité comme Cisco Secure Network Analytics (Stealthwatch) pour surveiller le trafic est-ouest et les mouvements latéraux des utilisateurs internes afin de détecter et d'alerter en cas d'accès d'employés non autorisés aux serveurs internes avec des informations d'identification volées aux données sensibles et confidentielles ou bien alerter l’administrateur lorsqu’un employé ayant les droits d’accès transfère vers son PC une quantité volumineuse de données.