- Cisco Community

- Communauté Cisco

- Sécurité

- Documents de Sécurité

- Webcast Q&R - VPN Firepower Threat Defense avec MFA et SGT

- S'abonner au fil RSS

- Marquer comme nouveau

- Marquer comme lu

- Marquer

- S'abonner

- Page imprimable

- Signaler un contenu inapproprié

- S'abonner au fil RSS

- Marquer comme nouveau

- Marquer comme lu

- Marquer

- S'abonner

- Page imprimable

- Signaler un contenu inapproprié

19-06-2019 11:25 PM - modifié 23-06-2019 10:06 PM

Ci-dessous vous retrouverez les questions qui ont été posées à nos experts durant le webcast.

Cette séance offre un aperçu sur l'architecture FTD (Firepower Threat Defense) et la fonctionnalité VPN concentrée sur l'intégration du Cisco Duo Security et l'Identity Services Engine (ISE). Les fonctionnalités, les recommandations et les meilleures pratiques sont expliquées en détail par notre expert Francesco Molino.

Nos experts : Francesco Molino (présentateur) et Xavier Crèvecœur (question manager)

Pour plus d'informations, visitez la section de Sécurité.

Sujets abordés lors de la présentation : Architecture FTD, AnyConnet et DUO Sécurité.

VPN Firepower Threat Defense avec MFA et SGT

Q: J'ai un FTD 2110 managé par une FMC. Ai-je besoin d'une redirection trafic comme cela se fait avec les ASA Firepower series 5500-X ?

R: Non si l'image unifiée FTD est utilisée.

Q: La redirection est automatique ?

R: Avec l’image unifiée, le trafic est géré par le dataplane ASA et renvoyé au snort si la règle est configurée avec de l’inspection layer7.

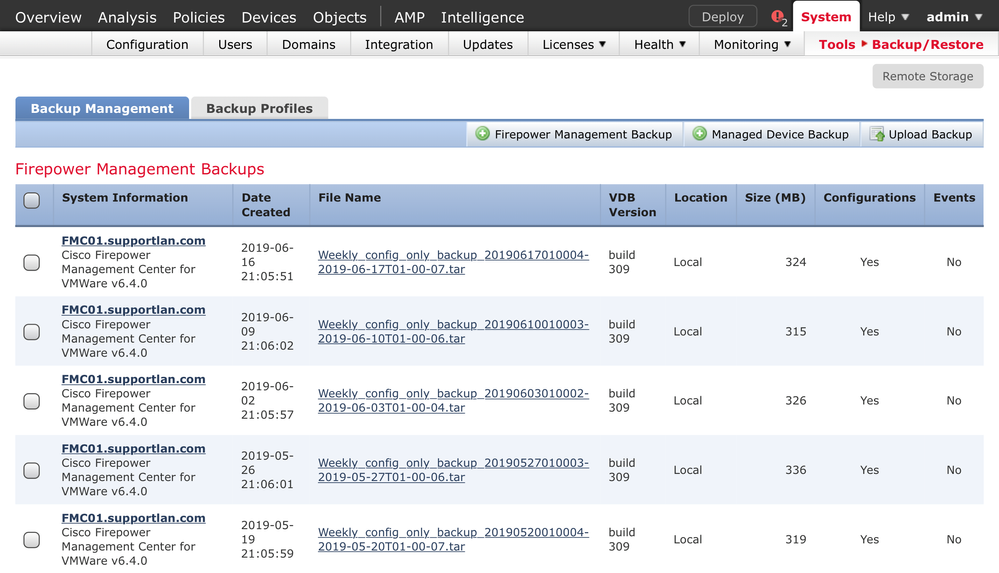

Q: J'ai un Firepower 2100. Comment backup les configurations de mon équipement ?

R: Depuis la FMC le menu tool backup.

Q: Est-ce que le Smart Nic est similaire aux ASIC ?

R: Oui c'est un ASIC « custom » Cisco.

Q: Et cette version n'a pas l'option Backup pour les FTD ?

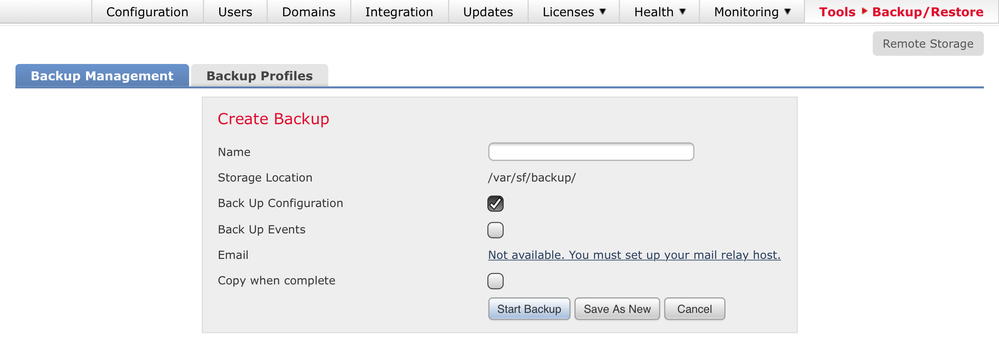

R: Avec la FMC on a la possibilité de faire le backup de la config FMC et des FTD device managés par cette dernière. Depuis le FDM (Firepower Device Manager), on peut également gérer les sauvegardes du boitier FTD.

Depuis la FMC, on peut également créer des profils de sauvegarde pour sauvegarder uniquement la configuration et/ou les évènements.

Q: Est-ce possible en mode graphique de spécifier plusieurs serveurs Radius pour RA VPN ?

R: Dans l’objet Radius qui est rattaché au RA-VPN, on peut y spécifier plusieurs serveurs radius.

Q: Enfin à quoi sert le Profile Editor ?

R: Le Profile Editor permet d'éditer le fichier xml de configuration AnyConnect (dans le slide c'est mentionné aussi en termes de localisation sur le disque/os).

Q: Mes équipements n'apparaissent pas quand j'essaie de faire le backup.

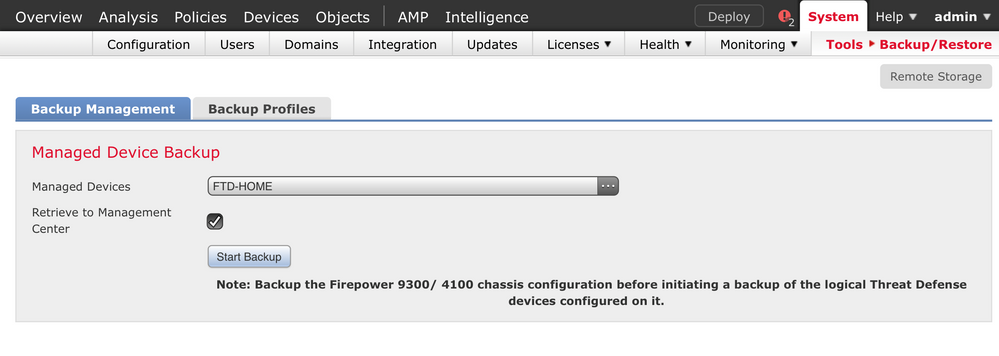

R: Quelle version utilisez-vous ? La configuration ne concerne que FMC qui contient l’ensemble des éléments poussés au FTD. Vous pouvez cependant sauvegarder le boitier FTD en cliquant sur Managed Device Backup depuis le même menu de sauvegarde de la FMC et choisir votre équipement.

Q: Mes devices n'apparaissent pas dans la partie Backup

R: La sauvegarde est accessible depuis System/ tool/ backup /Managed Device Backup. Il faut cliquer sur managed device et ensuite sur start backup. Voir réponse précédente pour une explication plus détaillée.

Q: Toutefois j'arrive à faire les backups la FMC...

R: A troubleshooter plus en détail. Cela peut faire l’objet d’un post sur le forum et je me ferais le plaisir de vous assister.

Q: Quelle version FMC / FTD est recommandée de manière générale ?

R: La version recommandé par Cisco est 6.2.3.13. J’ai testé la version 6.4.0.1 qui est assez stable et apporte des nouvelles fonctionnalités et également plus rapide en termes de déploiement des configuration.

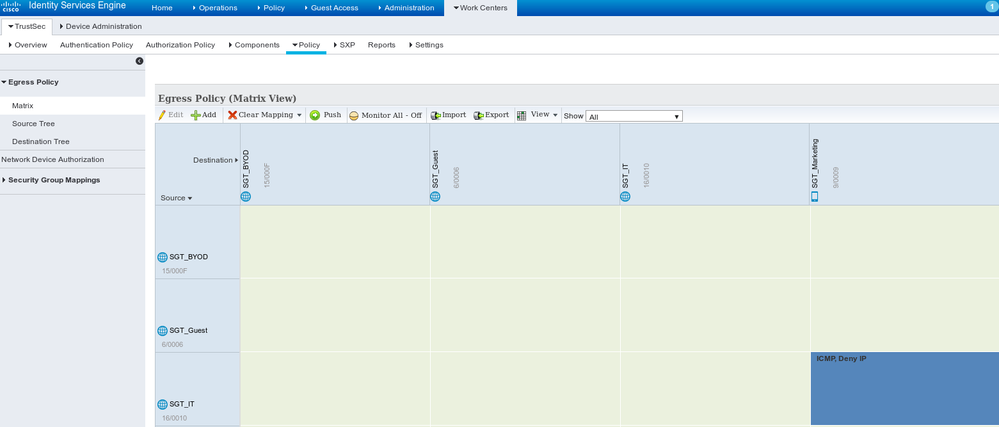

Q: Pouvez-vous donner un exemple concret d'utilisation des SGT ?

R: L’avantage d’utiliser les SGT est de taguer le trafic utilisateur basé sur l’appartenance d’un utilisateur à un groupe AD et d’avoir la gestion des droits (identique à une ACL) au niveau central sur Cisco ISE au lieu d’avoir des ACLs sur chacun des switchs ou de créer des ACL qui seront poussées automatiquement. Cela permettra également d’avoir le même niveau de droits sur l’ensemble de votre infrastructure peu importe si comment l’utilisateur se connecte (filaire, sans-fils, etc.) et de réutiliser cette identité sur d’autres équipements ou logiciels qui seraient intégrés à Pxgrid.

Image source Cisco.com

Q: Où se fait le tag du SGT à une personne qui se connecte en VPN ?

R: Lors de l’authentification de la session VPN dans la phase autorisation est fixé le tag SGT d’ISE en fonction du groupe d’appartenance de l’utilisateur ; celui-ci est appliqué au trafic source de l’utilisateur comme Tag SGT.

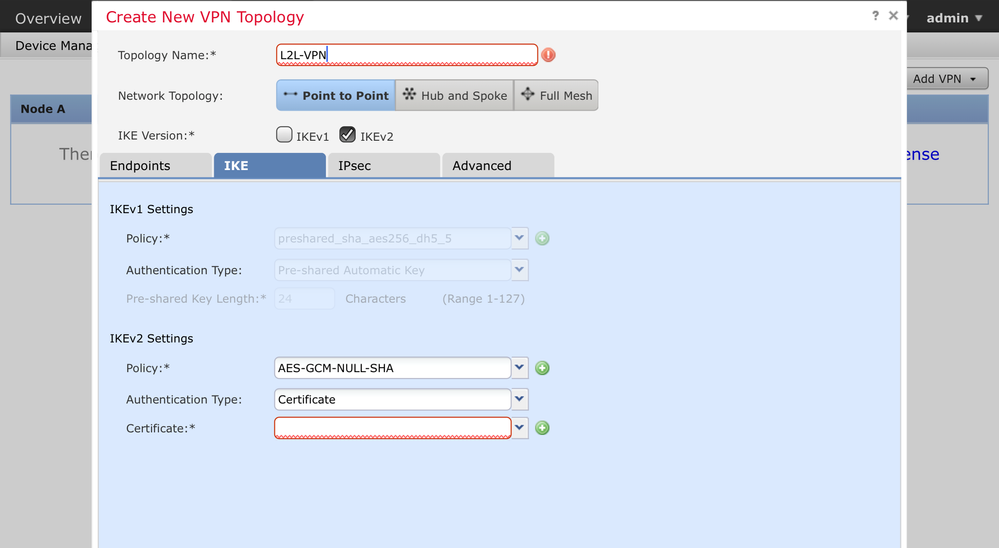

Q: Pour faire les VPN site to site. Est que la FMC à l'authentification "authentication rsa-sig" et l'authentication "crack" ?

R: On peut avoir une authentification PSK ou Certificat sur une connexion L2L (Lan-to-Lan ou site-to-site).

Q: Est-ce que la configuration FMC va inclure par exemple les NAT ou le routage ? C'est concernant la question du Backup des FTD...

R: Toute la configuration de la FMC est incluse donc oui la NAT également.

Q: Si non comment faire la correspondance de ces types d'authentification via la FMC ?

R: Je pense que la question est reliée est celle de l’authentification RSA-SIG. Voir réponse plus haut.

Q: Je veux juste savoir si la FMC supporte l'authentification rsa-sig et crack ?

R: On peut s’authentifier à la FMC avec un utilisateur et mot de passe ainsi que de rajouter la notion de MFA (authentification par Radius sera nécessaire au lieu de local). En revanche, l’authentication par certificat n’est pas possible actuellement.

Q: J'ai une architecture composée de DNA - FMC et ACI. Pourquoi je ne peux pas utiliser des SGTs en destination ?

R: Sous FMC, au niveau d’une ACP cela fait référence au SGT du trafic source. FTD en utilisant des SGT tags en destination n’est pas encore possible.

Quelques liens utiles pour DUO

- Lien pour accéder à un compte gratuit DUO : https://www.cisco.com/c/fr_fr/products/security/free-trials.html

- Présentation générale sur DUO: https://duo.com/assets/ebooks/5-reasons-to-protect-your-vpn-with-mfa.pdf?ccid=cc001033&dtid=esotwt000260&oid=wprsc015741

- Lien de Vidéo DUO "How to" : https://duo.com/resources/videos/archive/technical-setup

La communauté est un hub pour vous connecter avec vos pairs et les spécialistes Cisco, pour demander de l'aide, partager votre expertise, développer votre réseau et évoluer professionnellement.

Vous êtes un nouvel arrivant ? Cliquez ici pour en savoir plus.

Nous voulons que votre navigation soit la meilleure, donc vous trouverez des liens pour vous aider à être rapidement familiarisé avec la Communauté Cisco :

Liens rapides

Parcourez les liens directs de la Communauté et profitez de contenus personnalisés en français