はじめに

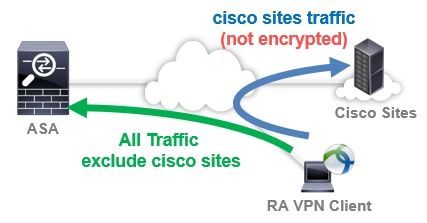

AnyConnectはデフォルトで全ての通信がトンネリングされます。しかし、全通信をトンネリングしつつも、Office 365や Webexなどクラウドアプリケーションや クラウド宛の業務通信、指定ドメインやFQDN宛の通信のみインターネットにダイレクトアクセスしたいケースもあるかと思います。その場合は、AnyConnect 4.5以降を利用時は、Dynamic Split Tunneling 機能を用いて、指定のドメインやFQDNのみ トンネリング対象から除外することも可能です。

本ドキュメントでは、Dynamic Split Tunneling の設定例や動作確認方法を紹介します。

本ドキュメントでは、ASA 9.12(3)9、ASDM 7.13(1)、AnyConnect 4.7.0 のソフトウェアバージョンを利用して確認しております。

制限

- Dynamic Split Tunneling のカスタム属性を利用するには、ASAのソフトウェアバージョンが 9.0以降である必要があります

- iOS (Apple) デバイスでは Dynamic Split Tunneling はサポートされません (拡張要求: CSCvr54798)

- Valuesの指定に ワイルドカードは利用できません

- Valuesで利用できる文字数は最大5000文字まで(ドメイン数だと大体300ほどが目安)になります

(※2021/9/8追記: AnyConnect 4.10以降利用時は 最大2万文字まで利用可能。機能拡張: CSCvu23579)

Dynamic Split Tunneling の設定例

本例では、ダイナミック スプリット トンネリング技術を用いて、一部のCiscoサイトのFQDN宛の通信をトンネリング除外する設定例を紹介します。

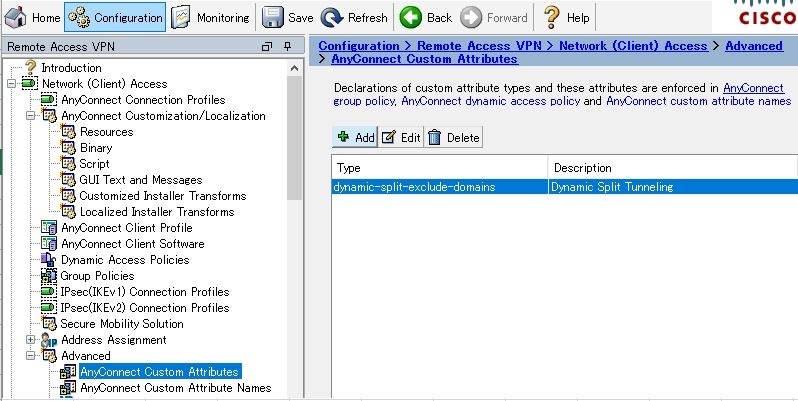

以下にアクセスし Addボタンをクリックし、"dynamic-split-exclude-domains" attribute と、任意 description を設定します。

Configuration > Remote Access VPN > Network (Client) Access > Advanced > AnyConnect Custom Attributes

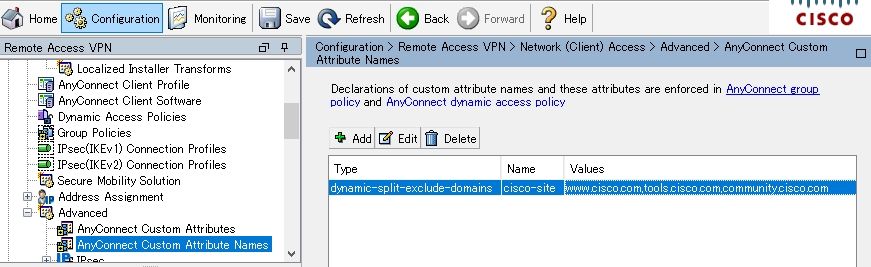

以下にアクセスし Addボタンをクリックし、Typeから先ほど作成した"dynamic-split-exclude-domains" attribute と、任意名前と、Values を設定します。なお、Nameにスペースは入力しないよう注意してください。(例:可能"cisco-site" 不可能"cisco site") Values に 複数のドメインやFQDNを登録する場合は、comma (,) で区切ってください。

Configuration > Remote Access VPN > Network (Client) Access > Advanced > AnyConnect Custom Attribute Names

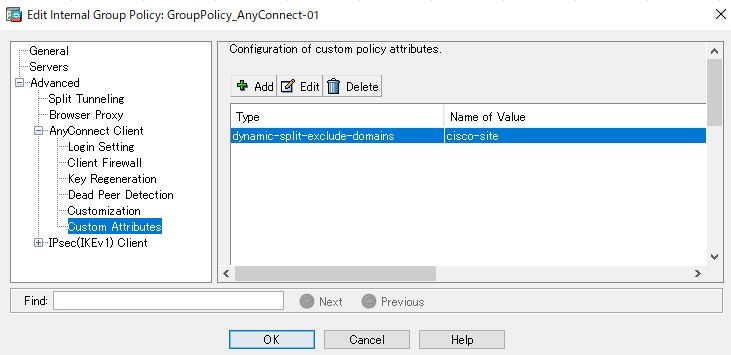

Configuration > Remote Access VPN > Network (Client) Access > Group Policies から 任意の Group Policyを選択し、Advanced > AnyConnect Client > Custom Attributes から、設定した Type と Name を Addします。

Dynamic Split Tunneling の動作確認

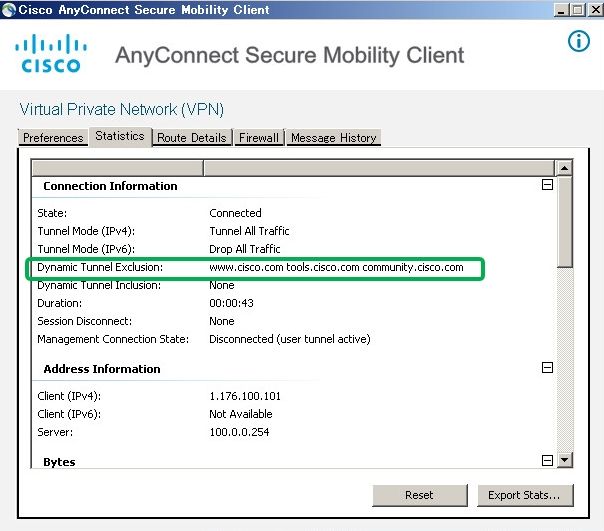

指定のGroup Policyに AnyConnectで接続すると、Advanced Window の Statisticsタブから 設定したValuesが 対象外になっていることを確認できます。

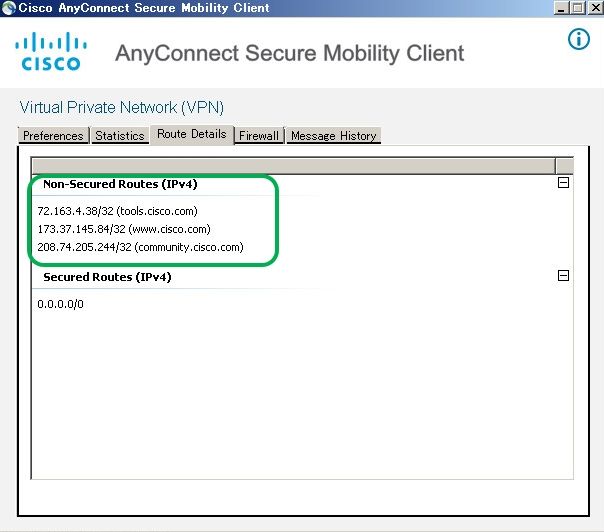

Route Details タブをクリックすると、FQDN宛のIP宛通信が、Non-Secured Routes に登録されていることがわかります。

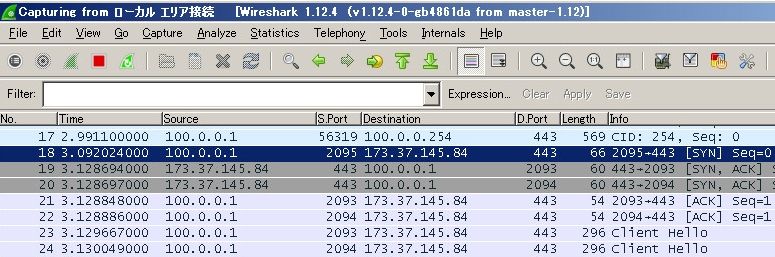

www.cisco.com (173.37.145.84) 宛の通信をキャプチャすると、DTLSで暗号化されていないことが確認できます。

よくある質問

従来のスプリットトンネルとの違いは何ですか

従来の スプリット トンネリングの場合、指定のIPアドレスのトンネリングの除外、もしくは トンネリング対象にできます。Split Tunnelingの設定例は、コチラなどを参照ください。

AnyConnect 4.5からサポート開始の ダイナミック スプリット トンネリング では、任意ドメイン(例:outlook.office.com など)のトンネリングの除外、もしくは トンネリング対象にできます。なお、任意ドメインのトンネリング対象 (Dynamic Split Include Tunneling) を利用するには、AnyConnect 4.6以降が必要です。

指定ドメインのホスト名を全て許可することは可能ですか

はい、可能です。 例えば、Valuesに ドメイン名 "cisco.com"と入力することで、"www.cisco.com" や "tools.cisco.com"、"community.cisco.com"など、ホスト名 + ドメイン (=FQDN) の自動解決ができます。

設定したのに Route Details の Non-Secured Routes に IPアドレスが表示されません

設定後 そのASAに接続したAnyConnect端末で 通信と名前解決を発生させてください。AnyConnectは自動で学習し、Route Details タブにIPアドレスとFQDNが追加されます。

Dynamic Split Tunnelingで除外したドメイン宛の通信は保護されないのでしょうか

除外対象の場合、AnyConnect端末はその宛先と直接通信するため、通信保護の有無は、その端末と宛先間の通信方式 (例:HTTPSや SMTP over SSLなど暗号通信に対応/利用しているか)などに左右されます。

Dynamic Split Tunnelingで指定ドメイン宛のみトンネリングは可能でしょうか

はい、Dynamic Split Include Tunneling を利用すれば可能です。設定例は以下ドキュメントなどを参考ください。

AnyConnect Split Tunneling (Local Lan Access, Split Tunneling, Static & Dynamic (domain) (英語)

https://community.cisco.com/t5/-/-/ta-p/4050866#toc-hId-2104773214

参考情報

Cisco AnyConnect Secure Mobility Client Administrator Guide, Release 4.7 - About Dynamic Split Tunneling

https://www.cisco.com/c/en/us/td/docs/security/vpn_client/anyconnect/anyconnect47/administration/guide/b_AnyConnect_Administrator_Guide_4-7/configure-vpn.html#concept_fly_15q_tz

ASDM Book 3: Cisco ASA Series VPN ASDM Configuration Guide, 7.13 - Configure Dynamic Split Tunneling

https://www.cisco.com/c/en/us/td/docs/security/asa/asa913/asdm713/vpn/asdm-713-vpn-config/vpn-asdm-setup.html#task_ydq_tbw_tz

ASA: リモートアクセスVPN パフォーマンス最適化のためのベストプラクティス (AnyConnect)

https://community.cisco.com/t5/-/-/ta-p/4061565

ASA : ネットワーク構成別の設定例・テンプレート

https://community.cisco.com/t5/-/-/ta-p/3165722