Firepower Threat Defense (FTD) において、IP アドレスではなく FQDN に対しての通信制御を行いたい、という要件はよくあります。

この要件は、Access Control Policy (ACP) にて URL Filtering を使うことで実現可能です。

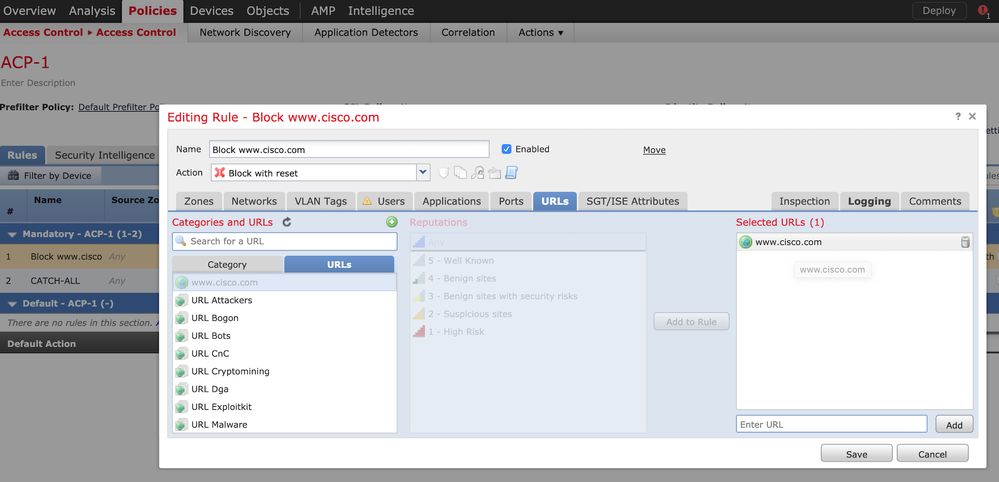

以下は、www.cisco.com へのアクセスを block with reset する場合の設定例です。

しかしながら、http および https にしか利用できません。

その他のアプリケーションにて FQDN �を指定して通信制御を行いたい場合には、Version 6.3.0 にてサポートされた FQDN Object �を登録し、ACP や Prefilter の Rule で利用することで、この要件は実現可能です。

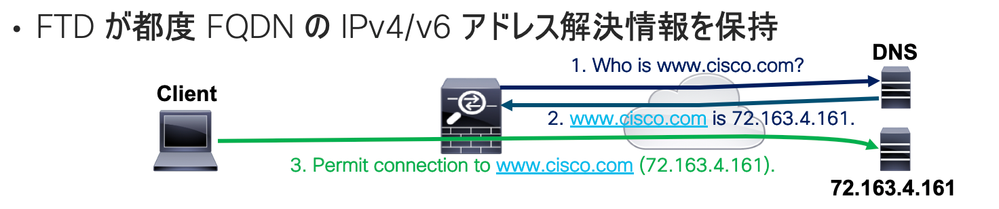

FTD 自身がその FQDN の名前解決を行い、得た IP アドレスを FTD がキャッシュし、その IP アドレスを包含した Rule として保持されます。

ACP での利用の場合には、Block することはもちろん、Allow にして Intrusion Policy や File Policy による IPS や AMP のセキュリティ対策を付与することができます。

Version 6.2.3 以前では FQDN Object を ACP や Prefilter で利用することはできません。

もしその要件が "止めるだけ (許可して IPS / AMP 適用、等は利用しない) " であれば、DNS Policy が利用できます。

設定例は以下の通りです。

まず、当該 FQDN を以下のように1行ずつ記載したテキストファイルをご準備ください。

www.cisco.com

ftp.cisco.com

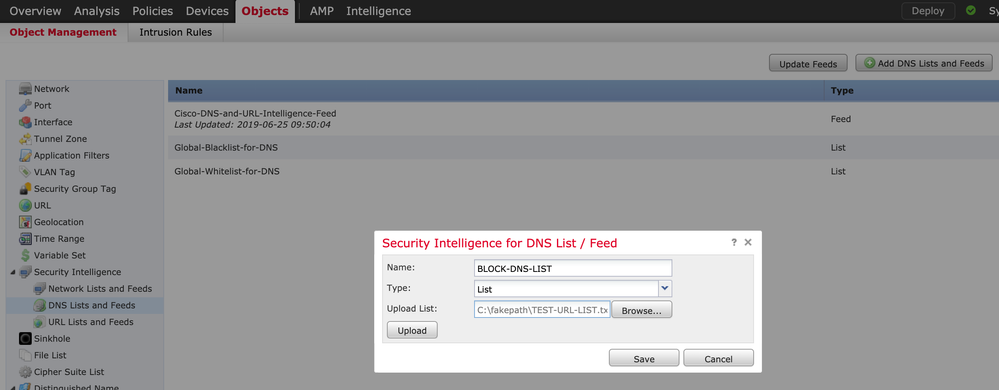

FMC にて Object --> Object Management --> Security Intelligence --> DNS Lists and Feeds と辿り、Add DNS Lists and Feeds をクリックして、先程作成したテキストファイルを読み込ませ、upload をクリックします。

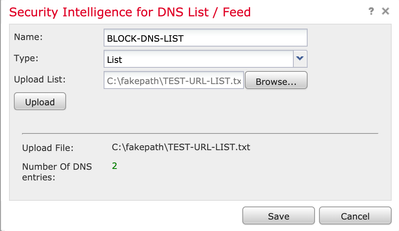

Upload が無事に完了すると以下のように読み込んだ内容を確認する画面が出てきます。問題なければ save してください。

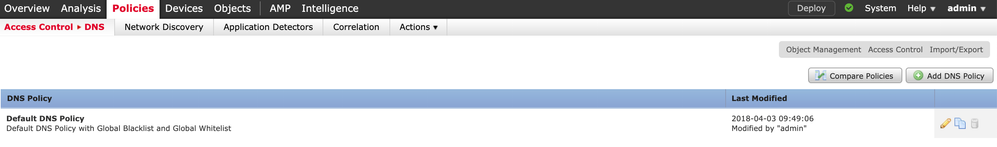

続いて、Policy --> DNS と辿り、現在利用している DNS ポリシーを編集します。何も過去に設定していなければ以下のように Default DNS Policy というポリシーが使われています。

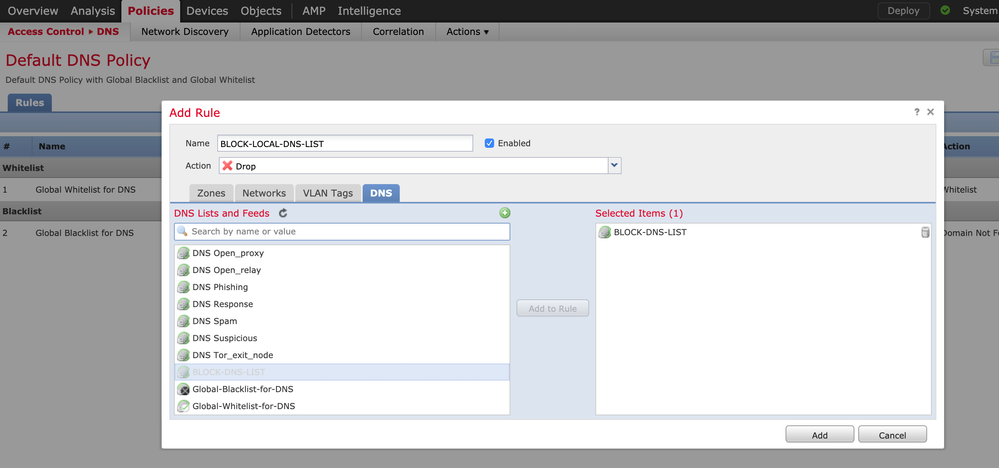

Add DNS Rule をクリックして、先程作成した DNS List を Blacklist として追加してください。Action は Drop や NX Domain が選択できます。

設定内容を確認し、問題なければ save --> deploy を実施してください。

この結果、DNS での名前解決の時点でブロックできるようになり、冒頭の要件を満たすことができます。

実際にクライアントで名前解決を試みてみると、先程読み込ませたリストに含まれる FQDN の名前解決はできません。

もちろんこれら以外の FDQN の名前解決は可能です。

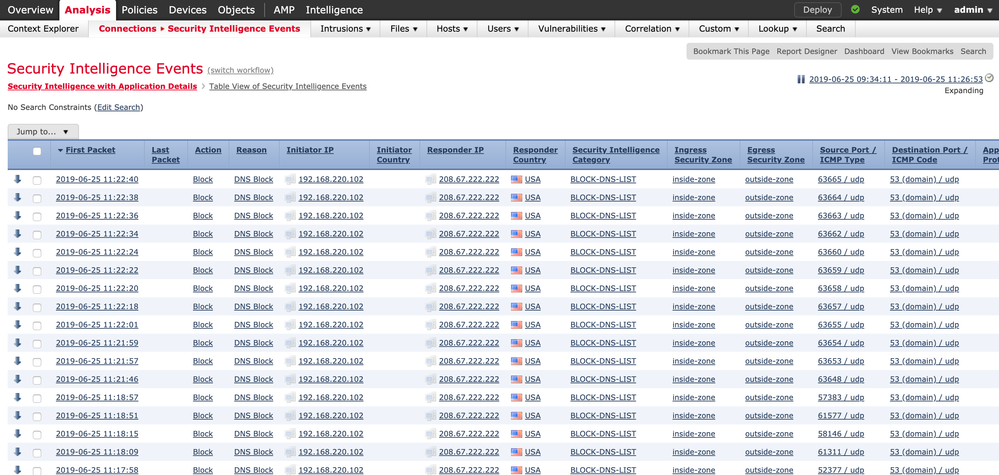

この名前解決のブロックは Security Intelligence (SI) の機能を利用しております。イベントは SI のところを参照してください。

参考情報

Firepower System / Firepower Threat Defense (FTD) トラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733

Cisco Secure Firewall (FTD) - how to ※FTD情報 まとめサイト

https://community.cisco.com/t5/-/-/ta-p/5024782