はじめに

ファイルレスマルウェアは、従来のマルウェアとは異なり、電子メールなどでシステムにダウンロードされることがないため、検出が最も困難なタイプのマルウェアの 1つです。ファイルレスマルウェアは、信頼できるアプリケーションを利用してメモリに隠れ、リモートでスクリプトを実行します。より脆弱なアプリケーションの1つは、Microsoft Windows Management Instrumentation(WMI)を利用した PowerShell です。PowerShell はネットワーク管理者によって広く使用されており、攻撃者はこの PowerShell を使用してネットワーク上で悪意のあるスクリプトを実行します。Stealthwatch ではホスト分類とカスタムセキュリティイベントを使用して、ネットワーク上の不正な PowerShell アクティビティを検出できます。

最小要件

Stealthwatch のシステム構成の最小要件は以下の通りです。

・ すべてのホスト間のトラフィックが可視化できるようにコア/ディストリビューション上でネットフローが有効であること

・ Stealthwatch バージョン 7.0 以降

許可されたユーザーの分類

認可されていない PowerShell ユーザーを検出する最初のステップは、認可されたユーザーを 1 つのホストグループに分類することです。この例では、ネットワーク管理者のみがネットワーク上でリモートで PowerShell を使用することを許可されています。

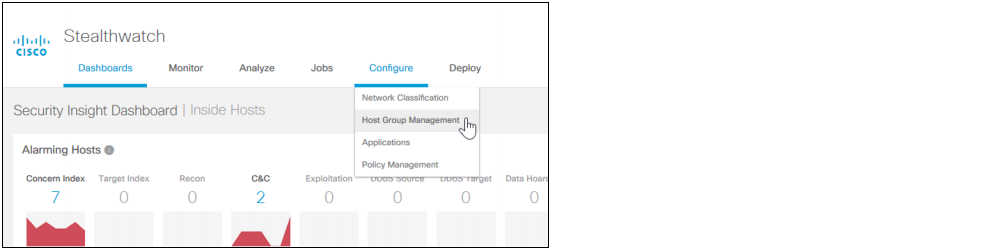

SMC Web ユーザインタフェースから、Configure をクリックし、Host Group Management を選択します。

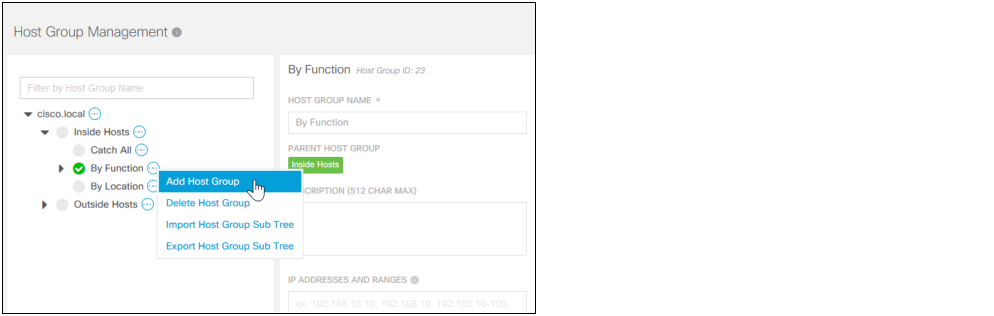

ホストグループの管理画面が表示されます。ここでは「Inside Hosts > By Function」でネットワーク管理者用のホストグループを作成します。By Function の横にある〇のアイコンをクリックし、「Add Host Group(ホストグループの追加)」を選択します。

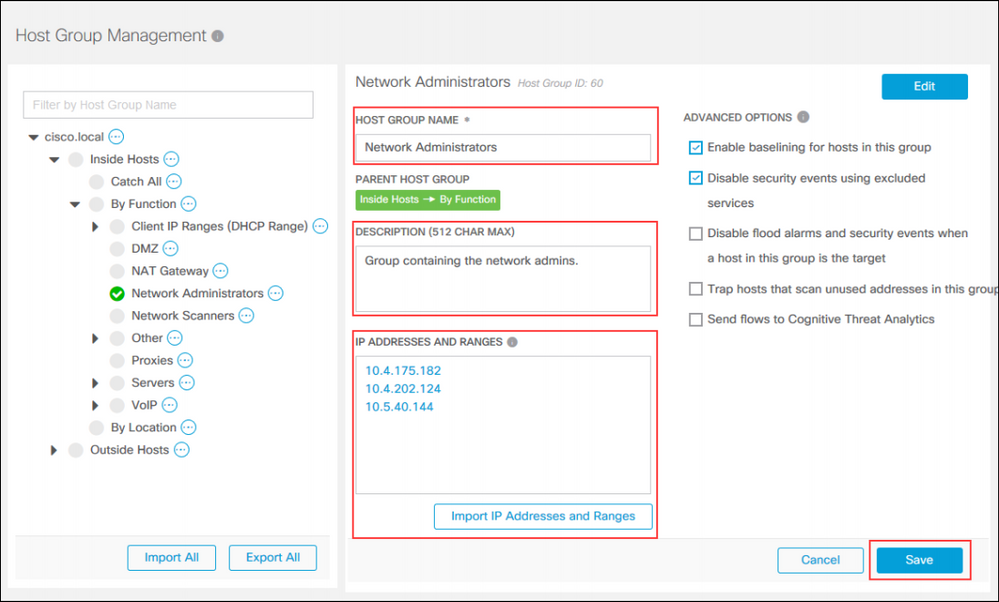

ホストグループに Network Administrators という名前を付け、説明(DESCRIPTION)を記載して、ネットワークの Network Administrators のホスト(IP address)を追加します。[Save(保存)] をクリックします。

新しいホストグループが追加されツリーに表示されました。

カスタムセキュリティイベントの作成

ここでは、リモート PowerShell の唯一の権限を持つユーザーであるネットワーク管理者を定義するホストグループを作成したので、ネットワーク上の不正な PowerShell アクティビティを警告するカスタムセキュリティイベントを作成してみましょう。デフォルトでは、PowerShell と WinRM は、HTTP にはポート/プロトコル 5985/TCP、HTTPS には 5986/TCP を使用します。これらのポートは変更可能なので、異なるポート/プロトコルを使用する場合は、カスタム セキュリティ イベントに必要な調整を行ってください。この例では、デフォルトのポート/プロトコルを使用します。

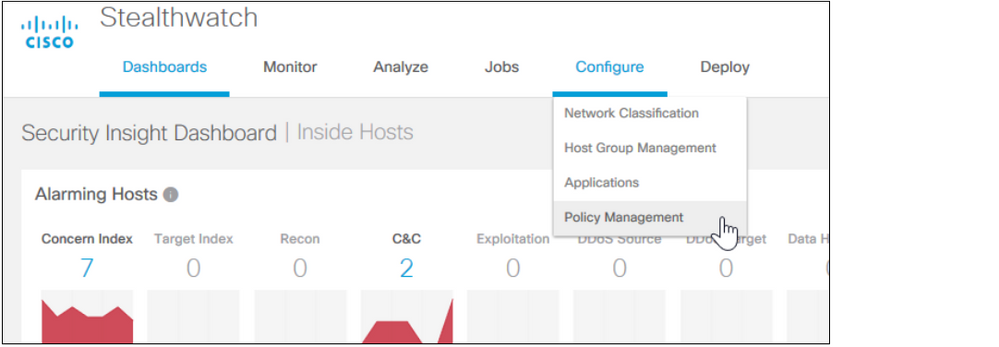

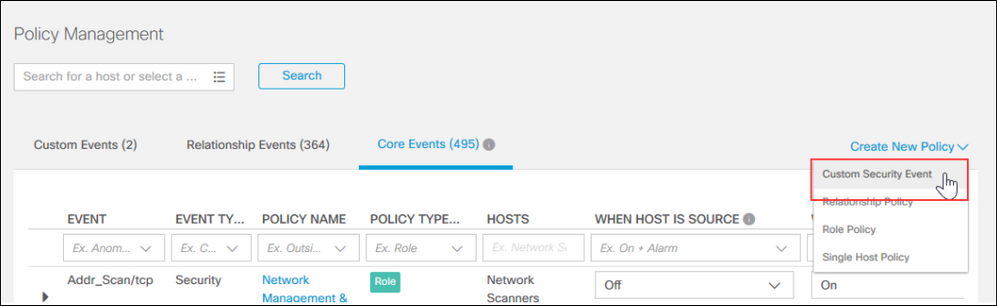

SMC Web UI から、[Configure(設定)]をクリックして、[Policy Management(ポリシー管理)]を選択します。

[Create New Policy(新規ポリシーの作成)] ドロップダウンをクリックし、[Custom Security Event(カスタムセキュリティイベント)] をクリックします。

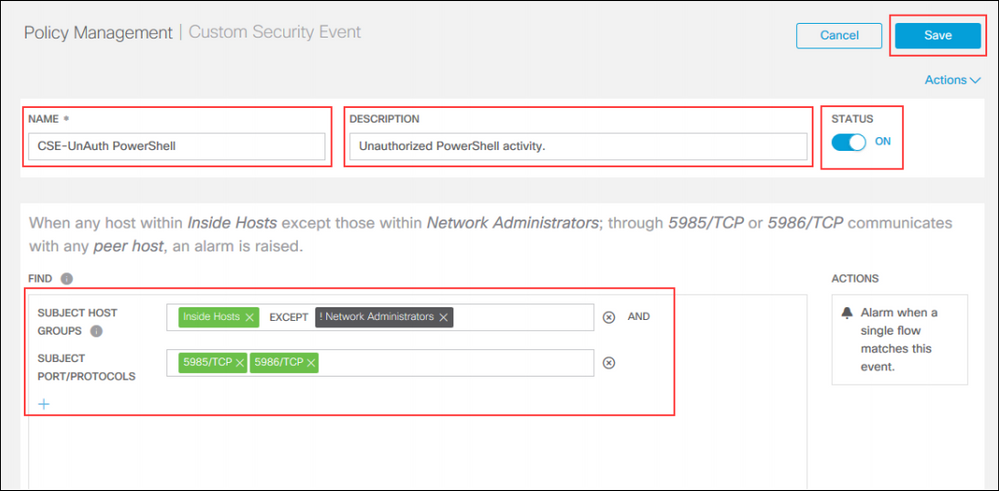

カスタムセキュリティイベントを次のように構成します。

NAME: CSE-UnAuth PowerShell

Subject Host Groups: Network Administrators 以外の Inside hosts

Subject Port/Protocol: 5985/tcp 5986/tcp

カスタムセキュリティイベントを on(STATUS をオン)にして、[Save(保存)] をクリックします。

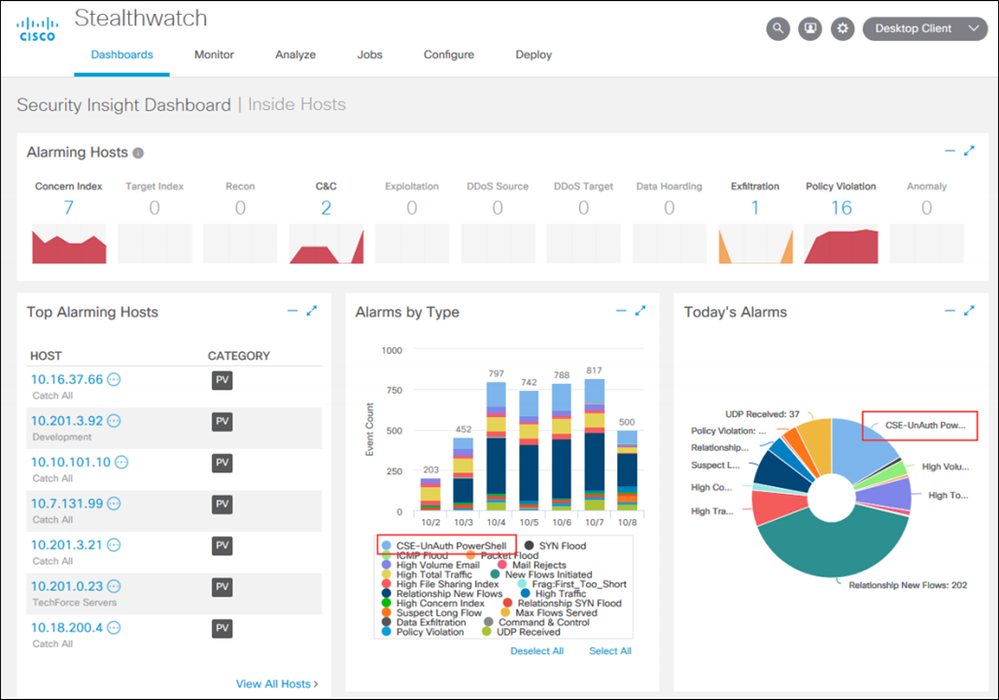

ネットワーク管理者ホストグループのメンバーではない社内ネットワーク内で、デフォルトの PowerShell ポート/プロトコルの組み合わせを使用しているホストは、イベントをトリガーし、セキュリティインサイトダッシュボードに表示されます。イベントをトリガーしたホストの詳細については、グラフをクリックして確認が可能です。

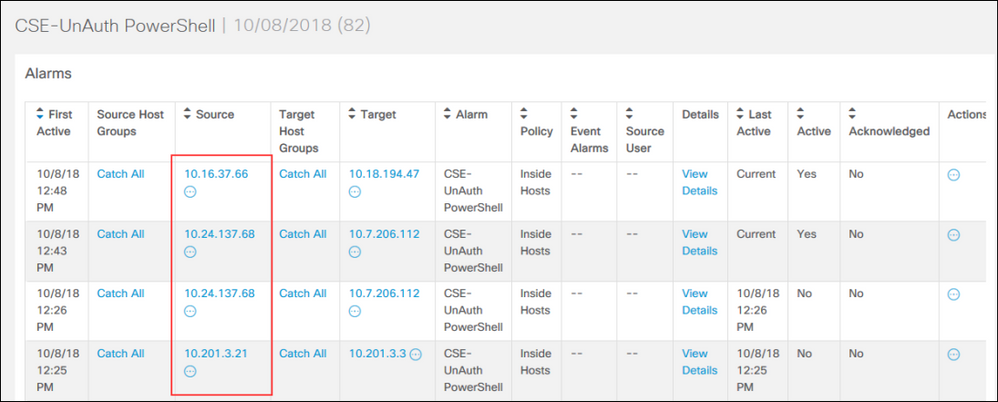

アラームのリストが表示されます。これらのホストは、ネットワークに侵入して PowerShell スクリプトを実行するために使用されている可能性があるため、調査する必要があります。

参考情報

本記事は、以下の英語の記事を翻訳したものとなります。

Detecting Fileless Malware – PowerShell Attacks