- Cisco Community

- シスコ コミュニティ

- ネットワークインフラストラクチャ

- [TKB] ネットワークインフラ ドキュメント

- route-map を使用した Static NAT の設定例

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2017-04-26

02:19 PM

- 最終編集日:

2019-09-06

03:39 PM

、編集者:

CiscoJapanModer

![]()

概要

NAT は、組織の IP ネットワークを外部から見たときに、実際に使用されているものとは異なる IP アドレス空間が使用されているように見せる機能です。

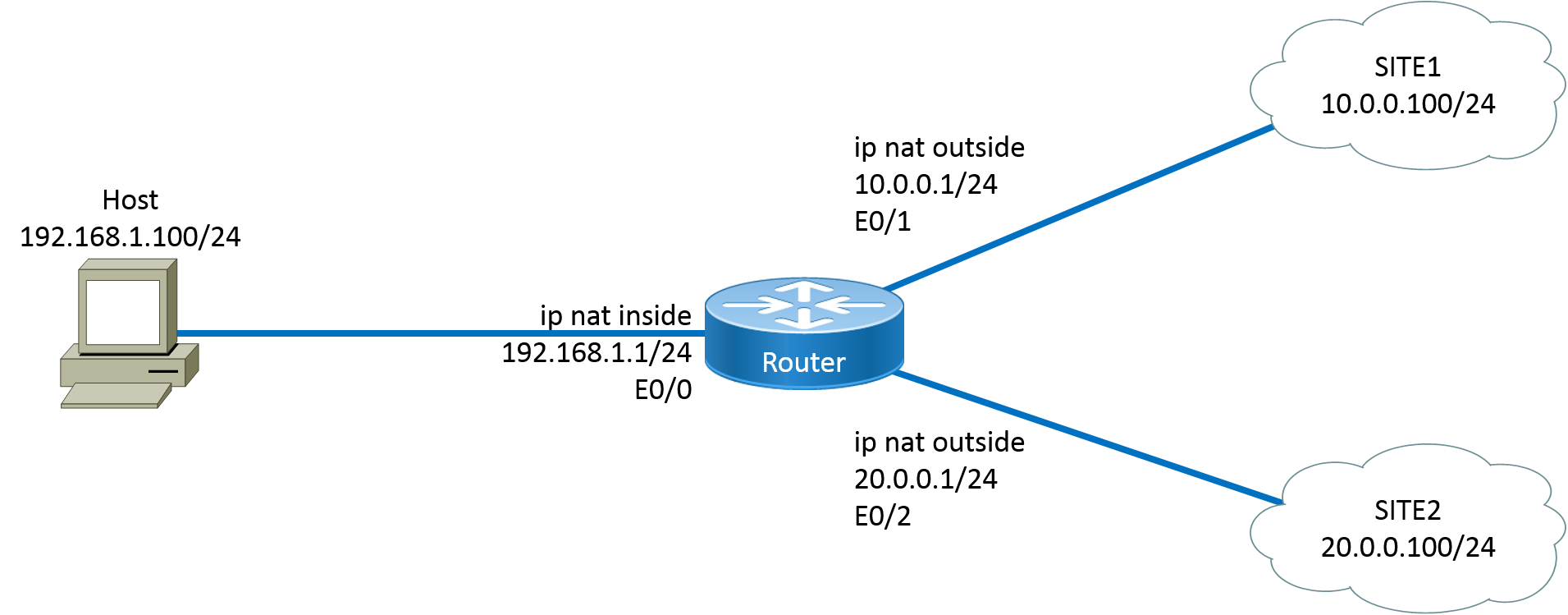

このドキュメントでは route-map を使用した Static NAT の設定例を示します。route-map を使用することで宛先ごとに異なる送信元アドレスに変換することが可能になります。

NAT の詳しい概要についてはこのドキュメントの最後にある「関連情報」の Link を参照してください。

なお、このドキュメントの内容は 15.6(3)M1 を使用して動作確認を行っています。

ネットワーク構成

Router の IOS version : 15.6(3)M1

設定例

Router

|

! |

設定の説明

|

ip nat inside |

インターフェースが inside network であることを指定します。

|

ip nat outside |

インターフェースが outside network であることを指定します。

|

access-list 101 permit ip 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255 |

source が 192.168.1.0/24 で dest が 10.0.0.0/24 の通信を access-list 101 として定義します。

|

access-list 102 permit ip 192.168.1.0 0.0.0.255 20.0.0.0 0.0.0.255 |

source が 192.168.1.0/24 で dest が 20.0.0.0/24 の通信を access-list 102 として定義します。

|

! |

access-list 101 に合致する通信(Host から SITE1 への通信)の nexthop を 10.0.0.100 に set します。

|

! |

access-list 102 に合致する通信(Host から SITE1 への通信)の nexthop を 20.0.0.100 に set します。

|

! |

NAT 変換する inside local address と inside global address を定義し、route-map を関連付けます。

inside 側から outside 側へ通過する際に、パケットが route-map に合致した場合、パケットの source address が <inside local address> から <inside global address> に変換されます。また、outside 側から inside 側へ通過する際に、パケットの destination address が <inside global address> から <inside local address> に変換されます。outside 側から inside 側へ通過する際には route-map の確認は行われません。

動作確認

各種コマンドで NAT 変換が正常に行われているか確認します。

NAT 変換前の show ip nat translations

|

Router#show ip nat translations |

上記のように simple translation entry のみが作成されています。

*inside or outside に対応した local/global address entry のみが作成されているものを simple translation entry と呼びます。今回は ip nat inside source static の設定を行っているため、Inside global/Inside local のみの simple translation entry が作成されます。

simple translation entry がある場合、outside 側から発生した通信についても NAT 変換を行うことが可能です。

show ip route

|

Router#show ip route Gateway of last resort is not set 10.0.0.0/8 is variably subnetted, 3 subnets, 2 masks Router# |

上記のように inside global address(10.0.0.99 と 20.0.0.99) が local route としてルーティングテーブルに載ります。

show ip aliases

|

Router#show ip aliases |

inside global address(10.0.0.99 と 20.0.0.99) の ip alias が作成されます。

inside global address(10.0.0.99 と 20.0.0.99) の ip alias が作成されると、inside global address(10.0.0.99 と 20.0.0.99) と ip nat outside が設定されている interface の IP address が同じサブネットの場合に inside global address(10.0.0.99 と 20.0.0.99)の ARP request に Router が応答します。

NAT 変換中の debug ip nat の出力

|

Host -> SITE1 |

NAT 変換の様子を確認するため Router にて debug ip nat を有効にした状態で Host(192.168.1.100)から SITE1(10.0.0.100) と SITE2(20.0.0.100)へ ping を行い、NAT 変換が行われていることを確認します。

*debug を使用する場合は CPU の使用率が高騰する恐れがあるのでご注意ください。

ping を行うと上記のように inside から outside へ通過する際に、SITE1 宛ての通信は source が 192.168.1.100 から 10.0.0.99 に変換され、SITE2 宛ての通信は source が 192.168.1.100 から 20.0.0.99 に変換されます。

また、outside から inside に通過する際にパケットの destination が 10.0.0.99 or 20.0.0.99 から 192.168.1.100 に変換されます。

NAT 変換直後の show ip nat translations

|

Router#show ip nat translations |

simple translation entry に加え、fully extended translation entry が作成されます。

*Inside global, Inside local, Outside local, Outside global の IP address と port 番号が全て記載されたものを fully extended translation entry と呼びます。

simple translation entry がある場合、outside 側から発生した通信についても NAT 変換を行うことが可能です。

トラブルシューティング

以下のLink を参照してください。

関連情報

- Cisco Network Address Translation(NAT; ネットワーク アドレス変換)に関する FAQ

- Cisco IOS IP アドレッシング サービス コンフィギュ レーション ガイド

- IP アドレス節約のための NAT 設定

- ネットワーク アドレス変換の設定:スタートアップ ガイド

- IP Addressing: NAT Configuration Guide, Cisco IOS Release 15M&T

Chapter: Configuring NAT for IP Address Conservation - ルータ (IOS / IOS-XE): 設定例

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます