1. はじめに

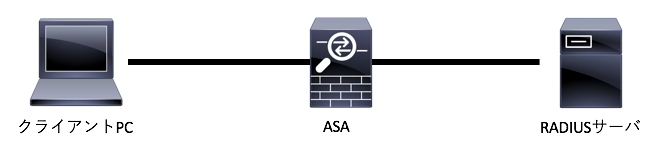

本ドキュメントはCisco ASA へのログインの際の認証にRADIUSサーバを利用する方法と、その設定例や事例、注意点について紹介します。

なお、本ドキュメントで紹介する設定は最低限の設定となります。

2. ASAの設定

ASAに、認証に利用するRADIUSサーバの情報を設定します。下記は設定例となります。

※CLIコマンドの詳細については、Cisco ASA シリーズ コマンド リファレンス A ~ H コマンドを参照下さい。

2-1. CLI 設定例

※ 本例では <server_group> を "ISE-RADIUS" として定義しています

aaa-server ISE-RADIUS protocol radius

aaa-server ISE-RADIUS (management) host 10.0.0.100

key <Radiusサーバとのsecret key>

authentication-port 1812

accounting-port 1813

aaa authentication ssh console LOCAL

aaa authentication telnet console ISE-RADIUS Local

上記では、ssh接続ではローカル データベース、telnet接続ではRADIUSで認証するように設定しています。

2-2. 注意点

aaa authentication コマンドに LOCAL キーワードを付けなかった場合、

RADIUSサーバへの疎通性がなくなると機器へログインできなくなります。

そのため、RADIUSサーバ障害時のバックアップとしてLOCAL データベース利用されたい場合は、 aaa authentication コマンド には LOCAL キーワード を付けることをご検討下さい。

[例]

aaa authentication telnet console ISE-RADIUS LOCAL

なお、デフォルトではenable,sshは3回認証に失敗するとアクセスが拒否されます。

RADIUSサーバへの疎通性がない場合、LOCAL データベースでの認証が行われます。その際、ASAのプロンプトではどの認証方式が使用されているか分かりません。

そのため、LOCAL データベースではRADIUSサーバ側と同じユーザ名およびパスワードを設定する等をご検討下さい。

3. 確認コマンド

3-1.test aaa-server authentication コマンド

"test aaa-server authentication" コマンドを使い、RADIUSサーバと通信して認証が成功するか確認します。

<実行例>

ASA# test aaa-server authentication ISE-RADIUS username test password Password123

Server IP Address or name: 10.0.0.100

INFO: Attempting Authentication test to IP address <10.0.0.100> (timeout: 12 seconds)

INFO: Authentication Successful

ASA#

"Authentication Successful" と表示されればRADIUSでの認証が成功していることが確認できます。

3-2. show aaa-server protocol radius コマンド

"show aaa-server protocol radius" コマンドから、RADIUSの認証結果を確認できます。

<実行例>

ASA# show aaa-server protocol radius

Server Group: ISE-RADIUS

Server Protocol: radius

Server Address: 10.0.0.100

Server port: 1812(authentication), 1813(accounting)

Server status: ACTIVE, Last transaction at 17:06:16 UTC Wed Dec 13 2017

Number of pending requests 0

Average round trip time 214ms

Number of authentication requests 28

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 8

Number of rejects 0

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

4.事例紹介

ケース1 :

ASAの全ての認証(telnet,ssh,console,https(ASDM) ) ,特権 EXEC モード(enable) )にRADIUSを利用したい

ASAの全ての認証でRADIUSを利用したい場合は、下記全てのコマンドを有効にします。

aaa authentication telnet console <server_group> LOCAL

aaa authentication http console <server_group> LOCAL

aaa authentication serial console <server_group> LOCAL

aaa authentication ssh console <server_group> LOCAL

aaa authentication enable console <server_group> LOCAL

ケース2 :

ASAへのログイン(telnet,ssh,console,https(ASDM) )はRADIUS認証、特権 EXEC モード(enable)にアクセスする場合はLocal の enable password を利用したい

ASAのログインはRADIUS認証、特権 EXEC モード(enable)へのアクセスはローカルenable passwordを利用したい場合は、下記のように設定します。

aaa authentication telnet console <server_group> LOCAL

aaa authentication http console <server_group> LOCAL

aaa authentication serial console <server_group> LOCAL

aaa authentication ssh console <server_group> LOCAL

以下の設定を行わない場合、 特権 EXEC モード(enable)へのアクセスには、ASA に設定された enable password が利用されます。

aaa authentication enable console <server_group> LOCAL

5. 参考