1.初めに

本事例はASAとISEにてTACACS+ を利用時、特権モードに移行できない という事例についてご紹介します。

* 本事例はASA 9.8 , ISE2.2 を利用し動作を確認しています

なお、ISE での設定例・方法については下記URL等を参照下さい。

<Configuration Examples and TechNotes>

ISE 2.0: ASA CLI TACACS+ Authentication and Command Authorization Configuration Example

2.ASA の TACACS+ 設定例

下記はASAのTACACS+ の設定例になります。

aaa-server GROUP_ISE protocol tacacs+

aaa-server GROUP_ISE (management) host 1.156.0.221

key *****

aaa authentication ssh console LOCAL

aaa authentication enable console GROUP_ISE LOCAL

aaa authentication serial console GROUP_ISE LOCAL

aaa authorization command GROUP_ISE LOCAL

aaa accounting serial console GROUP_ISE

aaa accounting ssh console GROUP_ISE

aaa authorization exec authentication-server auto-enable

*上記設定例では、"aaa authorization exec authentication-server auto-enable" コマンドが設定されているため、SSH接続後 自動的に特権モードへ移行されます。

ASAのコマンドについては下記URL等を参照下さい。

<コマンドリファレンス>

Cisco ASA シリーズ コマンド リファレンス、A ~ H コマンド

<シスココミュニティ>

ASA: aaa authorization exec authentication-server auto-enable 機能

3.原因

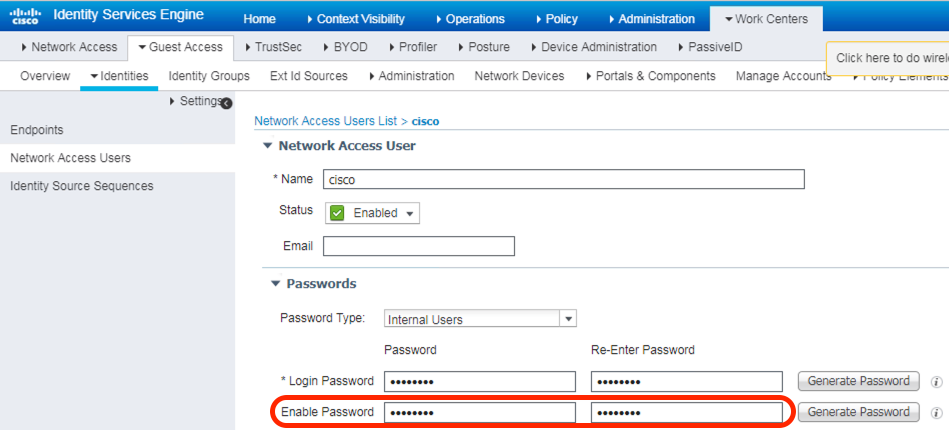

ISEではTACACS+ を利用する場合、Login passwordとEnable password を区別するために Network Access Users にて、それぞれ設定する必要があります。

ASAにて特権モードへの移行に認証を行う設定されている場合は、上記 "Enable password" を設定されないと特権モードへ移行できないことが考えられるため、一度設定をご確認下さい。

4.トラブルシューティング

ISE GUI画面、 Operations > TACACS > Live Logs ページ から認証ログが確認できます。

認証に失敗(Fail)したLogの "Details" を確認することで、ISE上でどのようなプロセスを経て認証が失敗しているか等、詳細な情報を確認することが出来ます。

*詳細は下記URLを参照下さい。

<シスココミュニティ>

ISE2.x: 認証レポート(Live logs)の利用について

Japan TACへお問い合わせの際は、上記スクリーンキャプチャを取得・upload頂けますと調査に有力な手がかりとなりますのでご協力頂けますと幸いです。

5.参考

<シスココミュニティ>

ISE Device Administration (TACACS+)