Seguridad capa 2 para IPv6: RA Guard

Objetivo

- Comprender el mecanismo de protección contra mensajes RA de fuentes no confiables

El mecanismo de protección contra mensajes RA de fuentes no confiables también conocido como RA Guard es utilizado para ayudar a los Host a recibir únicamente mensajes RA de fuentes confiables

Los Host seleccionan automáticamente un RA n importa de dónde proviene, pero presenta un riesgo de seguridad ya que cualquier dispositivo puede enviar anuncios RA y los Host lo aceptarán con gusto. Un atacante puede enviar anuncios de RA para redirigir el tráfico, o puede enviar tantos RA que provoque un ataque Deny Of Service (DOS).

ipv6 nd raguard attach-policy determina el role de un puerto en el Switch, los Router pueden ser de Host y de Router, el Switch aceptara mensajes RA únicamente de los puertos que fueron definidos con el role de Router, si se recibe un mensaje RA en un puerto definido con el role de Host entonces el Switch lo descartara.

A continuación, los comandos utilizados para la configuración de RA Guard

Tabla 1 comandos de configuración de RA Guard

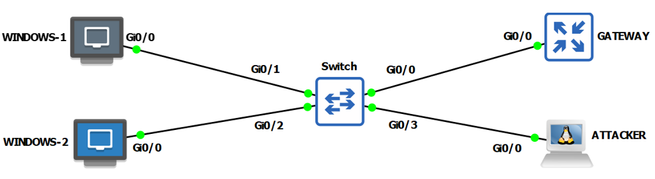

A continuación, la topología utiliza para la implementación de RA Guard

Figura 1 topología para la implementación de RA Guard

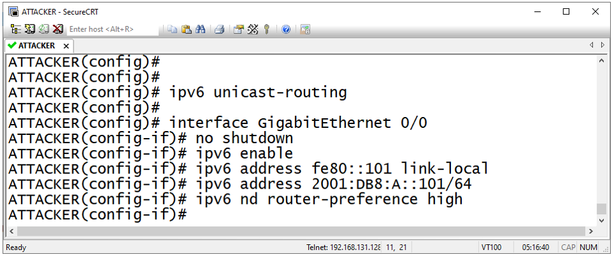

En la siguiente figura numero 2 podemos ver la configuración del equipo llamado ATTACKER el cual es un Router representado como un Host, el propósito es habilitar la interfaz E0/0 y configurar una dirección IPv6 en el mismo segmente de red para que genere mensajes RA hacia el Siwtch

Figura 2 topología para la implementación de RA Guard

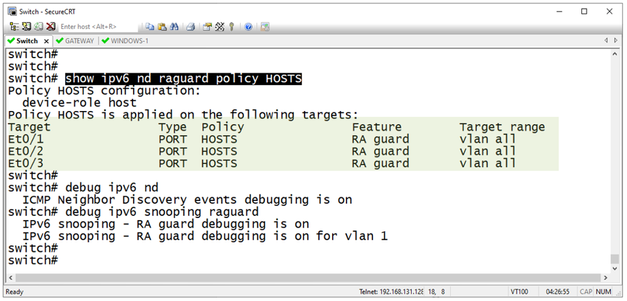

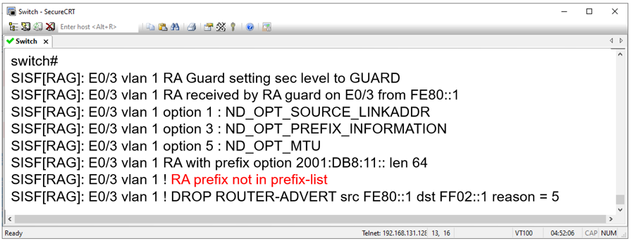

Podemos visualizar el role de los puertos por cada política con el comando show ipv6 nd raguard policy en el Switch de acceso, también podemos activar la visualización de la ejecución de políticas por medio un de comando debug ipv6 nd y debug ipv6 snooping raguard

Figura 3 verificación de RA Guard

A continuación, se configurar el equipo ATTACKER representado por un Router para el envío de mensajes RA hacia el Switch

Figura 4 configuración de equipo ATTACKER

Figura 5 salida del comando debug ipv6 nd

En la figura 5 podemos observar como el Switch rechaza el mensaje RA recibido en la interfaz Ethernet 0/3 por el role definido en el puerto según la configuración de la política de RA Guard

Figura 6 salida del comando show ipv6 snooping couters

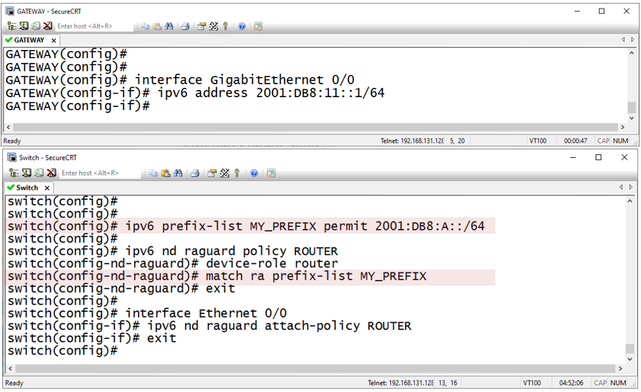

La política de creada en el Switch para las interfaces donde tenemos conectado un Router puede mejorarse y especificar si quiero permitir un RA para un prefijo especifico o no, mejorando la seguridad, en la siguiente figura se configura un puerto del Switch para recibir únicamente RA de un prefijo especifica si se recibe un RA de otro prefijo aun que la interfaz este definida con el role de Router será rechazada por el Switch

Figura 7 configuración de role de Router con prefix-list

Figura 8 verificación de role de Router con prefix-list