- Cisco Community

- Comunidad de Cisco

- Seguridad

- Discusiones Seguridad

- Firewall ASA, 2 tuneles identicos cambiando solo el Peer?

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

12-13-2012 06:40 AM - editado 03-21-2019 06:12 PM

Saludo!

Es posible es Firewall ASA 5520, Crear 2 tuneles identicos (Para conexion VPN Site-to-Site) y unicamente cambiar sur Peer Remotos?

Hemos creado 2 tuneles iguales y cambiamos el peer remoto, pero a la hora de establecer la conexion por el segundo tunel no funciona.

Sale un error de configuracion.

Sugerencias o comentarios.

¡Resuelto! Ir a solución.

- Etiquetas:

-

Otros temas de Seguridad

Soluciones aceptadas

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 12-17-2012 02:50 PM

Hola Lucas:

De acuerdo con tu explicación, lo que entiendo es que ambos túneles manejarían el mismo tráfico interesante además de las políticas de fase 1 y 2 con el remote peer siendo la única información distinta para cada instancia del túnel, ¿es correcto? Si es así, uno de los túneles no funcionaría. La razón es que la base de datos de las asociaciones de seguridad (SA) relaciona el tráfico interesante con una pareja de índices de parámetros de seguridad (SPI) de manera única. No podríamos tener dos parejas de SPI's para el mismo tráfico aunque el peer fuera diferente. Necesitarías aplicar una regla de NAT a uno de los dos túneles para que el tráfico interesante fuera diferente y entonces sí funcionaría el segundo túnel.

Saludos,

Rick.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 12-13-2012 09:01 AM

Hola Lucas,

Claro que si, Ambos pueden utilizar el mismo crypto ipsec transform set y de igual manera las politicas de Isakmp.

Vas a tener que crear un tunnel-group y crypto map para cada uno de ellos ( haciendo referencia a la Ip de cada uno y la respectiva lista de accesso que hace referencia al trafico a encriptar)

Aparte de eso estarias listo,

Saludos

Julio

Recuerda calificar cada respuesta

Senior Network Security and Core Specialist

CCIE #42930, 2xCCNP, JNCIP-SEC

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 12-17-2012 02:50 PM

Hola Lucas:

De acuerdo con tu explicación, lo que entiendo es que ambos túneles manejarían el mismo tráfico interesante además de las políticas de fase 1 y 2 con el remote peer siendo la única información distinta para cada instancia del túnel, ¿es correcto? Si es así, uno de los túneles no funcionaría. La razón es que la base de datos de las asociaciones de seguridad (SA) relaciona el tráfico interesante con una pareja de índices de parámetros de seguridad (SPI) de manera única. No podríamos tener dos parejas de SPI's para el mismo tráfico aunque el peer fuera diferente. Necesitarías aplicar una regla de NAT a uno de los dos túneles para que el tráfico interesante fuera diferente y entonces sí funcionaría el segundo túnel.

Saludos,

Rick.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-26-2016 04:28 PM

Hola Ricardo:

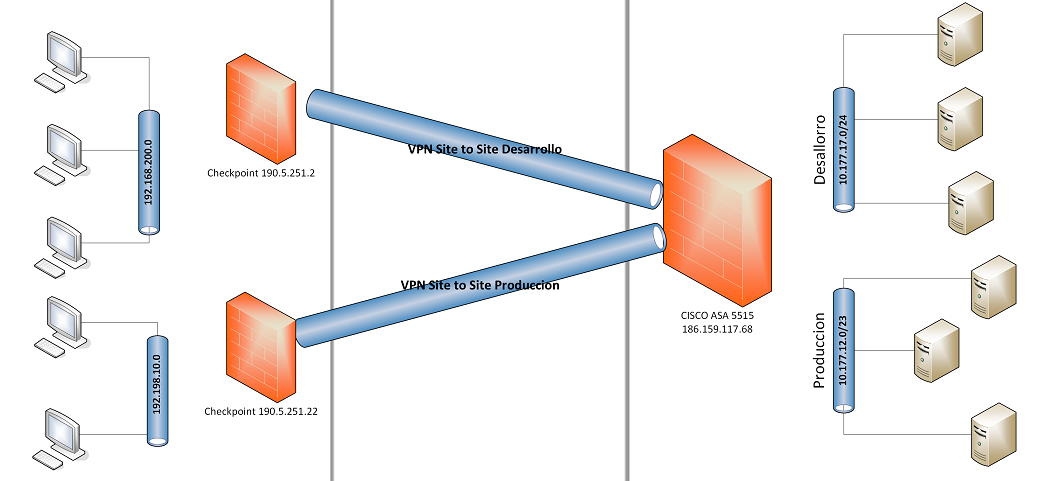

Tengo el siguiente escenario y quisiera me ayudaras a resolverlo de la mejor manera

El ASA 5515 solo tiene una interfaz Outsite con su IP publica, y requerimos entregar diferentes ip publica para que hagan las VPN esto porque no puedo mezclar los ambientes de desarrollo con produccion.

Es posible realizar esto? tengo un pool de 30 IP publicas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-26-2016 05:02 PM

Hola Alan:

No es posible hacer esto con una sola interfaz, ya que cada crypto map solo se relaciona directamente con la interfaz y la IP principal configurada, entonces aunque tuvieras un router con IP's secundarias, tampoco sería posible hacer esto. Se me ocurren otras dos opciones que podrías intentar en este caso:

* Utilizar subinterfaces en el ASA. Esto requeriría que conectaras el ASA al puerto trunk de un switch y hacer subnetting de tu rango de IP's para poder enrutar desde dos interfaces "diferentes" en redes diferentes. Pero requerirías tener control sobre el ruteo y switch en donde conectes el ASA.

* Puedes hacer un NAT estático en el ASA y asignarle a otro equipo una IP pública distinta a través de esta configuración. De esta manera, es el segundo equipo atrás del ASA el que establecería el túnel. Tendrías un túnel creado por el ASA con su IP pública y un segundo equipo estableciendo un segundo túnel que es traducido a través de NAT por el ASA. Por supuesto, tendrías que permitir que ISAKMP, NAT-T (dependiendo de la negociación del Checkpoint) y ESP en el access-list del ASA para dejar pasar el tráfico encriptado hasta el VPN peer interno.

Saludos.

Rick.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-26-2016 05:24 PM

Hola Ricardo,

Con las 2 opciones que me brindas le podría entregar 2 IP Publicas distintas para que realicen el VPN?

Para la segunda opción que creo que es la que es mas fácil, me corriges si me equivoco.

- Seria en el NAT rules crear un NAT estático ip publica hacia otro equipo(este otro equipo cual tendría que ser)

- El ISAKMP seria agregarlo a la access-list de la interfaz outside o inside?

Disculpa que pregunte tanto y quizás algunas cosas que sean obvias pero tengo muy poco tiempo de trabajar con este tipo de equipos y me urge solucionar este problema.

Saludos,

Alan

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-27-2016 08:59 AM

Hola Alan:

Sí, con cualquiera de las dos opciones podrías usar dos IP's distintas para dos túneles diferentes. Como bien mencionas, la segunda opción es la más sencilla, pero requieres de otro equipo capaz de establecer una VPN, puede ser un router o un firewall y en el ASA lo que tendrías que hacer es hacer un NAT estático con el que traduces una de las IP's públicas que tienes disponibles para la IP interna de este segundo equipo. Sobre el access-list depende de tu diseño y si es que tienes una en la interfaz inside, si no tienes ningún access-group en la inside, solo sería en la outside porque tienes que dejar pasar el tráfico encriptado a través del firewall y hasta el equipo que va a terminar tu segunda VPN.

Saludos,

Rick.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-27-2016 10:54 AM

Hola Ricardo:

De alguna forma se puede realizar sin tener que utilizar otro equipo adicional?

Saludos,

Allan

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-27-2016 01:00 PM

Hola Alan:

La verdad solo se me ocurre la otra opción que te mencioné. El problema es que se requieren o dos interfaces diferentes o dos equipos diferentes para formar dos túneles con dos IP's distintas.

Saludos,

Ricardo.

Descubra y salve sus notas favoritas. Vuelva a encontrar las respuestas de los expertos, guías paso a paso, temas recientes y mucho más.

¿Es nuevo por aquí? Empiece con estos tips. Cómo usar la comunidad Guía para nuevos miembros

Navegue y encuentre contenido personalizado de la comunidad