- Cisco Community

- Comunidad de Cisco

- Seguridad

- Discusiones Seguridad

- Re: Foro Global de Seguridad para ASA y FTD - AMA

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

Foro Global de Seguridad para ASA y FTD - AMA

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el

01-13-2021

09:39 PM

- fecha de última edición

01-13-2021

09:59 PM

por

Hilda Arteaga

![]()

-Este tipo de evento era formalmente conocido como Pregunte al Experto-

En este evento podrá preguntar y clarificar sus dudas acerca de Cisco Adaptive Security Appliance (ASA) y Firepower Threat Defense (FTD), desde sus productos, administración, instalación, configuración y uso, hasta su integración con otros dispositivos en sus red. Conozca más de las mejores prácticas para sacar el mayor provecho de los settings del firewall avanzado, así como las mejores prácticas para solucionar problemas comunes.

El foro también funciona como una introducción para aquellos que no han utilizado las soluciones anteriormente o que cuentan con poco tiempo de utilizarle.

Berenice Guerra Martinez es una Technical Consulting Engineer en el equipo Global de Asistencia Técnica de Cisco (TAC) para el equipo de Security - Next Generation Firewall (NGFW). Se especializa en la configuración y mejores prácticas de Threat Detection, ASA y Firepower, y en las integraciones de Firepower. Berenice es egresada de la licenciatura de ingeniería electrónica con una especialización en cybersecurity y es una técnica en telecomunicaciones. Cuenta con distintas certificaciones de Cisco, CCNA, CyberOps Associate y DevNet Associate.

Berenice Guerra Martinez es una Technical Consulting Engineer en el equipo Global de Asistencia Técnica de Cisco (TAC) para el equipo de Security - Next Generation Firewall (NGFW). Se especializa en la configuración y mejores prácticas de Threat Detection, ASA y Firepower, y en las integraciones de Firepower. Berenice es egresada de la licenciatura de ingeniería electrónica con una especialización en cybersecurity y es una técnica en telecomunicaciones. Cuenta con distintas certificaciones de Cisco, CCNA, CyberOps Associate y DevNet Associate. Namit Agarwal es un Technical Marketing Engineer en el grupo de seguridad de Cisco. Se encuentra basado en Toronto, Canadá. Trabaja de cerca con el equipo de gestión de las plataformas de productos y liderea compromisos de habilitación técnica. Se unió a Cisco en el 2009 y desde entonces ha estado en distintas posiciones, trabajando más recientemente como un Technical Leader en el equipo de seguridad de Cisco CX en Bangalore, India. En ese rol, trabajo en escalaciones, en el liderazgo de iniciativas de capacidad de servicio para mejorar el producto, y en impulso de compromisos con los equipos de ventas de NGFW. Namit cuenta con un CCIE #54979 en Seguridad y tiene experiencia con múltiples soluciones de seguridad de Cisco como, Firewalls de Cisco, IPS, VPN, y Cloud Security.

Namit Agarwal es un Technical Marketing Engineer en el grupo de seguridad de Cisco. Se encuentra basado en Toronto, Canadá. Trabaja de cerca con el equipo de gestión de las plataformas de productos y liderea compromisos de habilitación técnica. Se unió a Cisco en el 2009 y desde entonces ha estado en distintas posiciones, trabajando más recientemente como un Technical Leader en el equipo de seguridad de Cisco CX en Bangalore, India. En ese rol, trabajo en escalaciones, en el liderazgo de iniciativas de capacidad de servicio para mejorar el producto, y en impulso de compromisos con los equipos de ventas de NGFW. Namit cuenta con un CCIE #54979 en Seguridad y tiene experiencia con múltiples soluciones de seguridad de Cisco como, Firewalls de Cisco, IPS, VPN, y Cloud Security. Ilkin Gasimov es un Technical Consulting Engineer en el TAC Global de cisco para el equipo de Security - NGFW. Se unió al equipo del Tac en 2017 y desde entonces se ha enfocado en el soporte de las plataformas Cisco NGFW y en la colaboración con las unidades de negocio de Cisco para las mejoras en la calidad de los productos NGFW. También ha impartido sesiones de troubleshooting a clientes y partners. Anterior a Cisco, ha trabajado con equipos y firewalls ASA de Cisco en entornos de redes y empresariales.

Ilkin Gasimov es un Technical Consulting Engineer en el TAC Global de cisco para el equipo de Security - NGFW. Se unió al equipo del Tac en 2017 y desde entonces se ha enfocado en el soporte de las plataformas Cisco NGFW y en la colaboración con las unidades de negocio de Cisco para las mejoras en la calidad de los productos NGFW. También ha impartido sesiones de troubleshooting a clientes y partners. Anterior a Cisco, ha trabajado con equipos y firewalls ASA de Cisco en entornos de redes y empresariales.

Para mayor información, viste la categoría de Seguridad.

** ¡Los puntos de utilidad fomentan la participación! **

Por favor asegúrese de dar uno a las respuestas a sus preguntas.

- Adaptive Security appliance

- AMA

- asa

- ask me anything

- Berenice Guerra Martinez

- ccie

- ccnp

- CCNP SECURITY

- ciberseguridad

- Cisco Adaptive Security Appliace

- Cisco ASA

- Cisco Firewalls

- Cisco TAC. Security CX

- config

- configuraciones

- cybersecurity

- DevNet associate

- escalaciones seguridad

- evento foro

- firepower

- FirePOWER Threat Defense

- firewall

- foro

- foro AMA

- Ilkin Gasimov

- integraciones FTD

- integración seguridad

- ips

- mejores prácticas

- Namit Argawal

- Next Generation Firewall

- ngfw

- pregunte al experto

- Ricardo Gutierrez Gonzalez

- seguridad

- troubleshooting

- vpn

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 01-22-2021 06:40 PM

Buenas noches,

La prueba de velocidad Speed test o cualquier prueba de velocidad de terceros ¿es una buena medida para probar la velocidad de dispositivos Firepower?

Gracias

Nota: Esta pregunta es una traducción de una publicación creada originalmente en francés por ADC . Ha sido traducido por Cisco Community para compartir la consulta y su solución en diferentes idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 01-25-2021 11:11 AM

>La prueba de velocidad Speed test o cualquier prueba de velocidad de terceros ¿es una buena medida para probar la velocidad de dispositivos Firepower?

Cuando se realiza una prueba en cualquier sitio web de prueba de velocidad o test speed, así como con cualquier otra herramienta de medición de ancho de banda como iperf, se genera un gran flujo de TCP de flujo único. Este gran tipo de flujo de TCP se denomina flujo elefante. Un Elephant Flow es una conexión de red de sesión única, de ejecución relativamente larga, y que consume una gran cantidad (desproporcionada) de ancho de banda. Este tipo de flujo se asigna a una instancia de Snort, por lo tanto, el resultado de la prueba muestra el rendimiento de una instancia de snort única, y no así la clasificación de rendimiento total del dispositivo.

Una buena opción será una transferencia FTP a través del firewall.

También pueden utilizar esta herramienta para estimar el rendimiento de sus dispositivos firepower

https://ngfwpe.cisco.com/

Ilkin

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 01-22-2021 06:43 PM

¿Puede la política de malware de Firepower tener algún efecto en los archivos enviados por el software de mensajería instantánea? (Telegram, Whatsapp, etc.)

Nota: Esta pregunta es una traducción de una publicación creada originalmente en inglés por wangyonggang2015 . Ha sido traducido por Cisco Community para compartir la consulta y su solución en diferentes idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 01-25-2021 11:25 AM

>¿Puede la política de malware de Firepower tener algún efecto en los archivos enviados por el software de mensajería instantánea? (Telegram, Whatsapp, etc.)

La política de archivos puede detectar e inspeccionar archivos transmitidos a través de FTP, HTTP, SMTP, IMAP, POP3 y NetBIOS-ssn (SMB). Cualquiera, según el valor predeterminado, detecta archivos en tráfico HTTP, SMTP, IMAP, POP3, FTP y NetBIOS-ssn (SMB).

Con el fin de que la política de archivos sea efectiva con los protocolos anteriores en conexiones cifradas, como HTTPS, dichas conexiones deben descifrarse primero. El software de mensajería instantánea suele utilizar conexiones cifradas, por lo que están sujetas a descifrado antes de que la política de archivos se active en la carga útil. Si una conexión en particular se puede descifrar o no, depende de algunos factores. La sección manejo de tráfico encriptado "Encrypted Traffic Handling" de la guía de configuración muestra las pautas y limitaciones del manejo del tráfico encriptado del software de Firepower.

Ilkin

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 01-22-2021 06:50 PM

Hola equipo de Cisco,

En primer lugar, gracias por la iniciativa en este tipo de eventos, realmente son de mucha ayuda para la comunidad. Tengo una pequeña pregunta con respecto a los filtros VPN en un cliente a sitio VPN (Anyconnect) en FTD administrado por FDM. En ASA utilizo para crear un filtro VPN para usuarios locales como este:

Creo el ACL

access-list VPN-FILTER-NAME permit <ip/tcp/udp> object-group IPPOOL <LOCAL-NETWORK/PORT>

Y luego aplico la ACL en los atributos de nombre de usuario:

username <user> attributes

vpn-filter value VPN-FILTER-NAME

p.ej.

access-list AQUAMAN-FILTER extended permit tcp object-group CLIENT-VPN-IPPOOL host 172.24.16.10 eq 3389

username aquaman password 12345

username aquaman attributes

vpn-filter value AQUAMAN-FILTER

y funciona.

Pero en el FDM, no he encontrado una función donde pueda crear este tipo de filtro.

En FDM, los usuarios se crean mediante Objects > Users > Add Local User (Service Types: RA-VPN)

El nombre y la contraseña son los únicos atributos que puedo completar.

Ya intenté habilitar la Política de identidad en la pestaña de Políticas y luego creé una ACL agregando el origen (IPPOOL) y los destinos (<LOCAL-NETWORK/PORT>) y los usuarios locales que se crearon. El Bypass Access Control policy para el tráfico descifrado (sysopt permit-VPN) se deshabilitó en los perfiles de conexión de VPN de acceso remoto, para que la ACL creada pudiera tener efecto. Pero no funcionó.

Tal vez me esté omitiendo algo, ¿podrían ayudarme y compartir sus mejores prácticas para crear filtros VPN para usuarios locales en una VPN de cliente a sitio (AnyConnect) por FDM?

Atentamente.

Nota: Esta pregunta es una traducción de una publicación creada originalmente en inglés por armnandoh . Ha sido traducido por Cisco Community para compartir la consulta y su solución en diferentes idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 01-25-2021 04:16 PM

Hola,

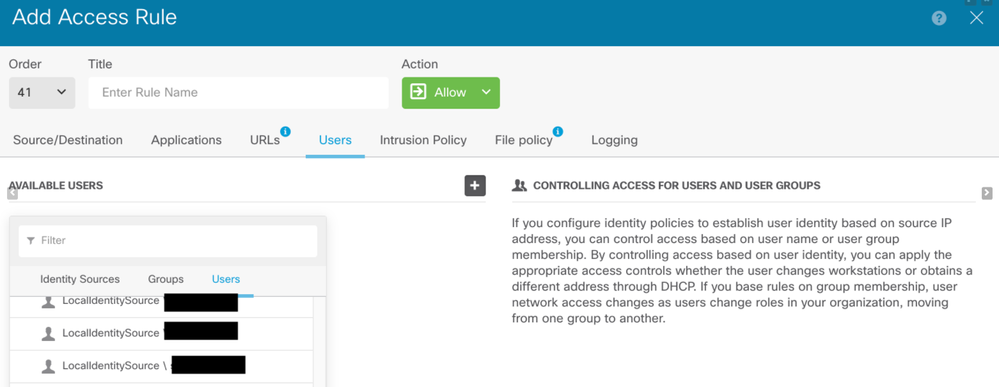

Actualmente FDM no admite la especificación de atributos de usuario como vpn-filter para usuarios locales. Los usuarios locales utilizados en la VPN de acceso remoto se detectan como parte de la identidad pasiva (Passive Identity) y se pueden utilizar en la Access Control Policy para controlar el acceso del usuario de la VPN.

En efecto, es mejor que la opción ASA, ya que también podemos especificar aplicaciones en la regla del Access Control Policy. Para que esto funcione, debemos habilitar la Política de identidad en FDM y no es necesario crear una regla de identidad.

Acabo de probar esto en FDM y funciona. Pueden volver a verificar la configuración y avisarme (¿Puede confirmar qué están viendo los eventos de conexión en la pestaña de monitoreo de FDM)?

Gracias,

Namit

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

02-04-2021 11:07 AM - editado 02-04-2021 11:08 AM

Hola Namit,

Realmente aprecio tu respuesta. Entendido. He habilitado la opción que mencionó y luego pude agregar mi usuario local en una Política de control de acceso

Por favor, corríjame si estoy equivocado. Para que se lleve a cabo la Política de control de acceso para usuarios locales, desactivé la "Política de omisión de control de acceso para tráfico descifrado (sysopt permit-vpn)" en la configuración de VPN de acceso remoto y funcionó.

Captura de pantalla 27/01/2021 a las 23.25.15.png

Pero cuando desactivé esta opción, eliminó el "sysopt permit-vpn" de la configuración global, por lo que afectó mi VPN sitio a sitio, que también tengo en el dispositivo. ¿Es este un comportamiento esperado?

Realmente agradeceré tu ayuda, nuevamente

Nota: Esta pregunta es una traducción de una publicación creada originalmente en inglés por armnandoh. Ha sido traducido por Cisco Community para compartir la consulta y su solución en diferentes idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-04-2021 11:12 AM

Hola.

Tiene razón, es una configuración global que se aplica a todos los tipos de conexiones VPN (VPN de sitio a sitio y de acceso remoto). Es el mismo comportamiento que ASA donde habilitar / deshabilitar ese comando tuvo un impacto en las conexiones VPN de acceso remoto y sitio a sitio. Entiendo que esto puede resultar confuso, ya que está disponible como una configuración en el Asistente de VPN de acceso remoto. He tomado nota de esto y trabajaré internamente para mejorar la mensajería al respecto.

Gracias,

Namit

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 01-25-2021 02:29 PM

Hola,

En FTD, la tabla de conexiones tiene la siguiente entrada de conexión establecida:

firepower# show conn

TCP inside 192.0.2.1:50088 outside 198.51.100.1:443, idle 0:00:00, bytes 5274, flags UIOoN1

Si las capturas de paquetes para esta conexión específica están configuradas en los motores Lina y Snort y la conexión no está inactiva, ¿cuál de estas capturas tendrá non-zero bytes?

Gracias

Nota: Esta pregunta es una traducción de una publicación creada originalmente en inglés por Nono82. Ha sido traducido por Cisco Community para compartir la consulta y su solución en diferentes idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 01-25-2021 04:25 PM

>Si las capturas de paquetes para esta conexión específica están configuradas en los motores Lina y Snort y la conexión no está inactiva, ¿cuál de estas capturas tendrá non-zero bytes?

Hola Noemi,

La respuesta es ninguna, porque la conexión se descargó al hardware, lo que significa que los paquetes no llegarán a los motores Lina/Snort. El estado de descarga se indica mediante la bandera "o" en la salida anterior.

Ilkin

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 01-25-2021 02:43 PM

Hola equipo de Cisco

Tengo un caso para el que necesito de su ayuda. Al crear un usuario para RAVPN en ASA y bloquear a un determinado perfil de conexión, debo ingresar los comandos como este:

username BATMAN password R0b!N

username BATMAN attributes

group-lock value BATCAVE

Sin embargo, en FDM, no hemos podido encontrar un lugar donde podamos manipular los atributos del usuario de la misma manera o una forma de limitar los alias que aparecen por usuario.

¿Tienen alguna idea o solución para lograrlo?

Gracias

Nota: Esta pregunta es una traducción de una publicación creada originalmente en inglés por rrodriguezr. Ha sido traducido por Cisco Community para compartir la consulta y su solución en diferentes idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 02-04-2021 11:28 AM

Como ya ha notado, actualmente no es compatible con FDM. Hay ciertas configuraciones que están disponibles a través de Flex Config CLI. Nuevamente, estos requisitos se basan en la autenticación local. ¿Está utilizando autenticación local para su implementación de VPN?

PD: excelente elección de nombre de usuario y contraseña

Gracias,

Namit

- « Anterior

- Siguiente »

Descubra y salve sus notas favoritas. Vuelva a encontrar las respuestas de los expertos, guías paso a paso, temas recientes y mucho más.

¿Es nuevo por aquí? Empiece con estos tips. Cómo usar la comunidad Guía para nuevos miembros

Navegue y encuentre contenido personalizado de la comunidad