- Cisco Community

- Comunidad de Cisco

- Seguridad

- Discusiones Seguridad

- Implementación y Troubleshooting en ASA (Adaptive Security Appliance) - Pregunte al experto

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

Implementación y Troubleshooting en ASA (Adaptive Security Appliance) - Pregunte al experto

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

08-11-2016 11:21 AM - editado 03-21-2019 06:22 PM

Aclare todas sus dudas acerca de cómo solucionar problemas y de cómo implementar los equipos de seguridad ASA. La familia de productos Cisco Asa (Adaptive Security Appliance) protegen redes corporativas y centros de datos de todos los tamaños; entregan capacidades de Firewall de alto desempeño, cifrado y protección contra ataques. En esta sesión usted podrá aprender cómo proveer a los usuarios un acceso rápido y seguro tanto a los datos como a los recursos de una red, donde sea, cuando sea y en cualquier dispositivo.

Haga sus preguntas del 29 de Agosto al 16 de Septiembre del 2016.

Detalles del especialista

David Roman es un ingeniero de soporte del grupo de Firewall, colabora desde hace 3 años en este grupo del TAC GTC. Ha trabajado con diferentes tecnologías de seguridad como el ASA, FirePOWER, CX, IOS e IOS-XE Zone Based Firewall y Cisco Security Manager. Previo a Cisco ha trabajado en Nortel, Avaya y Oracle en puestos de Soporte, Administración de Redes y Seguridad. David es egresado de la carrea de Tecnologías de la Información y Comunicación de la Universidad Tecnológica de Nezahualcóyotl. Cuenta con el Cisco CCNA y actualmente se prepara para el CCIE en Seguridad.

David Roman es un ingeniero de soporte del grupo de Firewall, colabora desde hace 3 años en este grupo del TAC GTC. Ha trabajado con diferentes tecnologías de seguridad como el ASA, FirePOWER, CX, IOS e IOS-XE Zone Based Firewall y Cisco Security Manager. Previo a Cisco ha trabajado en Nortel, Avaya y Oracle en puestos de Soporte, Administración de Redes y Seguridad. David es egresado de la carrea de Tecnologías de la Información y Comunicación de la Universidad Tecnológica de Nezahualcóyotl. Cuenta con el Cisco CCNA y actualmente se prepara para el CCIE en Seguridad.

David puede no ser capaz de responder a todas las preguntas, debido al volumen esperado durante este evento. Recuerde que también puede hacer sus preguntas en nuestra sub-comunidad de Seguridad https://supportforums.cisco.com/es/community/5626/seguridad

** ¡Las calificaciones fomentan la participación! **

Por favor asegúrese de calificar  las respuestas a sus preguntas.

las respuestas a sus preguntas.

- Etiquetas:

-

Otros temas de Seguridad

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-14-2016 09:49 AM

Hola zepe77001 ,

Lo primero que seria importante revisar es que se cumpla con los requerimientos de memoria de la versión 8.3 en adelante:

| atform | License | Pre-8.3 Memory Required | 8.3 Memory Required | Memory Upgrade Part Number |

|---|---|---|---|---|

| 5505 | Unlimited (inside hosts=Unlimited) | 256 MB | 512 MB | ASA5505-MEM-512= |

| 5505 | Security Plus (failover=enabled) | 256 MB | 512 MB | ASA5505-MEM-512= |

| 5505 | All other licenses | 256 MB | 256 MB | No Memory Upgrade Needed |

| 5510 | All licenses | 256 MB | 1024 MB | ASA5510-MEM-1GB= |

| 5520 | All licenses | 512 MB | 2048 MB * |

ASA5520-MEM-2GB= |

| 5540 | All licenses | 1024 MB | 2048 MB * |

ASA5540-MEM-2GB= |

| 5550 | All licenses | 4096 MB | 4096 MB | No Memory Upgrade Needed |

| 5580 | All licenses | 8-16 Gb | 8-16 Gb | No Memory Upgrade Needed |

Si se tiene NAT-Control habilitado, antes de hacer la actualización, es recomendado des habilitarlo para que no se creen políticas de NAT innecesarias como en el ejemplo de abajo:

| pre-8.3 Configuraiton |

8.3 Configuration |

|---|---|

| nat-control | object network obj_any subnet 0.0.0.0 0.0.0.0 nat (inside,outside) dynamic obj-0.0.0.0 object network obj-0.0.0.0 host 0.0.0.0 object network obj_any-01 subnet 0.0.0.0 0.0.0.0 nat (inside,mgmt) dynamic obj-0.0.0.0 object network obj_any-02 subnet 0.0.0.0 0.0.0.0 nat (inside,dmz) dynamic obj-0.0.0.0 object network obj_any-03 subnet 0.0.0.0 0.0.0.0 nat (mgmt,outside) dynamic obj-0.0.0.0 object network obj_any-04 subnet 0.0.0.0 0.0.0.0 nat (dmz,outside) dynamic obj-0.0.0.0 object network obj_any-05 subnet 0.0.0.0 0.0.0.0 nat (dmz,mgmt) dynamic obj-0.0.0.0 |

El ASA se encarga automáticamente de hacer la migración de los comandos, es importante entender como se configuran ahora las lineas de NAT en comparación con la sintaxis anterior para que en caso de algún problema después de la migración, pueda ser identificada la linea problemática rápidamente:

| NAT Feature |

pre-8.3 Configuration |

8.3 Configuration |

|---|---|---|

| Static NAT | static (inside,outside) 209.165.201.15 10.1.1.6 netmask 255.255.255.255 |

Option 1 (Preferred) object network obj-10.1.1.6 Option 2 object network server_real ! nat (inside,outside) source static server_real server_global |

| Dynamic PAT | nat (inside) 1 10.1.1.0 255.255.255.0 global (outside) 1 209.165.201.254 |

object network internal_net ! object network internal_netnat (inside,outside) dynamic 209.165.201.254 |

| Dynamic NAT with Interface Overload | nat (inside) 1 10.1.1.0 255.255.255.0 global (outside) 1 interface global (outside) 1 209.165.201.1-209.165.201.2 |

object network NAT_Pool ! object network internal_net |

Mas detalles en el siguiente enlace:

http://www.cisco.com/c/en/us/td/docs/security/asa/asa83/upgrading/migrating.html#pgfId-83968

Saludos cordiales,

David Roman

Cisco TAC

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-14-2016 02:34 PM

Ingeniero David buen día,

Si en la actualización del ASA 5550 no se aplican configuraciones por línea de comando sino todo es realizado por el ASDM, en dicho caso hay alguna implicación diferente o todo aplica igual.

Quedo atento.

Muchas gracias.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-14-2016 03:50 PM

Hola

Si va a cambiar -un poco- la forma de trabajar con NAT en ASA 8.3 y superior, principalmente porque ahora hay 3 tipos de NAT:

Twice NAT (Seccion 1)

Object NAT (Seccion 2)

After Network Object NAT (Seccion 3)

Generalmente, la primer seccion es utilizada para los NATs mas especificos o para crear reglas que hagan NAT tanto al Origen (Source) como al Destino (Destination).

La segunda seccion es para NATs que utilizan objetos.

Y la tercera seccion es para poner los NATs mas generales por si alguna de las secciones de arriba no cubren el requerimiento.

Las pantallas en ASDM si cambian un poco, en el siguiente enlace podemos encontrar tomas de pantalla de ASDM sobre como se configuran los distintos tipos de NAT:

http://www.cisco.com/c/en/us/td/docs/security/asa/asa83/asdm63/configuration_guide/config/nat_objects.html#wp1074591

Saludos cordiales,

David Roman

Cisco TAC

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 12-28-2017 08:48 AM

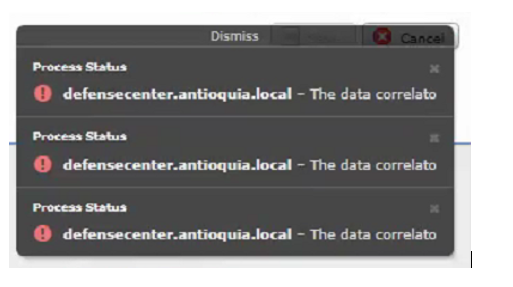

Que significa el presente mensaje que arroja un firepower en una ventana de su interfaz:

- « Anterior

- Siguiente »

Descubra y salve sus notas favoritas. Vuelva a encontrar las respuestas de los expertos, guías paso a paso, temas recientes y mucho más.

¿Es nuevo por aquí? Empiece con estos tips. Cómo usar la comunidad Guía para nuevos miembros

Navegue y encuentre contenido personalizado de la comunidad