- Cisco Community

- Comunidad de Cisco

- Seguridad

- Discusiones Seguridad

- Re: Traceroute a través de FTD

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-23-2021 05:07 PM

Estoy tratando de que traceroute funcione desde mi red interna a Internet a través de un FTD2110 administrado por FMC que ejecuta código 6.2.3

Creé una política de acceso que permite ICMP tipo 3 y 11 desde el exterior hacia el interior. Agregué declaraciones de permiso ICMP en la Configuración de la plataforma para el dispositivo (3 y 11 en la interfaz externa a any-ipv4).

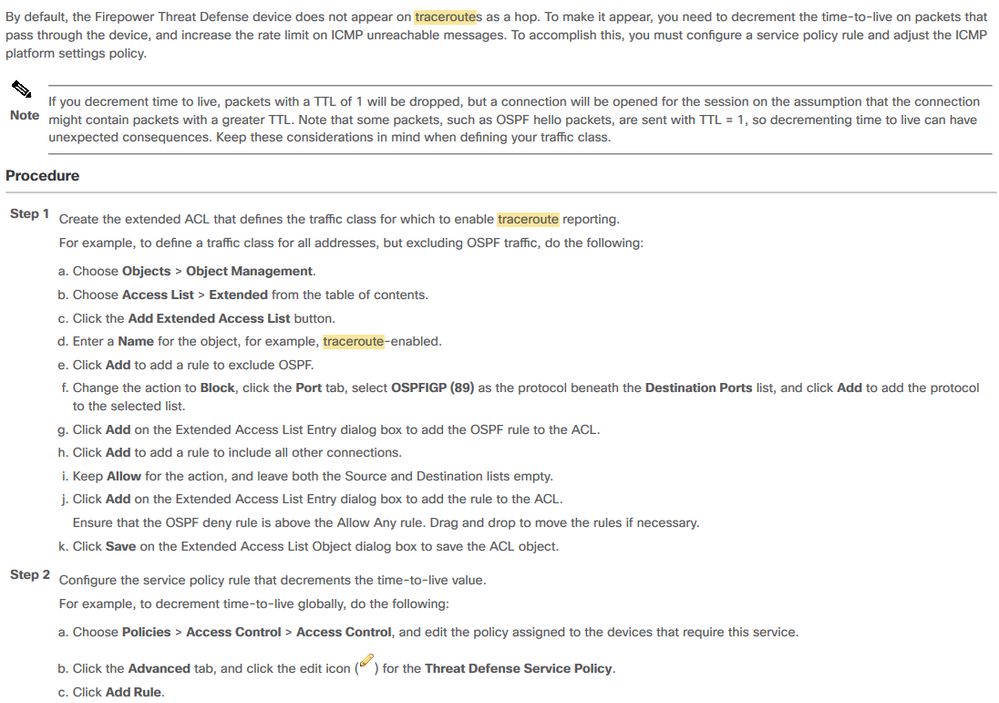

También agregué la instrucción de configuración Flex para decrementar el TTL

Pero esto todavía no está funcionando. ¿Es esto un error? ¿Sin fundamento?

¡Resuelto! Ir a solución.

Soluciones aceptadas

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-23-2021 05:08 PM

Así es como deberían verse los bits relevantes en una configuración de ejecución FTD:

icmp permite cualquier tiempo excedido <su nombre de interfaz externo> icmp permite cualquier <su nombre de interfaz externo> ! policy-map global_policy <snip>inspect icmp inspect icmp error class class-default <snip>set connection decrement-ttl

¿Puede confirmar que los tiene?

Si es así, ¿ha probado un diagnóstico de trazador de paquetes y qué muestra?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-23-2021 05:08 PM

Sí. Lo acabo de confirmar en mi laboratorio.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-23-2021 05:07 PM

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-23-2021 05:08 PM

Desafortunadamente, eso tampoco está funcionando.

La GUI no interpreta la regla correctamente: cuando intenta agregar OSPF(89) como puerto, simplemente se convierte en "cualquiera"

Pero ese no es el problema de fondo. El problema que tengo es que el FTD no pasará el período de tráfico de traceroute, está dejando caer el ICMP en la interfaz externa. Ni siquiera entiendo el tema de TTL

(deseando que todavía estuviéramos usando el ASA ...)

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-23-2021 05:08 PM

¿Has visto las instrucciones en packetu.com? Paul Stewart hace un buen trabajo al caminar a través de la configuración necesaria allí:

https://packetu.com/2018/08/12/traceroute-through-firepower-threat-defense/

Lo tengo funcionando así en varias implementaciones de FTD.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-23-2021 05:08 PM

Sí, lo hice, y verifiqué la configuración en CLI. Todo parece correcto.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-23-2021 05:08 PM

Así es como deberían verse los bits relevantes en una configuración de ejecución FTD:

icmp permite cualquier tiempo excedido <su nombre de interfaz externo> icmp permite cualquier <su nombre de interfaz externo> ! policy-map global_policy <snip>inspect icmp inspect icmp error class class-default <snip>set connection decrement-ttl

¿Puede confirmar que los tiene?

Si es así, ¿ha probado un diagnóstico de trazador de paquetes y qué muestra?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-23-2021 05:08 PM

Resulta que había otra regla en la política de acceso que estaba más arriba y causaba el problema.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-23-2021 05:08 PM

Hola

¿Es esto compatible con FTD 6.5 FDM para habilitar el FW como un salto en la ruta de seguimiento?

gracias.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-23-2021 05:08 PM

Sí. Lo acabo de confirmar en mi laboratorio.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-31-2024 04:28 AM

icmp permit any time-exceeded <your outside interface name> icmp permit any unreachable <your outside interface name>

¿Cómo ha habilitado esto en FDM no se puede encontrar?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-31-2024 08:58 AM

Esto se puede hacer en FDM mediante un objeto Flexconfig y una política:

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 07-18-2023 12:23 PM

He observado que puede establecer una política ICMP para FTD a través de FMC en Configuración de la plataforma. De todos modos, intenté crear una política para denegar ICMP cualquier interfaz externa, pero no funcionó. ¿Es sólo crear una configuración flexible la mejor manera de denegar el ICMP en una interfaz externa, digamos?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 07-18-2023 12:41 PM

@CiscoPurpleBelt sólo utilizaría flexconfig si configurara una ACL del plano de control. El ICMP "a* a FTD se controla por separado mediante la configuración de la plataforma. El control del tráfico "a través" del FTD se realiza a través de las normas ACP.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 07-19-2023 05:15 AM

Muchas gracias de nuevo. Eso es lo que intenté inicialmente, pero nunca se aplicó dado un error - solo tenía que elegir redes IPv4 como fuente.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

07-19-2023 10:47 AM - editado 07-19-2023 11:28 AM

Si aún quiero poder hacer ping en la interfaz, ¿necesita hacer un permiso porque se aplica una negación implícita a estas políticas de plataforma? Si bloqueo el código 0 (incluso lo intenté con el código 8), luego añado un permit any icmp después de él, no inhabilita las respuestas de ping pero sí permite pings out.

- « Anterior

-

- 1

- 2

- Siguiente »

Descubra y salve sus notas favoritas. Vuelva a encontrar las respuestas de los expertos, guías paso a paso, temas recientes y mucho más.

¿Es nuevo por aquí? Empiece con estos tips. Cómo usar la comunidad Guía para nuevos miembros

Navegue y encuentre contenido personalizado de la comunidad