- Cisco Community

- Communauté Cisco

- Sécurité

- Discussions de Sécurité

- Re: Demandez-moi N'importe Quoi - Configuration, dépannage et meilleures pratiques de AnyConnect Rem...

- S'abonner au fil RSS

- Marquer le sujet comme nouveau

- Marquer le sujet comme lu

- Placer ce Sujet en tête de liste pour l'utilisateur actuel

- Marquer

- S'abonner

- Sourdine

- Page imprimable

Demandez-moi N'importe Quoi - Configuration, dépannage et meilleures pratiques de AnyConnect Remote Access VPN sur ASA et FTD.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le

06-04-2020

10:54 AM

- dernière modification le

07-04-2020

10:24 AM

par

Monica Lluis

![]()

Dinesh Moudgil est un ingénieur du support technique High Touch (HTTS) avec l'équipe de sécurité de Cisco. Il travaille sur les technologies Cisco depuis plus de 6 ans, se concentrant sur les pare-feux Cisco Next Generation, les systèmes de prévention des intrusions, la gestion des identités et le contrôle d'accès (AAA) et les VPN. Il détient les certifications CCNP, CCDP et CCIE # 58881, ainsi que les certifications de plusieurs fournisseurs tels que ACE, PCNSE et VCP.

Dinesh Moudgil est un ingénieur du support technique High Touch (HTTS) avec l'équipe de sécurité de Cisco. Il travaille sur les technologies Cisco depuis plus de 6 ans, se concentrant sur les pare-feux Cisco Next Generation, les systèmes de prévention des intrusions, la gestion des identités et le contrôle d'accès (AAA) et les VPN. Il détient les certifications CCNP, CCDP et CCIE # 58881, ainsi que les certifications de plusieurs fournisseurs tels que ACE, PCNSE et VCP. Pulkit Saxena travaille en tant qu'ingénieur de support technique High Touch (HTTS) dans le domaine de la sécurité avec Cisco avec près de 7 ans d'expérience dans l'industrie pour l'équipe. Il a une expérience pratique avec plusieurs pare-feux, différentes solutions VPN, AAA et IPS de nouvelle génération, ainsi que l'enseignement de plusieurs formations. Pulkit détient les certifications de divers fournisseurs, à savoir Cisco et Juniper (CCIE Security et JNCIA).

Pulkit Saxena travaille en tant qu'ingénieur de support technique High Touch (HTTS) dans le domaine de la sécurité avec Cisco avec près de 7 ans d'expérience dans l'industrie pour l'équipe. Il a une expérience pratique avec plusieurs pare-feux, différentes solutions VPN, AAA et IPS de nouvelle génération, ainsi que l'enseignement de plusieurs formations. Pulkit détient les certifications de divers fournisseurs, à savoir Cisco et Juniper (CCIE Security et JNCIA). Jason Grudier est le leader technique de l'équipe VPN TAC à Raleigh, Caroline du Nord. Il travaille chez Cisco au sein de l'équipe VPN depuis six ans. Avant de rejoindre l'équipe, il était ingénieur réseau chez Labcorp. Il travaille principalement sur le dépannage et la configuration d'AnyConnect sur toutes les plateformes Cisco ainsi que les authentifications DMVPN, GETVPN, Radius, LDAP et certificats.

Jason Grudier est le leader technique de l'équipe VPN TAC à Raleigh, Caroline du Nord. Il travaille chez Cisco au sein de l'équipe VPN depuis six ans. Avant de rejoindre l'équipe, il était ingénieur réseau chez Labcorp. Il travaille principalement sur le dépannage et la configuration d'AnyConnect sur toutes les plateformes Cisco ainsi que les authentifications DMVPN, GETVPN, Radius, LDAP et certificats. Gustavo Medina est Ingénieur Commercial Systèmes au sein de l'équipe de ventes des Réseaux d'Entreprise. Il a plus de 10 ans d'expérience dans la sécurité et les réseaux d'entreprise. Au cours de sa carrière, il s'est concentré sur différentes tâches, de l'escalade technique et l'adoption de partenaires à la révision des évaluations de Certification Cisco. Gustavo est titulaire d'un CCNA, CCNP CCSI et d'un CCIE en sécurité (# 51487).

Gustavo Medina est Ingénieur Commercial Systèmes au sein de l'équipe de ventes des Réseaux d'Entreprise. Il a plus de 10 ans d'expérience dans la sécurité et les réseaux d'entreprise. Au cours de sa carrière, il s'est concentré sur différentes tâches, de l'escalade technique et l'adoption de partenaires à la révision des évaluations de Certification Cisco. Gustavo est titulaire d'un CCNA, CCNP CCSI et d'un CCIE en sécurité (# 51487).Note : En posant une question sur ce forum, vous nous autorisez à être traduit dans toutes les langues disponibles dans la communauté. Nos experts pourraient ne pas être en mesure de répondre immédiatement à chaque question. N'oubliez pas que vous pouvez poursuivre également des conversations sur ce sujet dans les discussions de Sécurité.

Cet événement est gratuit et ouvert à tous les publics, y compris les partenaires commerciaux, les ingénieurs réseau et télécommunications, les étudiants et les clients de Cisco.

Posez vos questions ! Toutes les questions par rapport aux solutions de Sécurité seront répondues : AnyConnect, VPN, Adaptive Security Appliance ASA, Politique d'accès dynamique (Dynamic Access Policy), scan d'hôte (Host Scan), détection de réseau de confiance (Trusted Network Detection TND), sélection de passerelle optimale (Optimal Gateway Selection OGS), WFO, licenses et meilleures pratiques, entre autres.

Posez vos questions du 6 au 17 avril 2020.

** Les compliments encouragent la participation de tous nos membres et experts **

Complimentez leur réponses à vos questions pour les remercier !

- Étiquettes:

-

Autres sujets de Sécurité

-

Sécurité

- Adaptive Security appliance

- AMA

- anyconnect

- Anyconnect Ikev2

- anyconnect posture

- asa

- ask me anything

- cisco tac

- classic licensing

- Communauté Cisco

- coronavirus

- COVID 19

- Demandez-moi

- Demandez-moi N’importe Quoi

- Dinesh Moudgil

- Dynamic Access Policy

- défense contre les menaces de firepower

- détection de réseau de confiance

- firepower

- FirePOWER Threat Defense

- foire aux questions

- forum

- forum sur firepower

- FTD

- Gustavo Medina

- intégration AnyConnect

- Jason Grudier

- licences classique

- licences intelligentes

- license

- nam

- ogs

- Optimal Gateway Selection

- pandémie

- politique d'accès dynamique

- Pulkit Saxena

- remote access vpn

- scan d'hôte

- Scan Host

- secure remote worker

- smart licensing

- sécurité

- sélection de passerelle optimale

- tnd

- travailleur à distance sécurisé

- trusted network detection

- vpn

- vpn anyconnect

- VPN d'accès à distance

- VPN SSL

- wfo

- working from home

- émergence

- événement

- événement de firepower

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 08-04-2020 04:36 PM

Je vais rencontrer votre ingénieur et jeter un œil à l'affaire.

Concernant le problème d'installation du certificat. Regardez la vidéo ci-dessous à partir de la 5ème minute environ, et revoyez les étapes nécessaires à l'installation du certificat sur le FTD. Je pense que le problème pourrait être que l'autorité de certification que vous avez initialement installée, n'est pas l'autorité de certification qui a finalement signé votre certificat d'identité.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 08-04-2020 04:43 PM

Bonjour à tous,

En espérant que quelqu'un puisse avoir des informations pour m'aider.

J'ai une paire ASA 5585-SSP-10 fonctionnant en mode contextuel. Il s'agit de la version 9.8 (2).

Nous avons un client qui souhaite configurer des tunnels dédoublés dynamiques. Cependant, nous ne pouvons pas terminer la configuration telle qu'elle apparaît dans la section:

Remote Access VPN > Network (Client) Access > Group Policies > [policy name] > Advanced > AnyConnect Client

Nous devons définir les attributs client à cette stratégie de groupe ou group policy, mais l'option d'attributs personnalisés n'est pas disponible sur ASDM (7.8 (2)).

J'ai lu l'article ci-dessous et il dit que vous avez besoin d'au moins AC 4.5 et ASA 9.0, notre AC est de 4.7.

Sauriez-vous s'il y a quelque chose de spécifique à notre exécution d'un 5585 en mode contextuel qui affecte cela ?

Quelqu'un a-t-il déjà recontré cela auparavant ?

* Voici la traduction d'un message créé à l'origine par DavidGray77695 en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 08-04-2020 04:46 PM

Bonjour David,

Il est pris en charge et ne devrait pas manquer. Il devrait être disponible dans la dernière ASDM.

Si vous ne pouvez pas mettre à niveau maintenant, vous pouvez également le configurer via CLI :

Cordialement,

Gustavo

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 08-04-2020 04:54 PM

Salut,

Nous aurions donc besoin de mettre à niveau (upgrade) vers la dernière ASDM ? C'est bien le 7.13 si je me souviens bien ?

De CLI, il semble ne pas avoir l'option de partage dynamique :

Les seules options disponibles que j'ai sont sur l'image jointe ci-dessous (c.f. attachment).

* Voici la traduction d'un message créé à l'origine par DavidGray77695 en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 08-04-2020 04:56 PM

Salut David,

7.14.1 est la dernière:

Sur l'image que vous avez jointe, vous pouvez voir la 2ème option: "anyconnect-custom".

Mais vous devez d'abord configurer l'attribut sous webvpn, voir les 3 étapes ci-dessous:

Cordialement,

Gustavo

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 15-04-2020 12:20 PM

Salut Gustavo,

Merci pour cela, cela a résolu mon problème :)

J'ai une autre question, avec le tunnelage dynamique fractionné, pouvons-nous exclure certains sous-réseaux publics ? Ou s'agit-il uniquement de noms DNS ?

Notre client essaie de répartir le trafic MS Teams localement, et il semble que les équipes utilisent uniquement des adresses IP et non des noms DNS.

* Voici la traduction d'un message créé à l'origine par DavidGray77695 en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 15-04-2020 12:23 PM

Salut David,

Selon le guide de l'administrateur 4.8 :

Il semble que cela ne concerne que les noms DNS, je vais vérifier plus loin et revenir sur ce point.

Pulkit

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 15-04-2020 12:31 PM

Salut DavidGray77695,

Heureux que celui-ci soit résolu. Dynamic Split est uniquement pour DNS mais il fonctionne avec une exclusion régulière spécifiée.

J'ai répondu sur ce fil à quelqu'un d'autre qui réalise la même optimisation que vous recherchez. Il y a une mise en garde pour le MS que j'ai mentionné ici :

Faites-moi savoir si vous avez d'autres questions.

Gustavo

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 08-04-2020 05:00 PM

Y a-t-il un débit maximal attendu pour un client VPN SSL individuel ?

J'ai eu plusieurs clients qui utilisent de plus en plus leurs VPN SSL précédemment peu utilisés (se terminant à la fois par des têtes de réseau ASA et FTD) et plusieurs ont signalé des performances médiocres malgré des têtes de réseau bien approvisionnées.

Par exemple, un client possède un Firepower 2110 avec une bande passante Internet de 800 Mbps et une utilisation légère. Speedtest.net d'un client interne rapporte près de la vitesse de 800 Mbps. Mais un client VPN SSL (avec tunnel complet) n'atteint que 30 à 40 Mbps. Lorsque ce client n'est pas sur VPN (réseau domestique, connexion filaire), il rapporte près du taux de téléchargement publié de son FAI (200 Mbps).

Je me rends compte qu'il existe de nombreuses variables en jeu dans un système complexe; mais je suis à la recherche du numéro de laboratoire "meilleur cas" que nous pourrions établir comme référence pour le maximum attendu.

J'imagine que nous pourrions faire quelque chose comme ça en utilisant iPerf ou des outils connexes...

* Voici la traduction d'un message créé à l'origine par Marvin Rhoads en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 08-04-2020 05:15 PM

Bonjour Marvin,

Voici quelques points clés :

1. Utilisez AnyConnect 4.7.x ou supérieur car nous avons résolu certains problèmes du buffer et accéleration hardware (HW).

2. Utilisez DTLS v1.2 ou IKEv2, car ils entraîneront des performances supérieures. N'utilisez pas uniquement TLS comme protocole de transport, car cela entraînerait une baisse / une mauvaise performance.

REMARQUE: la prise en charge de DTLS 1.2 a été introduite dans les versions ASA 9.10.x et supérieures. Les versions ASA précédentes ne prennent pas en charge DTLS 1.2. Par conséquent, et pour éviter le Bug CSCvp07143, l'aperçu des bogues pour CSCvp07143 = DTLS 1.2 et AnyConnect oMTU, les versions minimales suivantes de l'ASA sont requises:

- 9.10 (1) 22 ou supérieur - dernière version 9.10.x recommandée

- 9.10 (2) 1 ou supérieur - dernière version 9.12.x recommandée

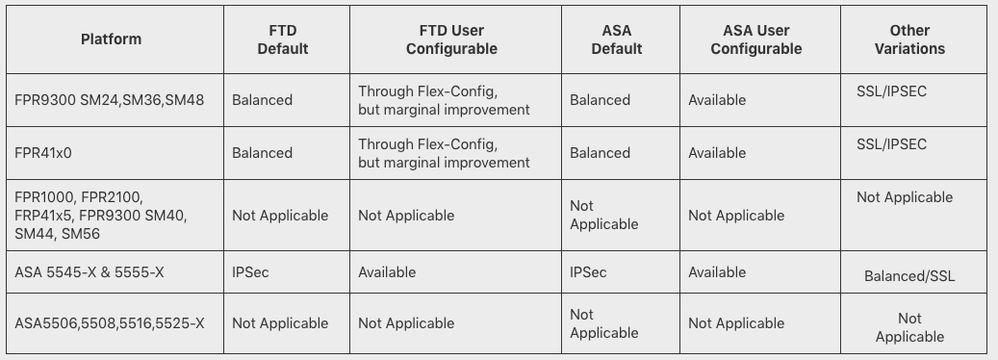

3. En fonction du matériel de tête de réseau utilisé et/ou des environnements ASA/FPR spécifiques du client, la ou les configurations concernant le "crypto engine accelerator-bias" doivent être revues et/ou modifiées le cas échéant. Appliquez les paramètres de biais appropriés qui conviennent le mieux à l'environnement / à la configuration du client, en tenant compte du protocole de transport principal utilisé DTLSv1.2 ou IKEv2. Dans votre cas spécifique, cela n'est pas nécessaire car vous utilisez un 2100 mais utilisez le tableau ci-dessous pour référence future :

4. Cipher Suite: Idéalement, l'AES-GCM fournira les meilleurs résultats de performance.

5. Configuration MTU sur la stratégie de groupe (group policy): Idéalement, plus la valeur est élevée, mieux c'est, sans jamais dépasser 1406. La valeur suggérée est 1406 (au minimum démarrez à 1406, abaissement uniquement pour s'adapter aux environnements du client).

6. L'attribut personnalisé AnyConnect TunnelOptimizations DOIT ÊTRE configuré/activé sur l'ASA/Group Policy :

webvpn

anyconnect-custom-attr TunnelOptimizationsEnabled description Tunnel Optimizations Enabled

anyconnect-custom-data TunnelOptimizationsEnabled False false

anyconnect-custom-data TunnelOptimizationsEnabled True true

group-policy <Group Policy Name> attributes

anyconnect-custom TunnelOptimizationsEnabled value True

Cela étant dit, j'ai pu obtenir 200 Mbps à partir d'un seul client dans ma configuration de laboratoire.

Cordialement,

Gustavo

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 08-04-2020 05:21 PM

Merci Gustavo, c'est très utile.

1. Le bug que vous avez mentionné était lié à un site interne du CDETS mais je le vois publiquement sur https://bst.cloudapps.cisco.com/bugsearch/bug/CSCvp07143

2. Je crois que DTLS 1.2 n'est pas pris en charge pour les clients VPN SSL FTD jusqu'à ce que nous passions à FTD 6.6 (qui vient de sortir hier). Je vois que sur l'ASAv en question, nous utilisons 9.12 (3.9) et AnyConnect 4.8.03036. Ainsi, les clients se connectent ainsi avec les tunnels DTLS 1.2 et nous constatons des performances quelque peu meilleures pour eux.

3. Les optimisations du tunnel AnyConnect sont-elles prises en charge via Flexconfig sur FMC pour être utilisées avec un périphérique géré FTD ?

* Voici la traduction d'un message créé à l'origine par Marvin Rhoads en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 08-04-2020 05:23 PM

Correct. 6.6 introduit la fonctionnalité pour permettre la configuration du protocole DTLS v1.2

FDM - REST API Only

FMC GUI configuration support

* Les plateformes qui ne prennent pas en charge la puce de chiffrement matérielle ne sont pas prises en charge (c'est-à-dire 5508 et 5516)

Oui, vous pouvez utiliser Flexconfig pour ces attributs personnalisés "custom-attributes". Similaire à la façon dont est documenté ici pour le partage dynamique.

Cordialement,

Gustavo

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 08-04-2020 05:29 PM

Merci - le "TunnelOptimizationsEnabled" a augmenté la vitesse des clients pour SSL VPN sur l'ASAv un peu.

J'ai également pu déployer via FlexConfig sur un appareil FTD 6.4.0.8; mais cela n'a pas semblé augmenter la vitesse - je soupçonne que nous atteignons un plafond imposé en partie par DTLS 1.0.

Je n'ai pas pu trouver beaucoup de documentation sur ce paramètre, autre qu'un article récent du TAC recommandant de l'utiliser:

Y a-t-il un autre élément source que j'ai manqué ?

Soit-il dit en passant, ce bogue ENH devrait être marqué comme corrigé avec la sortie de Firepower 6.6 :

* Voici la traduction d'un message créé à l'origine par Marvin Rhoads en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 13-04-2020 12:07 PM

Salut Marvin Rhoads,

Je vais déposer un bug DOC pour l'inclure dans les guides de configuration, la référence de commande et le guide d'administration AnyConnect.

AnyConnect 4.9 l'aura activé par défaut.

Je vais également travailler sur le déplacement de CSCvr51516 vers l'état correct.

Cordialement,

Gustavo

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 13-04-2020 12:11 PM

Merci pour cette information.

Apparemment, l'option flexconfig pour FTD n'est pas répertoriée ici:

* Voici la traduction d'un message créé à l'origine par giovanni.augusto en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

Découvrez et enregistrez vos notes préférées. Revenez pour trouver les réponses d'experts, des guides étape par étape, des sujets récents et bien plus encore.

Êtes-vous nouveau ici? Commencez par ces conseils. Comment utiliser la communauté Guide pour les nouveaux membres

Liens rapides

Parcourez les liens directs de la Communauté et profitez de contenus personnalisés en français