- Cisco Community

- Communauté Cisco

- Sécurité

- Discussions de Sécurité

- Demandez-moi N'importe Quoi - Sécurité au sujet de ASA et FTD (Global Forum)

- S'abonner au fil RSS

- Marquer le sujet comme nouveau

- Marquer le sujet comme lu

- Placer ce Sujet en tête de liste pour l'utilisateur actuel

- Marquer

- S'abonner

- Sourdine

- Page imprimable

Demandez-moi N'importe Quoi - Sécurité au sujet de ASA et FTD (Global Forum)

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le

11-01-2021

02:15 PM

- dernière modification le

11-01-2021

02:28 PM

par

Jimena Saez

![]()

Cet événement est l'occasion de discuter de l'Appliance de Sécurité Adaptative Cisco (ASA, de l'anglais Cisco Adaptive Security Appliance) et de Firepower Threat Defense (FTD) concernant l'installation, la configuration, la mise en œuvre, l'utilisation et l'intégration avec d'autres périphériques au sein de votre réseau. Découvrez les meilleures pratiques pour tirer le meilleur parti des paramètres de fare-feu avancés (firewall), ainsi que les meilleures pratiques pour résoudre ses problèmes courants.

Nos experts

Namit Agarwal est Technical Marketing Engineer au sein du Security Business Group. Il est basé à Toronto, au Canada. Il collabore étroitement avec notre équipe de gestion des produits de la plateforme et dirige des engagements techniques critiques. Il a rejoint Cisco en 2009 et a occupé plusieurs postes, le plus récemment en tant que Technical Leader au sein de l'équipe Security CX à Bangalore, en Inde. Dans ce rôle, il a travaillé sur les escalades, a dirigé des initiatives de service pour l'amélioration des produits et a conduit des engagements avec les équipes de vente NGFW. Il est CCIE en Sécurité (n°33795) et a de l'expérience avec plusieurs solutions de Sécurité Cisco telles que les Pare-feu Cisco, IPS, VPN et Cloud Security.

Ilkin Gasimov est un Technical Consulting Engineer au sein du Cisco Global TAC pour Security - NGFW. Il a rejoint l'équipe TAC en 2017 et depuis lors il s'est concentré principalement sur le support des plateformes Cisco NGFW et sur la collaboration avec la Business Unit Cisco pour contribuer à l'amélioration de la qualité des produits NGFW. Il a également livré des sessions de dépannage aux partenaires et clients. Avant de rejoindre Cisco, il avait une expérience pratique des Pare-feu Cisco ASA dans les environnements de réseau d'entreprise et mobiles. Depuis 2016 il est titulaire d'une certification CCIE en Sécurité (n°54979).

Ricardo Diez Gutierrez Gonzalez est Technical Consulting Engineer au Cisco HTTS TAC for Security - NGFW - ASA - VPN. Il a rejoint Cisco il y a six ans. Il a fait partie du programme d'incubateur pendant six mois et a obtenu son CCNA, puis il est devenu ingénieur à plein temps. Plus tard, il a obtenu ses certifications de sécurité de spécialiste NGFW et CCNP. Il se prépare actuellement pour la certification de CCIE.

Posez ICI vos questions à nos experts du 12 au 22 janvier 2021

(Cliquez sur le bouton de "Répondre" pour poser vos questions)

** Les compliments encouragent la participation de tous nos membres et experts **

Complimentez leur réponses à vos questions pour les remercier !

- Étiquettes:

-

Autres sujets de Sécurité

-

Sécurité

- Adaptive Security appliance

- asa

- Berenice Guerra Martinez

- ccie

- ccnp

- Cisco Adaptive Security Appliance

- Cisco HTTS

- cloud security

- CyberOps Associate

- DevNet associate

- discussion

- Enterprise network

- escalade

- firepower

- FirePOWER Threat Defense

- firewall

- forum

- FTD

- Ilkin Gasimov

- integration

- ips

- Namit Argawal

- Next Generation Firewall

- ngfw

- products

- Ricardo Diez Gutierrez Gonzalez

- Security CX

- vpn

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 18-01-2021 08:50 AM

Salut cja56910tf,

Les attributs d'ACIDex sont principalement pour le profilage là où il n'est pas exigé d'avoir une configuration spéciale dans l'ASA.

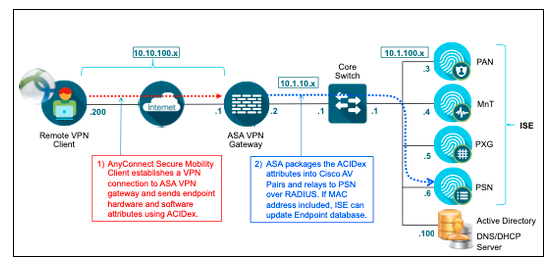

AnyConnect Identity Extensions (ACIDex) ou Extensions d'identité d'AnyConnect

Les clients Remote Access Virtual Private Network (VPN) représentent un cas d'utilisation spécial pour le profileur ISE.

Les extensions d'identité d'AnyConnect ou AnyConnect Identity Extensions (ACIDex) sont une fonctionnalité de mobilité sécurisé Cisco AnyConnect pour les clients qui aide à résoudre ce problème. ACIDex, également appelé Mobile Posture, permet au client VPN d'AnyConnect de communiquer les attributs de endpoint au Cisco Adaptive Security Appliance (ASA) via une connexion VPN d'accès à distance. L'ASA peut consommer ces attributs localement pour prendre des décisions de policy, mais peut également relayer les attributs dans RADIUS aux PSN ISE en tant que paires d'attribut-valeur (AV) Cisco. Quand ISE reçoit les attributs ACIDex qui incluent les adresses MAC du client, le PSN peut mettre à jour le endpoint correspondant dans la base de données Profiler.

Exemple ACIDex.

Plus de détails sur la conception du profil ISE consultez le guide: ISE Profiling Design Guide

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 17-01-2021 01:32 PM

Étant donné que les attaques DDoS peuvent survenir à partir d'Internet, nous envisageons d'utiliser ASA ou Firepower comme dispositif de contre-mesure DDoS.

La machine a-t-elle une telle fonction en premier lieu? De plus, s'il existe une fonction, il serait utile que vous nous appreniez à définir des exemples, des valeurs de paramètres et des points de réglage.

* Voici la traduction d'un message créé à l'origine par cja56910tf en japonais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 18-01-2021 03:37 PM

> Étant donné que les attaques DDoS peuvent survenir à partir d'Internet, nous envisageons d'utiliser ASA ou Firepower comme dispositif de contre-mesure DDoS. La machine a-t-elle une telle fonction en premier lieu? De plus, s'il existe une fonction, il serait utile que vous nous appreniez à définir des exemples, des valeurs de paramètres et des points de réglage.

Les appliances Firepower des séries 4100/9300 prennent en charge le déploiement de Radware vDP dans une chaîne de services pour se protéger contre les attaques DDoS. Veuillez consulter les liens suivants:

1. Guide de démarrage rapide de la chaîne de services Radware DefensePro pour Firepower Threat Defense

2. Guide de configuration du Firepower 4100/9300 - Chapitre: Périphériques logiques

3. Liens dans la section Radware DefensePro des guides de configuration du Firepower 9300

Ilkin

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 17-01-2021 01:37 PM

Salut à tous,

Nous avons une paire de FP4115 et une paire de boîtiers FMC2600 avec 3 instances FTD HA exécutées dans les 4115. Étant donné 6.5.0.3 pour FMC / FTD et 2.8 (1.125) pour FXOS.

Il est suggéré par notre MSP de passer à 6.6.1-91 pour FMC / FTD, ce qui a un sens absolu du point de vue de la sécurité et de la stabilité. Du point de vue des fonctionnalités, la version 6.7 semble toutefois meilleure, raisons pour laquelle nous n'avons pas encore migré vers AnyConnect à partir de MS DirectAccess, nous avons acheté toutes les licences appropriées et il existe d'autres fonctionnalités qui faciliteront la vie de nos MSP.

Une idée de quand la version 6.7 passera à la version suggérée? Y a-t-il des risques auxquels nous pourrions être confrontés en ignorant les conseils suggérés et en guidant notre MSP à passer à cette version?

* Voici la traduction d'un message créé à l'origine par StevieC666 en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 03-02-2021 02:41 PM

Salut StevieC666

Il n'y a pas de date définie pour faire de la 6.7 la prochaine version recommandée.

En fait, la version 6.7 a été publiée pour ajouter de nouvelles fonctionnalités aux appareils Firepower. Je dirais que si vous avez fait une analyse appropriée de vos exigences réseau et que vous voyez une version plus appropriée que l'autre, cela dépendra de votre environnement réseau, laquelle fonctionnera le mieux pour vous.

Vous pouvez consulter les problèmes résolus et les problèmes connus à partir des notes de publication pour couvrir toutes les préoccupations possibles pour votre évaluation de version.

Resolved Issues: https://www.cisco.com/c/en/us/td/docs/security/firepower/670/relnotes/firepower-release-notes-670/resolved_issues.html

Known Issues: https://www.cisco.com/c/en/us/td/docs/security/firepower/670/relnotes/firepower-release-notes-670/known_issues.html

Release Notes: https://www.cisco.com/c/en/us/td/docs/security/firepower/670/relnotes/firepower-release-notes-670.html

Merci

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 17-01-2021 08:35 PM

Bonsoir,

Le speed test ou tout autre test de vitesse tiers, est une façon correcte pour évaluer la vitesse des appareils Firepower ?

Merci, Alain

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 18-01-2021 11:21 AM

Q: Le speed test ou tout autre test de vitesse tiers, est une façon correcte pour évaluer la vitesse des appareils Firepower?

Lorsque vous effectuez un test sur un site Web de test de vitesse ou un outil de mesure de la bande passante, tel que, iperf, un grand flux TCP à flux unique est généré. Ce type de grand flux TCP est appelé un Elephant Flow. Un Elephant Flow est une connexion réseau à session unique, relativement longue, qui consomme une quantité importante ou disproportionnée de bande passante. Ce type de flux est attribué à une instance Snort, par conséquent, le résultat du test affiche le débit d'une seule instance Snort, et non pas le débit global de l'appliance.

Une bonne option sera un transfert FTP via le firewall (pare-feu).

Vous pouvez également utiliser cet outil pour estimer les performances du firepower de vos appareils: https://ngfwpe.cisco.com/

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 18-01-2021 03:44 PM

Salut,

J'obtiens "accès refusé" dans l'outil d'estimation FP même si j'ai une connexion CCO valide.

L'outil/portail est-il accessible au public?

Existe-t-il un sizing tool alternatif comme CCW?

* Voici la traduction d'un message créé à l'origine par johnlloyd_13 en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 22-01-2021 04:06 PM

Salut John Lloyd,

L'outil d'estimation de la PF est accessible au public. Vous devriez peut-être contacter l'équipe de votre compte pour obtenir la demande d'accès. Il n'y a pas d'autre outil de dimensionnement pour les équivalents d'appareil que vous recherchez.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 22-01-2021 05:25 PM

Salut,

Est-ce que le "Multi-instance / Multiple Context" est-il pris en charge dans la série FTD 2100?

Par le lien ci-dessous, il ne mentionne que 4100/9300 https://www.cisco.com/c/en/us/td/docs/security/firepower/630/relnotes/firepower-release-notes-630/new_features.html#concept_D3A005FB2B0E45BBBDF5392C4D1DD138

mais selon la fiche technique FPR-2100 dans le contexte de sécurité pris en charge mentionné est-ce que cela exécute le FTD ou ASA OS?

https://www.cisco.com/c/en/us/products/collateral/security/firepower-2100-series/datasheet-c78-742473.html

* Voici la traduction d'un message créé à l'origine par johnlloyd_13 en anglais. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 03-02-2021 02:30 PM

> Est-ce que le "Multi-instance / Multiple Context" est-il pris en charge dans la série FTD 2100? Par le lien ci-dessous, il ne mentionne que 4100/9300 mais selon la fiche technique FPR-2100 dans le contexte de sécurité pris en charge mentionné est-ce que cela exécute le FTD ou ASA OS?

Le déploiement FTD multi-instance est pris en charge uniquement dans les séries Firepower 4100/9300. Le mode multi-contexte est pris en charge uniquement sur les applications ASA, pas sur FTD.

Ilkin

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 22-01-2021 03:33 PM

Dans FTD, le 'show capture cap_inside packet-number 1 trace' pour le paquet n ° 1 contient le output partiel suivant:

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip object 192.0.2.0 object 198.51.100.0 rule-id 268438531 event-log flow-end

...

Result:

input-interface: inside

input-status: up

input-line-status: up

Action: allow

Quel verdict le moteur Snort donnera-t-il pour ce paquet?

* Voici la traduction d'un message créé à l'origine par Fernando Mondragón en espagnol. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 22-01-2021 03:36 PM

> Quel verdict le moteur Snort donnera-t-il pour ce paquet?

Aucun, car la règle de contrôle d'accès a le mot clé 'trust' ce qui indique une configuration de politique préfiltrée. Ce paquet ne sera PAS envoyé au moteur Snort.

Ilkin

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 22-01-2021 03:42 PM

Pour FTD le 'show capture cap_inside packet-number 4 trace' pour le paquet n ° 4 contient la sortie suivante. Que signifie le verdict «d'avance rapide» et comment ce paquet est traité dans FTD?

Phase: 1

Type: CAPTURE

Subtype:

Result: ALLOW

Config:

Additional Information:

MAC Access list

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

MAC Access list

Phase: 3

Type: FLOW-LOOKUP

Subtype:

Result: ALLOW

Config:

Additional Information:

Found flow with id 1254, using existing flow

Phase: 4

Type: SNORT

Subtype:

Result: ALLOW

Config:

Additional Information:

Snort Verdict: (fast-forward) fast forward this flow

Result:

input-interface: inside(vrfid:0)

input-status: up

input-line-status: up

Action: allow

* Voici la traduction d'un message créé à l'origine par alsokolov en russe. Il a été traduit par la Communauté Cisco pour partager toutes les solutions dans les différentes langues.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

22-01-2021 03:46 PM - modifié 22-01-2021 03:52 PM

> Pour FTD le 'show capture cap_inside packet-number 4 trace' pour le paquet n ° 4 contient la sortie suivante. Que signifie le verdict «d'avance rapide» et comment ce paquet est traité dans FTD?

Le verdict «avance rapide» signifie que le ou les paquets ne sont PAS envoyés au moteur Snort et sont inspectés uniquement par le moteur LINA.

Ilkin

Découvrez et enregistrez vos notes préférées. Revenez pour trouver les réponses d'experts, des guides étape par étape, des sujets récents et bien plus encore.

Êtes-vous nouveau ici? Commencez par ces conseils. Comment utiliser la communauté Guide pour les nouveaux membres

Liens rapides

Parcourez les liens directs de la Communauté et profitez de contenus personnalisés en français