- Cisco Community

- Communauté Cisco

- Sécurité

- Discussions de Sécurité

- Re: Traceroute via FTD

- S'abonner au fil RSS

- Marquer le sujet comme nouveau

- Marquer le sujet comme lu

- Placer ce Sujet en tête de liste pour l'utilisateur actuel

- Marquer

- S'abonner

- Sourdine

- Page imprimable

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le

23-09-2021

05:06 PM

- dernière modification le

18-07-2023

12:56 PM

par

Jimena Saez

![]()

J’essaie de faire fonctionner traceroute de mon réseau interne vers Internet via un FTD2110 géré par FMC exécutant du code 6.2.3

J’ai créé une politique d’accès permettant les ICMP de type 3 et 11 de l’extérieur vers l’intérieur. J’ai ajouté des instructions d’autorisation ICMP dans les paramètres de plate-forme de l’appareil (3 et 11 sur l’interface externe à any-ipv4).

J’ai également ajouté l’instruction flex config pour décrémenter la durée de vie

Mais cela ne fonctionne toujours pas. Est-ce un bug ? Unsupported?

Résolu ! Accéder à la solution.

- Étiquettes:

-

Sécurité

Solutions approuvées

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 23-09-2021 05:07 PM

Voici à quoi devraient ressembler les bits pertinents dans une configuration en cours d’exécution FTD :

icmp autorise tout dépassement de temps <votre nom d’interface externe> icmp autorise tout <nom d’interface externe inaccessible> ! policy-map global_policy <snip>inspect icmp inspect icmp error class class-default <snip>set connection decrement-ttl

Pouvez-vous confirmer que vous les avez?

Si oui, avez-vous essayé un diagnostic de traceur de paquets et que montre-t-il?

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 23-09-2021 05:07 PM

Oui. Je viens de le confirmer dans mon laboratoire.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 23-09-2021 05:06 PM

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 23-09-2021 05:06 PM

Malheureusement, cela ne fonctionne pas non plus

l’interface graphique n’interprète pas correctement la règle - lorsque vous essayez d’ajouter OSPF(89) en tant que port, il est simplement par défaut « any »

Mais ce n’est pas le problème sous-jacent. Le problème que j’ai est que le FTD ne passera pas la période de trafic traceroute - il laisse tomber l’ICMP sur l’interface extérieure. Je n’arrive même pas au problème TTL

(j’aurais aimé que nous utilisions toujours l’ASA ...)

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 23-09-2021 05:07 PM

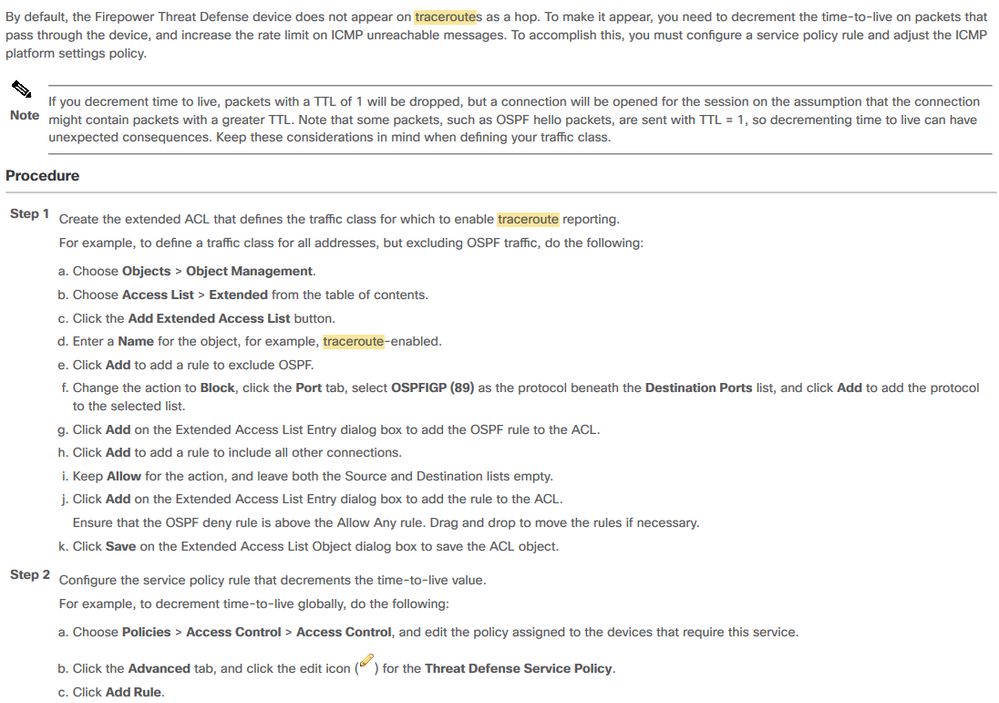

Avez-vous vu les instructions à packetu.com? Paul Stewart fait un bon travail en parcourant la configuration nécessaire là-bas:

https://packetu.com/2018/08/12/traceroute-through-firepower-threat-defense/

Je l’ai fait fonctionner comme ça sur plusieurs déploiements FTD.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 23-09-2021 05:07 PM

Oui, je l’ai fait, et j’ai vérifié la configuration dans CLI. Tout semble correct.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 23-09-2021 05:07 PM

Voici à quoi devraient ressembler les bits pertinents dans une configuration en cours d’exécution FTD :

icmp autorise tout dépassement de temps <votre nom d’interface externe> icmp autorise tout <nom d’interface externe inaccessible> ! policy-map global_policy <snip>inspect icmp inspect icmp error class class-default <snip>set connection decrement-ttl

Pouvez-vous confirmer que vous les avez?

Si oui, avez-vous essayé un diagnostic de traceur de paquets et que montre-t-il?

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 23-09-2021 05:07 PM

Il s’avère qu’il y avait une autre règle dans la politique d’accès qui était plus haut et qui causait le problème.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 23-09-2021 05:07 PM

Salut

Est-ce pris en charge sur FTD 6.5 FDM pour activer le FW en tant que saut sur la traceroute ?

merci.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 23-09-2021 05:07 PM

Oui. Je viens de le confirmer dans mon laboratoire.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 31-05-2024 04:27 AM

icmp permit any time-exceeded <your outside interface name> icmp permit any unreachable <your outside interface name>

Comment avez-vous activé cette option dans FDM introuvable ?

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 31-05-2024 08:57 AM

Vous pouvez effectuer cette opération dans FDM à l'aide d'un objet et d'une politique Flexconfig :

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 18-07-2023 12:21 PM

J'ai remarqué que vous pouvez définir une politique ICMP pour FTD via FMC sous Paramètres de la plate-forme. Quoi qu'il en soit, j'ai essayé de créer une politique pour refuser ICMP tout là-dedans pour l'interface externe, mais il n'a pas fonctionné. La création d’une configuration flexible est-elle la meilleure façon de refuser ICMP sur l’interface externe ?

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 18-07-2023 12:39 PM

@CiscoPurpleBelt vous n'utiliseriez flexconfig que si vous configurez une liste de contrôle d'accès du plan de contrôle. ICMP « to* to FTD » est contrôlé séparément via les paramètres de la plate-forme. Le contrôle du trafic « via » le FTD se fait via les règles ACP.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 19-07-2023 05:13 AM

Encore un grand merci. C'est ce que j'ai essayé au départ, mais cela ne s'est jamais appliqué étant donné l'erreur : il suffisait de choisir les réseaux IPv4 comme source.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

19-07-2023 10:45 AM - modifié 19-07-2023 11:26 AM

Si je veux toujours être capable d'envoyer une requête ping à l'interface, vous devez quand même effectuer une autorisation parce qu'un refus implicite est appliqué à ces politiques de plate-forme. Si je bloque le code 0 (même essayé 8), puis ajoute un permit any icmp après lui, il ne désactive pas les réponses ping mais autorise les pings out.

Découvrez et enregistrez vos notes préférées. Revenez pour trouver les réponses d'experts, des guides étape par étape, des sujets récents et bien plus encore.

Êtes-vous nouveau ici? Commencez par ces conseils. Comment utiliser la communauté Guide pour les nouveaux membres

Liens rapides

Parcourez les liens directs de la Communauté et profitez de contenus personnalisés en français