Buen día,

Por este medio deseo compartir un documento sobre la creación de VPN sitio a sitio en routers utilizando certificados digitales.

Saludos,

Cisco VPN Sitio-a-Sitio con Certificado Digital

Las VPNs o Virtual Private Networks han sido soluciones o conexiones que hemos venido utilizando por mucho tiempo, para transmitir y proteger información a través de redes propias o externas que se encuentran entre sitios remotos, y también con el fin de evitar ciertos tipos de ataques como por ejemplo Man-In-The-Middle.

Existen muchos tipos de VPNs: Sitio-a-Sitio, GETVPN, EZVPN, RA VPN, FlexVPN, etc. Todos los tipos de VPN funcionan muy bien y se les puede aplicar métodos de autenticación para fortalecer la protección de los datos que pasan a través de sus túneles; estos métodos son aplicados junto con IPSec:

- Pre-shared-key

- Certificado digital

Pre-Shared-Key es un tipo de autenticación comúnmente utilizada, pero cuenta con poca escalabilidad, ya que se deben configurar manualmente la llave en cada dispositivo que participara en la conexión VPN. Aplicar este tipo de autenticación es menos complicado y puede ser sugerido para pocas conexiones de VPN.

Certificados digitales es tipo de autenticación escalable, cuenta con un mecanismo centralizado donde los certificados se encuentran en un dispositivo conocido como: autoridad certificada (CA), este puede ser un servidor, firewall o incluso un router que cuente con el licenciamiento o capacidades correctas. Los dispositivos que conforman la conexión VPN deben poder tener conectividad con el servidor CA para obtener a través de los certificados toda la información para autenticación, a estos certificados se les puede aplicar tiempo de caducidad para optimizar la protección.

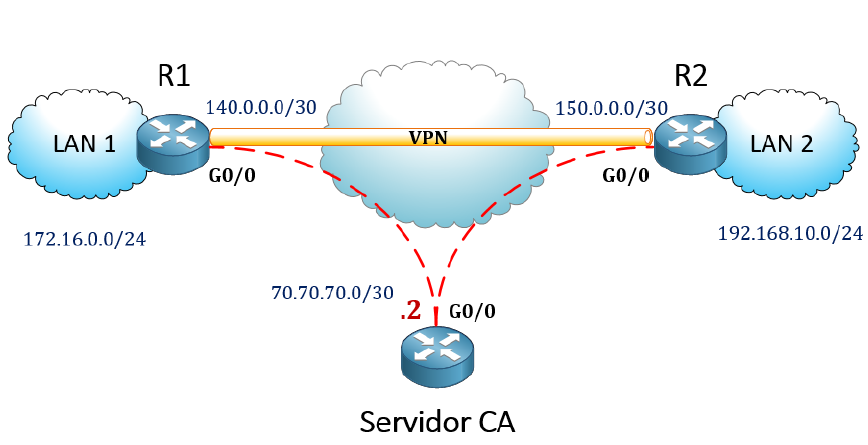

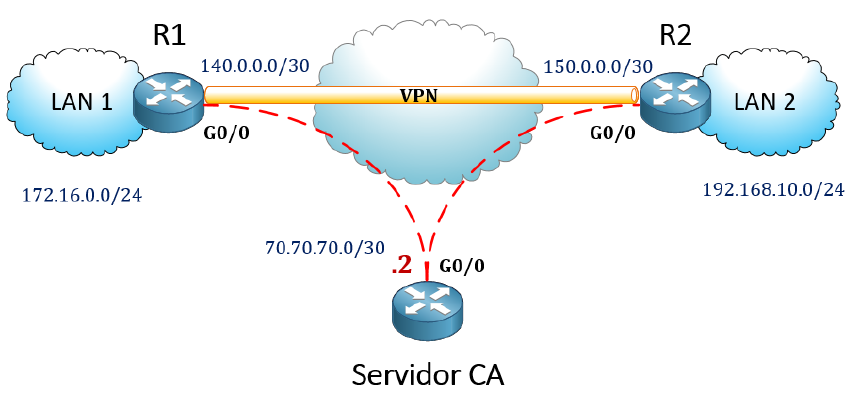

Basado en lo que hemos conversado previamente, procederemos a realizar nuestra configuración basada en la siguiente topología:

La topología cuenta una nube central que si se desea simular puede ser un router que interconecte a R1, R2 y el servidor CA.

R1 y R2 serán los routers que crearán la conexión VPN y protegerán la comunicación entre la LAN1 y LAN2.

Ambos routers tendrán conectividad al servidor CA para poder obtener el certificado con la información sobre la autenticación a utilizar en la fase 1.

CONFIGURACIONES

Configuración del servidor CA y R1 – R2

Asumiendo los routers se encuentran ya pre-configurados, iniciaremos con la configuración del servidor CA y R1 – R2. Las loopbacks 0 representaran las redes LAN.

Pre configuraciones:

R1

interface Loopback0

ip address 172.16.0.1 255.255.255.0

interface Ethernet0/0

ip address 140.0.0.2 255.255.255.252

ip route 0.0.0.0 0.0.0.0 140.0.0.1

R2

interface Loopback0

ip address 192.168.10.1 255.255.255.0

interface Ethernet0/0

ip address 150.0.0.2 255.255.255.252

ip route 0.0.0.0 0.0.0.0 150.0.0.1

Servidor-CA

interface Ethernet0/0

ip address 70.70.70.2 255.255.255.252

ip route 0.0.0.0 0.0.0.0 70.70.70.1

Si desea continuar leyendo el documento, por favor revisé el archivo adjunto aquí.