- Cisco Community

- Comunidad de Cisco

- Wireless Mobility

- Documentos Wireless Mobility

- Doc - CWA para WLAN de invitados integrada con ISE

- Suscribirse a un feed RSS

- Marcar como nuevo

- Marcar como leída

- Favorito

- Suscribir

- Página de impresión sencilla

- Informe de contenido inapropiado

- Suscribirse a un feed RSS

- Marcar como nuevo

- Marcar como leída

- Favorito

- Suscribir

- Página de impresión sencilla

- Informe de contenido inapropiado

10-04-2023 06:06 PM - editado 10-11-2023 05:44 PM

Presentación del webinar Community Live

Con la colaboración de Estefanía Pacheco y Luis Alberto González.

En este webinar puede aprender qué es una red inalámbrica de tipo Central Web Authentication (CWA) y cómo funciona. Una red CWA se caracteriza por hacer uso de la autenticación de usuarios a través de un portal web que integra el servidor Cisco Identity Services Engine (ISE) para otorgar acceso a su red a sus invitados. En él, se muestra el proceso de autenticación web y su configuración, y se menciona el caso de uso particular del túnel de movilidad (Foreign-Anchor) para dirigir y aislar la salida del tráfico de invitados. Además, nuestros expertos presentan una demostración de la solución donde ver qué herramientas se pueden emplear para diagnosticar problemas comunes de una red inalámbrica con CWA.

Nota: Se recomienda estar familiarizado con los controladores LAN inalámbricos (WLC) Catalyst serie 9800 y la configuración del servidor Cisco ISE.

Recuerde que la presentación está disponible en pdf para su comodidad. Si este documento le ha resultado útil, no olvide calificar esta publicación con un voto de utilidad para validar su relevancia. ¡Muchas gracias!

¿Cómo enviar una nueva pregunta?

Ponemos a su disposición nuestro evento Ask Me Anything (AMA) en cuyo foro podrán externar dudas y solicitar apoyo de nuestros expertos en casos específicos de los temas abordados. ¡Esperamos sus preguntas!

Lista de las Q&R del webinar Community Live

Encuentre la lista de preguntas formuladas durante el seminario web Community Live de nuestro evento. Cualquier duda que no haya sido respondida durante la sesión será resuelta posteriormente aquí o en el foro de "Preguntas".

Lista de Preguntas y Respuestas Q&A

- Pregunta: La petición de DHCP quién la realiza, la WLC anchor o la foreing? - Jorge G. (min. 12)

- Pregunta: En qué se diferencia de DUO? - Joan I. (min. 12)

- Pregunta: Cómo hacer que los usuarios no consuman direccionamiento IP indiscriminadamente? - Andy G. (min. 12)

- Pregunta: Cómo implementarían CWA cuando tienen un load balancer que distribuye la carga entre múltiples ISE Servers, el WLC SSID para CWA apunta a la interfaz virtual externa del Load balancer, entiendo además que LWA no es eficiente porque realiza ...

- Pregunta: Cuál es el proceso de conmutación si tengo más de un server? - Javier A. (min. 14)

- Pregunta: El usuario invitado necesita resolución DNS al portal ISE, cómo lograr que el invitado no ingrese a la red donde está el DNS interno, pero al mismo tiempo proporcionar el servicio? - Jaime (min. 14)

- Pregunta: Tengo una solución de invitados basada en CWA la cual funciona bien. Sin embargo, el cliente consulta si es posible integrar esta solución con pasarelas de pago para -por ejemplo- hacer que usuarios externos paguen un costo por el tiempo de...

- Pregunta: Qué pasa en el escenario donde la Anchor está en una DMZ? Se tienen que abrir permisos de todos los servicios o solo los del túnel anchor? (16666 y 16667) - Jorge G. (min. 14)

- Pregunta: Por qué los iPhones no pueden acceder a la página del portal cautivo? Es un problema en el ISE? O en el WLC? Este inconveniente lo tengo hace varias semanas. - Elvin Ronald V. (min. 14)

- Pregunta: ¿Qué licenciamiento se requiere en el WLC y en el ISE para que esta integración funcione? - Ernesto Javier G. (min. 16)

- Pregunta: Qué tiempo de TTL debe tener el servidor DNS? - Javier A. (min. 18)

- Pregunta: Si tengo en ISE una interfaz dedicada de acceso al portal cautivo del ISE, cómo puedo empujar esta dirección IP en la lista de acceso en la controller C9800 desde DNAC? - Jorge A M. (min. 18)

- Pregunta: ISE soporta certificados wildcard para el portal? - Fernando L. (min. 19)

- Pregunta: En el escenario CWE con ISE, qué petición se hace primero? Petición de DHCP y después la redirección de la ACL? O primero es la redirección de ACL y en este incluye el DHCP? - Jorge G. (min. 19)

- Pregunta: Esto es compatible con controladores aironet? 5508 y 5520? - Ezequiel B. (min. 20)

- Pregunta: Una Mac address dada de alta en la lista de Mac filtering en una 9800, ya no se puede conectar a un SSID con LWA, le marca autenticación fallida. Tendrán documentación acerca de este comportamiento? - Andy G. (min. 21)

- Pregunta: Existe forma de proteger al DNS y DHCP ante ataques de clientes maliciosos que no tengan credenciales de autenticación? - Josue R. (min. 21)

- Pregunta: Eso iba a preguntar, usábamos 1.1.1.1 en el pasado. - Abraham C. (min. 23)

- Pregunta: La ip virtual del controlador lo usa para el redirect, entendiendo que el redirect lo hace hacia el ISE, debería ser enrutable la ip virtual del controlador? - Eder S. (min. 25)

- Pregunta: Qué tips puedes dar para CWA que los iPhones o en general los dispositivos Apple funcionen sin problemas? - Giovanni A. (min. 25)

- Pregunta: LWA es posible de colocar certificado de 3 para que no dé el warning de sitio no seguro? - Giovanni A. (min. 25)

- Pregunta: Cómo se maneja la parte de re-auth de los invitados, de forma default pide la autenticación cada hora o algo parecido, incluso si no se perdió la conexión con el WLC? - Alvaro G. (min. 25)

- Pregunta: CWA es compatible cuando el 9800 está embebido en una red inalámbrica (p.e. C9120axi-EWC's)? - Luis F. (min. 26)

- Pregunta: Si la autenticación se realiza a través de Gmail. Se puede integrar esta autenticación con ISE? - Boris V. (min. 26)

- Pregunta: Si el cliente solicita una página https en vez de un http (por ejemplo https://www.google.com), saldría un mensaje de warning de certificados al momento de que el controller captura la solicitud? - Claudio C. (min. 27)

- Pregunta: Quiero hacer la redirección a un portal externo, mi portal externo hace la autenticación por redes sociales. ¿A qué url y qué respuesta debo enviar después de que la autenticación sea exitosa en mi portal externo? - Jesús Alejandro. (min. 2...

- Comentario: Ernesto, en ISE tienes que instalar un certificado que debe estar signed por un trusted CA authority, ese certificado debe ser usado en el "portal" service de ISE. - Abraham C. (min. 28)

- Pregunta: Buenas tardes, es posible implementar CWA utilizando el puerto fuera de banda del WLC para enviar las peticiones al ISE? - Marcos M. (min. 29)

- Pregunta: Es posible integrar CWA con redes wireless de Meraki? - Alejandro M. (min. 30)

- Pregunta: ¿Qué tiempo guarda la Mac address el servidor ISE antes de pedir autenticación de nuevo? - Luis O. (min. 30)

- Pregunta: Edgar, entiendo que la solución que Uds. proponen para CWA implica entradas individuales en el WLC para los radius servers, es eso correcto? Porque yo estoy usando F5 load balancer con múltiples ISE pero tengo problemas de redireccionamient...

- Pregunta: Con WLC es posible controlar que el usuario únicamente pueda conectarse a través de un solo dispositivo? - Geovani P. (min. 31)

- Pregunta: Pregunta, si no cuento con C9800, y realizo la configuraciones en mis acces point, repercute en algo? - Angel M. (min. 31)

- Pregunta: Para la opción de CWA con pasarela de pago usando accounting, tienen alguna documentación que puedan compartir? - Renato L. (min. 32)

- Pregunta: Otra pregunta, cuando tengo un clúster, y doy acceso a los maestros, se me satura. Qué puedo hacer, ya que es una universidad? - Angel M. (min. 34)

- Pregunta: Andy, con randomized Mac address, filtrado por Mac, ya no es tan eficiente? - Abraham C. (min. 34)

- Pregunta: Fernando, ISE soporta wildcard certs pero al menos Entrust no te permite usar IP's en el campo de wildcard entries. - Abraham C. (min. 36)

- Pregunta: ¿Por qué no se recomienda redirigir tráfico HTTPS? - Jesús C. (min. 36)

- Pregunta: Por qué debe ser any any puerto ochenta? - Javier A. (min. 36)

- Pregunta: Hola, ¿qué versión de ISE mínima es requerida para esta implementación? - Oreste T. (min. 37)

- Pregunta: Cuál es la ACL correcta, he visto en varios foros y guías y ninguna coincide. De igual manera al usar el tool para migrar config hacia las 9800 el resultado es diferente. - Jorge G. (min. 38)

- Pregunta: Qué diferencia hay entre Local Switching, Central Switching y FlexConnect? - Ernesto Javier G. (min. 39)

- Pregunta: Hola, el local switching es cuando el gateway de la red está en el WLC? - Fernando L. (min. 40)

- Pregunta: Nos puedes compartir una liga para la configuración de CWA? - Manuel M. (min. 40)

- Comentario: Fernando, de hecho en el certificado configurado en el ISE vas a tener un wilcard entry para el Guest Portal que el ISE presenta al usuario para autenticación de Guests, ese certificado también se usa para el sponsor portal. CWA WLC / ISE...

- Pregunta: En qué grupo viven los usuarios locales para el acceso a CWA? - Fernando L. (min. 43)

- Pregunta: Puedo tener una regla de MAB y otra de CWA de mi controlador, vinculado a un SSID? - Henry G. (min. 45)

- Comentario: Para el que pregunta por el 3rd party certificate a instalar en el WLC, me puede contactar por Cisco Community (AJC user, suelo contribuir ahí) para facilitarle un procedimiento de instalación de ese certificado, tiene sus particularidade...

- Pregunta: El guest_flow daba problemas por lo cual se debía usar remember me. - Guillermo V. (min. 46)

- Pregunta: Podrían indicar cómo crear la ACL de autorización por si el cliente quiere que vayas a unos segmentos específicos, por favor? - Pablo G. (min. 48)

- Pregunta: Tengo un SSID al cual quiero que a ciertos equipos les funcione el portal cautivo y a otros los deje pasar sin portal cautivo... Con este ejemplo que nos acaban de dar, tendría que configurar una regla con MAB y otra regla con redireccionam...

- Pregunta: EL ISE tiene 3 GUEST portals: Hotspot Guest Portal, Self-Registered Guest Portal, Sponsored Guest Portal? - Eder S. (min. 51)

- Pregunta: Pero los Aps deberían ser compatibles con ambas controladoras, tanto como el aireos y el 9800 cierto? - Carlos R. (min. 56)

- Pregunta: Qué opinión tienen de 802.11r (fast transition) y la operación de CWA? - Abraham C. (min. 56)

- Pregunta: Me podrías confirmar si consta así en la documentación de Cisco? No he encontrado ninguna guía oficial donde conste dicha limitación. - Marcos M. (min. 56)

- Pregunta: Me gustaría saber cómo crear el túnel de movilidad? - Carlos R. (min. 57)

- Pregunta: Si por favor, es necesario cómo configurar anchor Foreing entre 9800 y 5508? - Giovanni A. (min. 57)

- Pregunta: Me interesa cómo realizar la configuración del túnel de movilidad entre controladoras? - Hafit S. (min. 57)

- Pregunta: Quizás es una pregunta básica, si quiero iniciar de cero una red WIFI, qué se requiere para que tenga autenticación de usuarios corporativos mediante AZURE AD (Controlador + Cisco ISE o solo un Controller)? Y cuál es el mejor método de aute...

- Pregunta: Qué se puede validar si vemos que las peticiones de DHCP vienen de la Foreign y no de la anchor? - Jorge G. (min. 58)

- Pregunta: El Firewall intermedio entre la controladora Foreing y la controladora Anchor, está embebido en el ISE? O es externo y debemos incluirlo? - Javier A. (min. 59)

- Pregunta: Saludos, estoy interesado en la creación de túnel de movilidad? - Gustavo C. (min. 66)

- Pregunta: El portal cautivo puede ser HTTPS así solo se capture en las peticiones HTTP para el redireccionamiento? - César C. (min. 67)

- Comentario: CWA funciona en ISE desde la versión 2.2 pero ya tienen que moverse a la versión 3.X porque ISE 2.7 pronto entrará en end of support. - Abraham C. (min. 71)

- Pregunta: Podrían compartir su experiencia con un SSID que usa CWA (guest ssid) y habilitar 802.11r (fast transition)? - Abraham C. (min. 77)

- Pregunta: Además del trace RA para ver los estados del clientes wireless, existe algún debug para poder revisar si el cliente envía el dns query o el http GET? - Jesus Emanuel R. (min. 78)

- Pregunta: El tráfico entre el cliente y el AP es cifrado o encriptado? - Oreste T. (min. 81)

- Pregunta: ¿Este tipo de integración con ISE se puede hacer con controladores embebidos en aps como 9115AX o solamente se puede con controladores 9800? - Darwin P. (min. 82)

- Pregunta: Para una solución foreign - anchor el servidor DHCP debe estar en la red corporativa o en la DMZ? - César C. (min. 88)

- Pregunta: CWA es compatible con todos los tipos de portales de ISE? - Renato L. (min. 90)

- Pregunta: Consulta uno puede bloquear para que un grupo de personas solo tengan acceso para crear los usuarios y no tengan acceso a todo lo demás? - Dariush A. (min. 91)

- Pregunta: Hay alguna implicación en el escenario Foreign-Anchor si la Anchor esta nateada? - Jorge G. (min. 98)

- Pregunta: Puedo combinar un esquema de CWA con Meraki + ISE y teniendo unas WLC 9800 como anchor? - Rubén M. (min. 99)

- Pregunta: Cuáles son los requisitos mínimos a nivel de HW y SW para implementar CWA? - Dufstin. (min. 100)

- Comentario: Dariush, ISE tiene una funcionalidad que te permite manejar quienes crean Guest accounts basado en AD credentials, esa funcionalidad también limita la visibilidad del ISE dashboard. - Abraham C. (min100.)

- Pregunta: Existe algún grupo de Webex comunitario para ayuda de wifi? - Magali G. (min. 102)

- Pregunta: Se necesita un valor mínimo de latencia entre NAD y ISE para que CWA funcione correctamente? - Renato L. (min. 102)

- Pregunta: Para la certificación del CCNP, necesito tener el certificado de CCNA? - Henry G. (min. 103)

- Pregunta: Puedes compartir el link del blog para consultar las ofertas que están comentando? Por favor? - Juan Lorenzo M. (min. 104)

- Pregunta del Chat: La dirección de URL que abre el cliente, es público o url privado? - Eder S. (min. 13)

- Pregunta del Chat: Se requiere instalar certificados en el usuario final para que abra el portal de ISE? - Eder S. (min. 13)

- Pregunta del Chat: Radkit es solo para wifi o también para mi lan? - Carlos R. (min. 102)

Pregunta: La petición de DHCP quién la realiza, la WLC anchor o la foreing? - Jorge G. (min. 12)

Respuesta (Edgar M): Todo tráfico de capa 3 en adelante (desde DHCP) es manejada por el anchor.

Pregunta: En qué se diferencia de DUO? - Joan I. (min. 12)

Respuesta (Ricardo G. D.): DUO es un mecanismo de autenticación multifactor donde usualmente ya existen credenciales definidas. CWA es exclusivamente para usuarios inalámbricos que pueden o no contar con credenciales.

Pregunta: Cómo hacer que los usuarios no consuman direccionamiento IP indiscriminadamente? - Andy G. (min. 12)

Respuesta (Edgar M): Se recomienda habilitar la característica de ¨DHCP Required¨ en la WLAN, así los clientes solo pueden conectarse solicitando DHCP y no por IP estática, revisa la configuración de tu DHCP server para asegurar la apropiada reutilización, recomendamos tiempos de lease de no más de 4 horas para invitados.

Pregunta: Cómo implementarían CWA cuando tienen un load balancer que distribuye la carga entre múltiples ISE Servers, el WLC SSID para CWA apunta a la interfaz virtual externa del Load balancer, entiendo además que LWA no es eficiente porque realiza múltiples redireccionamientos? - Abraham C. (min. 13)

Respuesta (Edgar M): Es correcto, es necesario que se garantice solo un servidor que responda ambas peticiones del cliente durante CWA para evitar que se rompa el contexto de la autenticación.

Pregunta: Cuál es el proceso de conmutación si tengo más de un server? - Javier A. (min. 14)

Respuesta (Edgar M): Del lado del 9800, solo se usa el primer server en un server group, los demás servers actuarán si el primero falla. En ambiente normal, esto garantiza que todas las peticiones de CWA vayan al mismo server.

Pregunta: El usuario invitado necesita resolución DNS al portal ISE, cómo lograr que el invitado no ingrese a la red donde está el DNS interno, pero al mismo tiempo proporcionar el servicio? - Jaime (min. 14)

Respuesta (Ricardo G. D.): Esto se explicará en breve, es mediante una ACL que permite acceso al portal pero no a Internet.

Pregunta: Tengo una solución de invitados basada en CWA la cual funciona bien. Sin embargo, el cliente consulta si es posible integrar esta solución con pasarelas de pago para -por ejemplo- hacer que usuarios externos paguen un costo por el tiempo de uso de la red? - César C. (min. 14)

Respuesta (Ricardo G. D.): Esta solución es posible especialmente con el uso de accounting para llevar un registro de los tiempos de conexión.

Respuesta (Edgar M): Sí es posible, este tipo de servicio está definido del lado de ISE donde se podrían definir páginas específicas de redirección a servicios de pago. Te invito a consultarlo con tu representante de Cisco para la redirección con un experto de ISE.

Pregunta: Qué pasa en el escenario donde la Anchor está en una DMZ? Se tienen que abrir permisos de todos los servicios o solo los del túnel anchor? (16666 y 16667) - Jorge G. (min. 14)

Respuesta (Edgar M): Si el ISE está dentro del firewall, esta comunicación específica al portal de redirección debe también permitirse a través del FW. Puedes modificar el puerto del portal de ISE (8443) para mayor seguridad.

Respuesta (Ricardo G. D.): La anchor WLC transportará los datos a través del túnel de movilidad, por lo que abrir solo esos puertos más los requerimientos ya comentados como DHCP, DNS y lo pertinente para el funcionamiento de CWA.

Pregunta: Por qué los iPhones no pueden acceder a la página del portal cautivo? Es un problema en el ISE? O en el WLC? Este inconveniente lo tengo hace varias semanas. - Elvin Ronald V. (min. 14)

Respuesta (Ricardo G. D.): Desafortunadamente esto no se puede diagnosticar por este medio. Sugerimos abrir un caso con TAC para hacer una investigación apropiada de su red.

Respuesta (Edgar M): Los iPhones deberían funcionar sin problemas con CWA, te invito a abrir un caso con TAC para solucionar tu problema.

Pregunta: ¿Qué licenciamiento se requiere en el WLC y en el ISE para que esta integración funcione? - Ernesto Javier G. (min. 16)

Respuesta (Edgar M): CWA funciona desde el nivel essentials.

Pregunta: Qué tiempo de TTL debe tener el servidor DNS? - Javier A. (min. 18)

Respuesta (Edgar M): Solo es necesario tener A records que traduzca el nombre de ISE a la IP, no se necesita otra configuración especial.

Pregunta: Si tengo en ISE una interfaz dedicada de acceso al portal cautivo del ISE, cómo puedo empujar esta dirección IP en la lista de acceso en la controller C9800 desde DNAC? - Jorge A M. (min. 18)

Respuesta (Edgar M): Es correcto, solo deberías designar la IP de la interfaz exclusiva del portal de ISE.

Pregunta: ISE soporta certificados wildcard para el portal? - Fernando L. (min. 19)

Respuesta (Ricardo G. D.): Sí los soporta, para más detalles sobre el proceso en ISE sugerimos contactar a su especialista de AAA..

Pregunta: En el escenario CWE con ISE, qué petición se hace primero? Petición de DHCP y después la redirección de la ACL? O primero es la redirección de ACL y en este incluye el DHCP? - Jorge G. (min. 19)

Respuesta (Edgar M): Primero se hace DHCP para que el cliente invitado pueda iniciar una solicitud HTTP, la cual es interceptada y se inyecta la redirección a la IP que se encuentra configurada como permit en la ACL.

Pregunta: Esto es compatible con controladores aironet? 5508 y 5520? - Ezequiel B. (min. 20)

Respuesta (Edgar M): Sí, CWA es una solución inicialmente diseñada en la arquitectura de aireos, y adoptada en 9800.

Pregunta: Una Mac address dada de alta en la lista de Mac filtering en una 9800, ya no se puede conectar a un SSID con LWA, le marca autenticación fallida. Tendrán documentación acerca de este comportamiento? - Andy G. (min. 21)

Respuesta (Edgar M): Puedes revisar en siguiente artículo: https://www.cisco.com/c/en/us/td/docs/wireless/controller/9800/config-guide/web-authentication/b-configuring-web-based-authentication-on-cisco-catalyst-9800-series-controllers/m-local-web-authentication-configuration.html#Cisco_Task.dita_8be461c4-da4...

Respuesta (Edgar M): También te invitamos a abrir caso con TAC para revisar y arreglar el problema.

Pregunta: Existe forma de proteger al DNS y DHCP ante ataques de clientes maliciosos que no tengan credenciales de autenticación? - Josue R. (min. 21)

Respuesta (Edgar M): Del lado del 9800 no se tienen mecanismos de protección de DNS o DHCP. Te invito a revisar el portafolio de servicio de protección integral Cisco SAFE para detección de amenazas en la red.

Pregunta: Eso iba a preguntar, usábamos 1.1.1.1 en el pasado. - Abraham C. (min. 23)

Respuesta (Ricardo G. D.): Sí, esto ha cambiado.

Pregunta: La ip virtual del controlador lo usa para el redirect, entendiendo que el redirect lo hace hacia el ISE, debería ser enrutable la ip virtual del controlador? - Eder S. (min. 25)

Respuesta (Ricardo G. D.): No, justamente ese es el punto a evitar y el por qué no se puede usar 1.1.1.1 ahora. Como nueva dirección propuesta estándar se recomienda usar 192.0.2.1.

Pregunta: Qué tips puedes dar para CWA que los iPhones o en general los dispositivos Apple funcionen sin problemas? - Giovanni A. (min. 25)

Respuesta (Ricardo G. D.): Los dispositivos Apple -como cualquier otro- deberían funcionar sin problema. Puedo mencionar que habilitar fastlane es una optimización que ayuda a Apple, sin embargo esto es diferente de cómo funciona CWA.

Pregunta: LWA es posible de colocar certificado de 3 para que no dé el warning de sitio no seguro? - Giovanni A. (min. 25)

Respuesta (Edgar M): Sí, el 3rd party certificate se debe instalar en el 9800 firmando el URL del portal guest que se traduciría en la virtual IP por servidor DNS.

https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213917-generate-csr-for-third-party-certificate.html#toc-hid--337219929

Pregunta: Cómo se maneja la parte de re-auth de los invitados, de forma default pide la autenticación cada hora o algo parecido, incluso si no se perdió la conexión con el WLC? - Alvaro G. (min. 25)

Respuesta (Edgar M): Se puede configurar el tiempo de sesión del cliente invitado, este valor se configura en el policy profile.

Pregunta: CWA es compatible cuando el 9800 está embebido en una red inalámbrica (p.e. C9120axi-EWC's)? - Luis F. (min. 26)

Respuesta (Ricardo G. D.): Sí es compatible, sin embargo puede haber limitantes. Puedes consultar los detalles aquí: https://www.cisco.com/c/en/us/td/docs/wireless/access_point/feature-matrix/ap-feature-matrix.html

Respuesta (Edgar M): Sí, CWA es compatible en arquitectura EWC: https://www.cisco.com/c/en/us/td/docs/wireless/controller/ewc/17-9/config-guide/ewc_cg_17_9/central_web_authentication.html?Booksearch=true

Pregunta: Si la autenticación se realiza a través de Gmail. Se puede integrar esta autenticación con ISE? - Boris V. (min. 26)

Respuesta (Ricardo G. D.): Se puede hacer con Facebook, Gmail no está documentado como un medio de autenticación.

Pregunta: Si el cliente solicita una página https en vez de un http (por ejemplo https://www.google.com), saldría un mensaje de warning de certificados al momento de que el controller captura la solicitud? - Claudio C. (min. 27)

Respuesta (Edgar M): Mientras el 9800 esté habilitado para hacer intercepción de peticiones HTTPS (no recomendado) el 9800 personificará la sesión SSL y debe tener certificado firmado por una CA para evitar el warning.

Pregunta: Quiero hacer la redirección a un portal externo, mi portal externo hace la autenticación por redes sociales. ¿A qué url y qué respuesta debo enviar después de que la autenticación sea exitosa en mi portal externo? - Jesús Alejandro. (min. 28)

Respuesta (Ricardo G. D.): La WLC necesitará permitir el tráfico hacia ese servidor externo por el puerto que lo esté presentando, usualmente HTTPS o 443. La redirección una vez autenticado es un post-redirect y queda a su consideración.

Comentario: Ernesto, en ISE tienes que instalar un certificado que debe estar signed por un trusted CA authority, ese certificado debe ser usado en el "portal" service de ISE. - Abraham C. (min. 28)

Respuesta (Edgar M): Correcto.

Pregunta: Buenas tardes, es posible implementar CWA utilizando el puerto fuera de banda del WLC para enviar las peticiones al ISE? - Marcos M. (min. 29)

Respuesta (Edgar M): Es posible usar el service port como la fuente de solicitudes a RADIUS en general. Sin embargo no está actualmente oficialmente soportado para CWA.

Pregunta: Es posible integrar CWA con redes wireless de Meraki? - Alejandro M. (min. 30)

Respuesta (Edgar M): Si, aquí la documentación: https://documentation.meraki.com/MR/Encryption_and_Authentication/CWA_-_Central_Web_Authentication_with_Cisco_ISE

Pregunta: ¿Qué tiempo guarda la Mac address el servidor ISE antes de pedir autenticación de nuevo? - Luis O. (min. 30)

Respuesta (Ricardo G. D.): ISE no maneja los tiempos de autenticación, lo hace la WLC basado en los temporizadores de session-timeout y session idle timeout. Por ejemplo, si el cliente se unió pero no autenticó en el portal, será desconectado después de 5 minutos. Si está autenticado pero tiene un timeout porque se salió del área de cobertura, la WLC lo desautenticará y al reautenticar se hará una nueva petición a ISE.

Pregunta: Edgar, entiendo que la solución que Uds. proponen para CWA implica entradas individuales en el WLC para los radius servers, es eso correcto? Porque yo estoy usando F5 load balancer con múltiples ISE pero tengo problemas de redireccionamiento que voy a tratar de resolver con SNAT. - Abraham C. (min. 31)

Respuesta (Edgar M): Es correcto, se debe garantizar que el mismo ISE mantenga el mismo contexto del flujo de CWA de un cliente. Espero esto se pueda garantizar con las opciones del radius y balanceador.

Pregunta: Con WLC es posible controlar que el usuario únicamente pueda conectarse a través de un solo dispositivo? - Geovani P. (min. 31)

Respuesta (Edgar M): Esta funcionalidad es responsabilidad de ISE quien sería el que monitorea el usuario y los diferentes dispositivos utilizados con el mismo usuario.

Pregunta: Pregunta, si no cuento con C9800, y realizo la configuraciones en mis acces point, repercute en algo? - Angel M. (min. 31)

Respuesta (Edgar M): La solución CWA funciona con EWC (controlador embebido en aps): https://www.cisco.com/c/en/us/td/docs/wireless/controller/ewc/17-9/config-guide/ewc_cg_17_9/central_web_authentication.html?Booksearch=true

Pregunta: Para la opción de CWA con pasarela de pago usando accounting, tienen alguna documentación que puedan compartir? - Renato L. (min. 32)

Respuesta (Ricardo G. D.): De parte de Cisco ISE, tenemos Guest wifi donde se da un tiempo de vida establecido: https://www.cisco.com/c/en/us/td/docs/security/ise/3-0/admin_guide/b_ISE_admin_3_0/b_ISE_admin_30_guest.html#concept_921E58BE513A4E6EABEEDF380391A7A3

Pregunta: Otra pregunta, cuando tengo un clúster, y doy acceso a los maestros, se me satura. Qué puedo hacer, ya que es una universidad? - Angel M. (min. 34)

Respuesta (Edgar M): Tendríamos que revisar exactamente qué pasa cuando se agregan los usuarios, proactivamente asegúrate de limitar la cantidad de peticiones de asociación para evitar posibles floods: Hability "Client Exclusion Timeout (sec)" a al menos 1 minuto.

Respuesta (Edgar M): Te invitamos a abrir caso a TAC si el problema persiste.

Pregunta: Andy, con randomized Mac address, filtrado por Mac, ya no es tan eficiente? - Abraham C. (min. 34)

Respuesta (Edgar M): ISE ha implementado soluciones para afrontar la situación de random MAC.

Pregunta: Fernando, ISE soporta wildcard certs pero al menos Entrust no te permite usar IP's en el campo de wildcard entries. - Abraham C. (min. 36)

Respuesta (Edgar M): Gracias Abraham.

Pregunta: ¿Por qué no se recomienda redirigir tráfico HTTPS? - Jesús C. (min. 36)

Respuesta (Edgar M): Interceptar HTTPS y secuestrar la sesión SSL implica uso considerable de recursos. En la actualidad todos los dispositivos populares cuentan con sus propios agentes de validación de webauth con peticiones HTTP (captive.apple.com, msfconnect, etc.), por lo que ya no es necesario interceptar https aleatoriamente.

Pregunta: Por qué debe ser any any puerto ochenta? - Javier A. (min. 36)

Respuesta (Ricardo G. D.): Te comparto la parte que explicó Nía: "sabemos que redirigir HTTPS no es deseable (la mayoría de las veces), por lo que es posible que debamos modificar esa entrada para redirigir solo HTTP con 70 permit tcp any any eq 80".

Pregunta: Hola, ¿qué versión de ISE mínima es requerida para esta implementación? - Oreste T. (min. 37)

Respuesta (Edgar M): No tengo la mínima pero por experiencia me ha funcionado desde 2.4.

Pregunta: Cuál es la ACL correcta, he visto en varios foros y guías y ninguna coincide. De igual manera al usar el tool para migrar config hacia las 9800 el resultado es diferente. - Jorge G. (min. 38)

Respuesta (Edgar M): La configuración puede variar según el contexto de switcheo de tráfico, es posible que veas diferencias en documentación con flexconnect Local Switching, vs Central Switching. Te sugiero sigas el formato que se menciona en el webinar.

Pregunta: Qué diferencia hay entre Local Switching, Central Switching y FlexConnect? - Ernesto Javier G. (min. 39)

Respuesta (Edgar M): Central Switching es la capacidad del 9800 de ser el punto de salida del tráfico de los clientes. FlexConnect habilita la capacidad de local switching para que sea el propio Access Point el punto de salida del tráfico del cliente.

Pregunta: Hola, el local switching es cuando el gateway de la red está en el WLC? - Fernando L. (min. 40)

Respuesta (Edgar M): No, local switching es cuando tienes un AP en un sitio remoto y no quieres tunelear el tráfico del cliente de vuelta al datacenter dónde está tu controler. En ese orden de ideas, el gw en flex local switching existe en el sitio remoto.

Pregunta: Nos puedes compartir una liga para la configuración de CWA? - Manuel M. (min. 40)

Respuesta (Edgar M): Sí: https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213920-central-web-authentication-cwa-on-cata.html

Respuesta (Ricardo G. D.): Adicionalmente esta publicación contiene enlaces de interés: https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/115732-central-web-auth-00.html

Comentario: Fernando, de hecho en el certificado configurado en el ISE vas a tener un wilcard entry para el Guest Portal que el ISE presenta al usuario para autenticación de Guests, ese certificado también se usa para el sponsor portal. CWA WLC / ISE es una solución amigable y fácil de administrar. - Abraham C. (min. 42)

Pregunta: En qué grupo viven los usuarios locales para el acceso a CWA? - Fernando L. (min. 43)

Respuesta (Edgar M): Por defecto existen en el default identity store local en ISE, puedes modificarlo a un grupo personalizado o llamarlos desde un AD, y solo para contexto de invitados.

Pregunta: Puedo tener una regla de MAB y otra de CWA de mi controlador, vinculado a un SSID? - Henry G. (min. 45)

Respuesta (Ricardo G. D.): Sí, justamente Luis está por mostrar que MAB es un método de autenticación donde la MAC address del cliente se envía a ISE como usuario y de esa manera ISE sigue el proceso con coa.

Comentario: Para el que pregunta por el 3rd party certificate a instalar en el WLC, me puede contactar por Cisco Community (AJC user, suelo contribuir ahí) para facilitarle un procedimiento de instalación de ese certificado, tiene sus particularidades. - Abraham C. (min. 46)

Pregunta: El guest_flow daba problemas por lo cual se debía usar remember me. - Guillermo V. (min. 46)

Respuesta (Edgar M): Te invitamos a abrir una caso con TAC y lo revisamos a profundidad.

Pregunta: Podrían indicar cómo crear la ACL de autorización por si el cliente quiere que vayas a unos segmentos específicos, por favor? - Pablo G. (min. 48)

Respuesta (Ricardo G. D.): La ACL de Pre-auth es antes de la autenticación. Si por los segmentos te refieres a subredes diferentes, esto se puede reasignar con AAA Override y ISE puede enviar la nueva VLAN a la cual asignarse.

Respuesta (Ricardo G. D.): El cómo escoger quiénes van a un VLAN, y quiénes van a otra, es parte de las diferentes reglas que se pueden definir en los authorization profiles de ISE basados en wlcs o aps de origen, grupos de usuarios, entre otros.

Pregunta: Tengo un SSID al cual quiero que a ciertos equipos les funcione el portal cautivo y a otros los deje pasar sin portal cautivo... Con este ejemplo que nos acaban de dar, tendría que configurar una regla con MAB y otra regla con redireccionamiento a mi portal cautivo/CWA? - Henry G. (min. 48)

Respuesta (Edgar M): Podrías configurar las reglar del authentication policy y asegurar que solo las macs que no existan en tu base de datos, se le envíe el proceso de CWA. Las existentes puedes hacer que se les mande inmediatamente un Access-Accept.

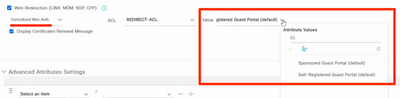

Pregunta: EL ISE tiene 3 GUEST portals: Hotspot Guest Portal, Self-Registered Guest Portal, Sponsored Guest Portal? - Eder S. (min. 51)

Respuesta (Edgar M): Se llama al self-registered Portal, detalles en: https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213920-central-web-authentication-cwa-on-cata.html#toc-hid--546042274

Pregunta: Pero los Aps deberían ser compatibles con ambas controladoras, tanto como el aireos y el 9800 cierto? - Carlos R. (min. 56)

Respuesta (Ricardo G. D.): Mientras los aps estén unidos a sus respectivas controladoras y ambas controladoras estén en IRCM, no habría problema. Solo hay que tomar en cuenta las restricciones de IRCM: https://www.cisco.com/c/en/us/td/docs/wireless/controller/9800/config-guide/configuringircm/b-configuring-inter-release-controller-mobility-in-wireless-deployments-supporting-aireos-and-catalyst-9800-controllers/m-restrictions-for-ircm-.pdf

Pregunta: Qué opinión tienen de 802.11r (fast transition) y la operación de CWA? - Abraham C. (min. 56)

Respuesta (Edgar M): No se usan en conjunto, ya que 802.11r es utilizado para seguridad tipo 802.1x, la cual no se puede integrar en conjunto con CWA.

Respuesta (Edgar M): Incluso utilizando PSK con CWA, no tiene mayor beneficio el uso de 802.11r en PSK.

Pregunta: Me podrías confirmar si consta así en la documentación de Cisco? No he encontrado ninguna guía oficial donde conste dicha limitación. - Marcos M. (min. 56)

Respuesta (Luis Alberto G.): El puerto denominado "Service Port" que es para "out of the band management". Debe ser utilizado exclusivamente para eso. Para todo el tráfico relacionado con los clientes, se deben utilizar la interfaces denominadas "Data Ports".

En códigos anteriores a 17.6 y 17.7 NO es posible utilizar protocolos como RADIUS (que es lo que utilizamos para CWA) en dicho puerto. En códigos recientes (digamos 17.9) es posible, sin embargo su intención sigue siendo la utilización de dichos protocolos para la administración de la controladora (por ejemplo, la autenticación de tu usuario de admin utilizado RADIUS/TACACS).

Pregunta: Me gustaría saber cómo crear el túnel de movilidad? - Carlos R. (min. 57)

Respuesta (Edgar M): Te invitamos a ponerlo como tema de interés en el survey al final del evento! Mientras tanto puedes revisar la siguiente guía: https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213913-building-mobility-tunnels-on-catalyst-98.html

Pregunta: Si por favor, es necesario cómo configurar anchor Foreing entre 9800 y 5508? - Giovanni A. (min. 57)

Respuesta (Edgar M): Te invitamos a ponerlo como tema de interés en el survey al final del evento! Mientras tanto puedes revisar la siguiente guía: https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213913-building-mobility-tunnels-on-catalyst-98.html

Pregunta: Me interesa cómo realizar la configuración del túnel de movilidad entre controladoras? - Hafit S. (min. 57)

Respuesta (Edgar M): Te invitamos a ponerlo como tema de interés en el survey al final del evento! Mientras tanto puedes revisar la siguiente guía: https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213913-building-mobility-tunnels-on-catalyst-98.html

Pregunta: Quizás es una pregunta básica, si quiero iniciar de cero una red WIFI, qué se requiere para que tenga autenticación de usuarios corporativos mediante AZURE AD (Controlador + Cisco ISE o solo un Controller)? Y cuál es el mejor método de autenticación para usuarios invitados sin usar Cisco ISE? - Marco M. (min. 58)

Respuesta (Ricardo G. D.): Esto requiere de un entendimiento a detalle de la red ya que involucra varios temas como la instalación de la WLC en Azure, integración con ISE y autenticación sin CWA. Te comparto enlaces de utilidad: https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213920-central-web-authentication-cwa-on-cata.html

Respuesta (Ricardo G. D.): https://www.cisco.com/c/en/us/td/docs/wireless/controller/9800/config-guide/web-authentication/b-configuring-web-based-authentication-on-cisco-catalyst-9800-series-controllers/m-local-web-authentication-configuration.html

Respuesta (Ricardo G. D.): https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-l-wireless-controller/220405-configure-local-web-authentication-with.html

Pregunta: Qué se puede validar si vemos que las peticiones de DHCP vienen de la Foreign y no de la anchor? - Jorge G. (min. 58)

Respuesta (Edgar M): Revisa el forwarding de la vlan en tu solución, solo debería ser necesario que la vlan de invitados exista en el anchor, lo que evitaría que cualquier tráfico de esa vlan llegue al foreign. Si tu problema persiste, te invitamos a abrir un caso en TAC para analizarlo mejor.

Pregunta: El Firewall intermedio entre la controladora Foreing y la controladora Anchor, está embebido en el ISE? O es externo y debemos incluirlo? - Javier A. (min. 59)

Respuesta (Edgar M): El Firewall entre el túnel de movilidad es un dispositivo adicional.

Pregunta: Saludos, estoy interesado en la creación de túnel de movilidad? - Gustavo C. (min. 66)

Respuesta (Ricardo G. D.): Ayúdanos a comentarlo en la encuesta por favor.

Pregunta: El portal cautivo puede ser HTTPS así solo se capture en las peticiones HTTP para el redireccionamiento? - César C. (min. 67)

Respuesta (Ricardo G. D.): Que el portal cautivo sea HTTPS es la mejor práctica, para ello es el certificado firmado.

Comentario: CWA funciona en ISE desde la versión 2.2 pero ya tienen que moverse a la versión 3.X porque ISE 2.7 pronto entrará en end of support. - Abraham C. (min. 71)

Pregunta: Podrían compartir su experiencia con un SSID que usa CWA (guest ssid) y habilitar 802.11r (fast transition)? - Abraham C. (min. 77)

Respuesta (Edgar M): Respondido en otra pregunta anterior.

Pregunta: Además del trace RA para ver los estados del clientes wireless, existe algún debug para poder revisar si el cliente envía el dns query o el http GET? - Jesus Emanuel R. (min. 78)

Respuesta (Edgar M): La forma más efectiva de monitorear ese tráfico es que abras Wireshark en el dispositivo de prueba, lograrás ver todo desde dhcp, dns y la petición HTTP inicial.

Pregunta: El tráfico entre el cliente y el AP es cifrado o encriptado? - Oreste T. (min. 81)

Respuesta (Edgar M): El tráfico no se cifra si solo utilizas CWA, puedes agregar el uso de PSK para cifrar el tráfico: https://www.cisco.com/c/en/us/td/docs/wireless/controller/9800/17-9/config-guide/b_wl_17_9_cg/m_multiple_authc_for_a_client.html?Booksearch=true#concept_2D1D13E74D704349983ADD6A0433628B

Pregunta: ¿Este tipo de integración con ISE se puede hacer con controladores embebidos en aps como 9115AX o solamente se puede con controladores 9800? - Darwin P. (min. 82)

Respuesta (Edgar M): Sí se puede con arquitectura embebida EWC.

Pregunta: Para una solución foreign - anchor el servidor DHCP debe estar en la red corporativa o en la DMZ? - César C. (min. 88)

Respuesta (Edgar M): DHCP se debe asegurar en la DMZ donde el tráfico del cliente va a salir.

Pregunta: CWA es compatible con todos los tipos de portales de ISE? - Renato L. (min. 90)

Respuesta (Luis Alberto G.): Estrictamente, para CWA debes utilizar únicamente los portales:

Los demás portales tienen otros usos/aplicaciones en el flujo de ISE.

Pregunta: Consulta uno puede bloquear para que un grupo de personas solo tengan acceso para crear los usuarios y no tengan acceso a todo lo demás? - Dariush A. (min. 91)

Respuesta (Edgar M): Sí, la solución de sponsored portal en el lado de ISE debería dar esta funcionalidad.

Pregunta: Hay alguna implicación en el escenario Foreign-Anchor si la Anchor esta nateada? - Jorge G. (min. 98)

Respuesta (Edgar M): Debes solamente considerar que la traducción corresponda con las ips públicas a definir en la configuración y poner las ips originales en el campo de private ip para que se logren descubrir entre ellas.

Pregunta: Puedo combinar un esquema de CWA con Meraki + ISE y teniendo unas WLC 9800 como anchor? - Rubén M. (min. 99)

Respuesta (Edgar M): No es posible integrar Cisco enterprise mobility con Meraki por el momento.

Pregunta: Cuáles son los requisitos mínimos a nivel de HW y SW para implementar CWA? - Dufstin. (min. 100)

Respuesta (Edgar M): Cualquier modelo de 9800 y versiones se soporta CWA.

Comentario: Dariush, ISE tiene una funcionalidad que te permite manejar quienes crean Guest accounts basado en AD credentials, esa funcionalidad también limita la visibilidad del ISE dashboard. - Abraham C. (min100.)

Pregunta: Existe algún grupo de Webex comunitario para ayuda de wifi? - Magali G. (min. 102)

Respuesta (Luis Alberto G.): No como tal, sin embargo este foro puede ser utilizado para las preguntas que tengas. Cuando abres casos con el TAC, puedes configurarlo para que el método de contacto sea a través de Webex Chat.

Pregunta: Se necesita un valor mínimo de latencia entre NAD y ISE para que CWA funcione correctamente? - Renato L. (min. 102)

Respuesta (Luis Alberto G.): Generalmente, debemos de cuidar que las transacciones no superen los 300ms como máximo (idealmente todas las transacciones deberían tener <100ms). Solo hay que considerar que para el mundo de wireless es más complicado, por lo que hay que buscar los valores ideales. Una de las cosas a considerar es el sistema operativo del endpoint (hay unos más agresivos que otros) más las condiciones de RF (que podrían generar picos de delay).

Cuando hay problemas por latencia, típicamente se verá en ISE que el endopint abandona la sesión actual para iniciar una nueva.

Pregunta: Para la certificación del CCNP, necesito tener el certificado de CCNA? - Henry G. (min. 103)

Respuesta (Jimena S.): Los especialistas recomiendan pasar primero la certificación de CCNA, ya que son la base de todas las certificaciones y te ayudan a tener los fundamentos claros.

Pregunta: Puedes compartir el link del blog para consultar las ofertas que están comentando? Por favor? - Juan Lorenzo M. (min. 104)

Respuesta (Jimena S.): Las ofertas de las certificaciones están en el siguiente enlace, accesible desde la página de inicio de la comunidad https://community.cisco.com/t5/blogs-seguridad/noticias-defienda-detecte-y-prevenga-amenazas-de-ciberseguridad/ba-p/4933106

Pregunta del Chat: La dirección de URL que abre el cliente, es público o url privado? - Eder S. (min. 13)

Respuesta (Luis laberto G.): Ambas, por eso hay que utilizar un DNS interno que sea capaz de resolver direcciones públicas y privadas.

- Las DNS queries del Sistema Operativo (Windows, Apple, Android, etc.) son siempre públicas.

- Las DNS queries a tu ISE es (típicamente) privado (ya que se encuentra dentro de tu organización).

Pregunta del Chat: Se requiere instalar certificados en el usuario final para que abra el portal de ISE? - Eder S. (min. 13)

Respuesta (Luis Alberto G.): Típicamente no, el portal se abrirá, pero considera lo siguiente:

Cuando tú abres una página (cualquiera) de HTTPS, tu navegador validará quien firmó el certificado de esa página. Cuando esa validación falla, tú verás el error de certificado y tendrás que darle en "Continuar" para seguir.

Ahora bien, si tu página en ISE utiliza HTTPS y quieres evitar ese error de seguridad, tienes que utilizar un Certificado Firmado y que el endpoint confíe en quién firma ese certificado.

Pregunta del Chat: Radkit es solo para wifi o también para mi lan? - Carlos R. (min. 102)

Respuesta (Edgar M): Radkit aplica para casi cualquier tecnología de red soportada por Cisco.

Nuestros expertos

Si usted tiene dudas o está experimentando problemas técnicos con alguno de los productos Cisco, publique su pregunta, solicite información o utilice el motor de búsqueda de la Comunidad de Cisco en español, antes de abrir un caso con el TAC.

¡Conecte con otros expertos de Cisco y del mundo! Encuentre soluciones a sus problemas técnicos o comerciales, y aprenda compartiendo experiencias.

Queremos que su experiencia sea grata, le compartimos algunos links que le ayudarán a familiarizarse con la Comunidad de Cisco:

Navegue y encuentre contenido personalizado de la comunidad