- Cisco Community

- シスコ コミュニティ

- セキュリティ

- ファイアウォール

- Re: Firepower1120の設定について Understanding Firepower 1120 Settings

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2022-12-14 02:31 PM

Firepowerの設定詳しい方へ

Firepower1120のFTDモードにて、Anyconnect接続した端末に検証NW環境のネットワークをpoolさせて、検証NW環境への通信は出来たのですが、DMZ環境の異なるネットワークへ通信出来ません。

Anyconnect接続した端末から、異なるネットワークへアクセスさせることは可能ですか?

可能な場合、設定手順を教えて下さい。

For more information on setting up Firepower

In the FTD mode of Firepower 1120, the network of the verification NW environment was made to pool with the terminal connected to Anyconnect, and communication to the verification NW environment was possible, but communication to the network of different DMZ environment was not possible.

Is it possible to access different networks from a terminal connected to Anyconnect?

If possible, please let me know the setup procedure.

解決済! 解決策の投稿を見る。

- ラベル:

-

ファイアウォール

受理された解決策

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-02-09 07:03 PM

TO:Akira Muranakaさん

ご連絡が遅くなり申し訳ありません。

ご教示いただきました内容を参考に無事一つの接続プロファイルで、検証NWとDMZの異なるNWへVPN接続させる事が出来ました。

ありがとうございました!

立て続けの質問となり恐縮ではございますが、ご教示下さい。

リモートアクセスVPN接続プロファイルにて、AAA認証は問題無く出来たのですが

クライアント証明書を利用しての認証を行いたいのですけど、下記サイトを参考にクライアント側でOpenSSLツールを使用して証明書を作成して同じように設定をしてみたものの上手く行きません。

Cisco FTD Manual Certificate Installation when Managed by FDM

https://www.youtube.com/watch?v=Exo6HW9c8h0

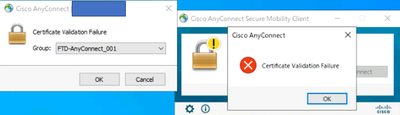

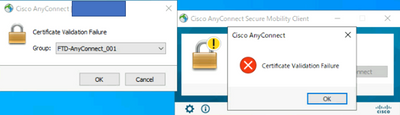

クライアントとFDMに同じ証明書は登録されいるのですが、下記のようになってしまいます。

セキュリティポリシーのSSL復号とアイデンティティも設定が必要なのでしょうか?

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-03-02 12:51 PM 2023-03-02 12:51 PM 更新

はい、Virtual FMC (FMCv)は FMCと使える機能はほぼ一緒ですので、Certificate Maps 利用は問題ないかと思います。また、FMCvを利用した場合は、FDMで使えないような機能も複数追加で使えるようになります。機能差分は、設定ガイドや、New Features リリースノートをご確認いただくとよいです。

例えば、以下はFDM管理時とFMC管理のバージョン 7.2の各ガイドですが、文書の量を比較していただくだけでもわかる通り、実装されている機能に大きな差があります。

FMC利用時

https://www.cisco.com/c/en/us/td/docs/security/secure-firewall/management-center/device-config/720/management-center-device-config-72/vpn-remote-access.html

ASA OSに変更すれば、従来のASA/ASDMと同様に設定できます。 個人的には、Firewallを リモートアクセスVPNの終端専用に使う場合は、ASA OSでも十分ではないかなぁと思います。

一方、LANのインターネット通信のアプリケーション制御やIPS/URLフィルタリングをしつつ、RemoteAccessVPNを併用したい場合は、FTDでAnyConnectの利用が良いかと思います。

ですので、構成やご要件次第かと思います・・!

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-01-10 03:23 PM

こんにちは!

以下の何れか試して頂くと如何でしょうか。

① 社内にProxyサーバーがある場合は Proxyサーバー経由でDMZにアクセスする

② DMZ環境のアドレスを払い出す別の「Cpnnection Profile」を作成し、DMZ環境にアクセスしたい場合は DMZ用のConnection Profileにアクセスする

③ ヘアピン構成かと思うので、以下ドキュメントを参考に VPN PoolをNAT免除(NAT Exemption)に追加する

https://www.cisco.com/c/ja_jp/support/docs/security/anyconnect-secure-mobility-client/215875-configure-anyconnect-vpn-client-on-ftd.html#anc14

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-01-10 05:32 PM

TO: Akira Muranakaさん

返信ありがとうございます。

今時点の構成では、Proxyサーバを経由しておりませんので、①は除外となります。

②,③を試してみたいと思うのですが、私の伝え方に不備があり、申し訳ございません。

FTDモードと伝えておりましたが、FTDソフトウェアにてFDMを使用して設定しております。

FDMからの設定方法をご存知でしたら、ご教示いただけますと幸いです。よろしくお願いします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-01-10 09:07 PM 2023-01-10 11:49 PM 更新

こんばんは! おっと、Firepower Device Manager (FDM) 利用なのですね。

UIと操作方法が違うだけで、FMC・FDM利用時ともに、設定する内容やトラブルシューティング方法は基本かわりません。

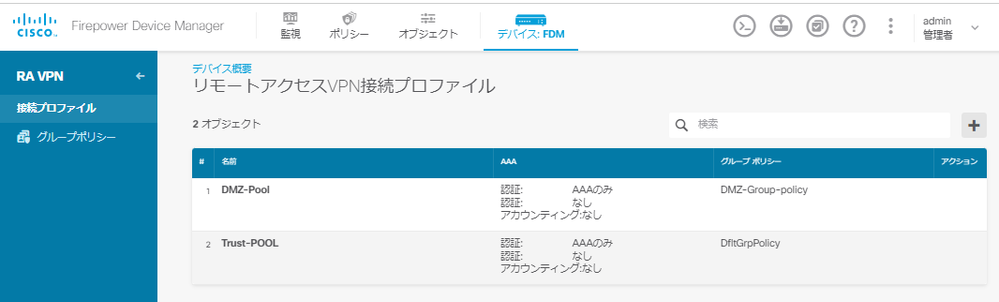

例えば、②の場合は以下のように、検証NWとDMZの各アクセス用の接続プロファイル(=Connection Profile)を設定してあげればよいかと思います。あと、以下の場合はグループポリシーもTrust用とDMZ用で分けて、紐づける内部インターフェイスを変えてあります。

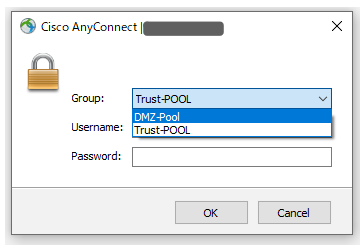

設定後に、AnyConnect端末は以下のように、どちらに接続するか選べるようになります。

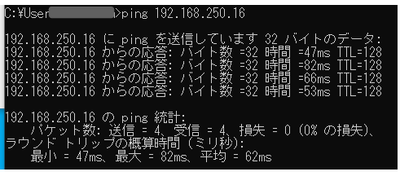

以下は、DMZ-Poolに接続後の、端末からDMZセグメントにあるサーバーへのPING疎通結果です。

③ ヘアピンNATについては、以下ドキュメントの「ステップ2」~「ステップ3」が参考になるかと思うのですが、ヘアピンNATが DMZアクセスにも使えるかはちょっと自信がありません(汗)

あと、② ③ 両方実施してもうまく繋がらない場合は、別の設定の影響でつながらない可能性もあるかもなので、何が理由でDropしてるのかログを見て頂いたほうがいいかもです。

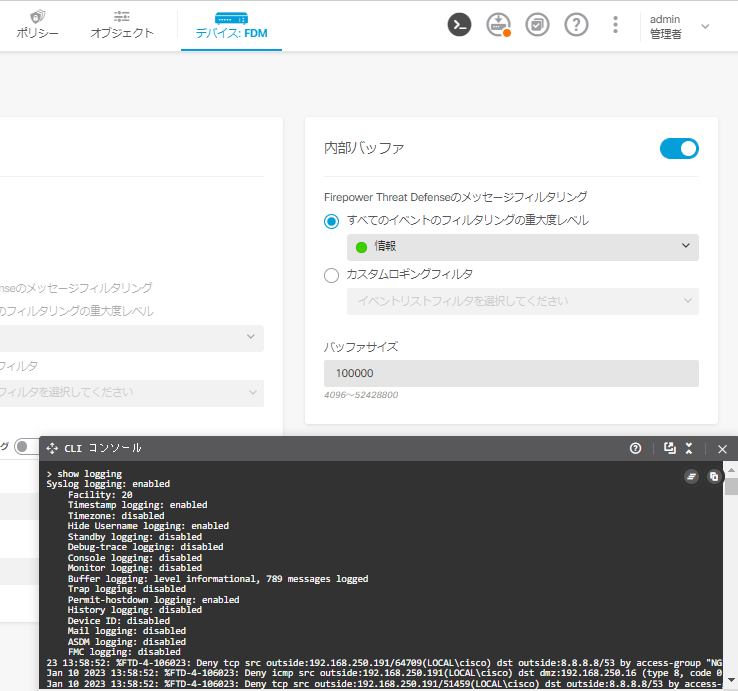

詳細なロギングはデフォルト無効なので、システム設定 > ロギングの設定から 「内部バッファ」で「情報」のすべてのイベントフィルタリングを有効、及び バッファサイズを 10万など適用していただくと、 >_ ボタンから show log を実行し ブロック理由を確認できるようになるかと思います。 show logの出力は、ASAや FMC管理時と同じなので、Google先生に聞けば答え教えてくれるかも? 例えばACL(アクセスリスト)でブロックされている場合は、AnyConnectのPOOLアドレスから宛先へのアクセスを許可するルールを、ポリシー > アクセス制御から追加してあげると通信可能になると思います。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-01-11 09:08 AM

TO:Akira Muranakaさん

事細かにキャプチャまでいただき、ご説明ありがとうございます。

とても分かり易く助かります。

②につきましては、ご質問する前に異なる検証NWへそれぞれの接続プロファイルでVPN接続は出来ましたので

検証NWとDMZにて接続プロファイルを分ければ確かに可能だと思います。

環境としましては、一つの接続プロファイルで、検証NWとDMZへVPN接続をさせたいのですが

それを可能にするには③ヘアピンNATが有用のようですね。

NAT設定も試していましたが、設定内容に誤りがあったのかも知れません。

今一度、ご提示いただきました手順を見直し、再度試みたいと思います。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-02-09 07:03 PM

TO:Akira Muranakaさん

ご連絡が遅くなり申し訳ありません。

ご教示いただきました内容を参考に無事一つの接続プロファイルで、検証NWとDMZの異なるNWへVPN接続させる事が出来ました。

ありがとうございました!

立て続けの質問となり恐縮ではございますが、ご教示下さい。

リモートアクセスVPN接続プロファイルにて、AAA認証は問題無く出来たのですが

クライアント証明書を利用しての認証を行いたいのですけど、下記サイトを参考にクライアント側でOpenSSLツールを使用して証明書を作成して同じように設定をしてみたものの上手く行きません。

Cisco FTD Manual Certificate Installation when Managed by FDM

https://www.youtube.com/watch?v=Exo6HW9c8h0

クライアントとFDMに同じ証明書は登録されいるのですが、下記のようになってしまいます。

セキュリティポリシーのSSL復号とアイデンティティも設定が必要なのでしょうか?

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-02-09 07:09 PM

TO: Akira Muranakaさん

立て続けの質問となり恐縮ではございますが、ご教示下さい。

リモートアクセスVPN接続プロファイルにて、AAA認証は問題無く出来たのですが

クライアント証明書を利用しての認証を行いたいのですけど、下記サイトを参考にクライアント側でOpenSSLツールを使用して証明書を作成して同じように設定をしてみたものの上手く行きません。

Cisco FTD Manual Certificate Installation when Managed by FDM

https://www.youtube.com/watch?v=Exo6HW9c8h0

クライアントとFDMに同じ証明書は登録されいるのですが、下記のようになってしまいます。

セキュリティポリシーのSSL復号とアイデンティティも設定が必要なのでしょうか?

ご教示いただけますと幸いです。

よろしくお願いします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-02-10 11:00 PM

こんばんは! DMZの件は無事解決したとのことでよかったです!

証明書の件は、エラー表示だけだと情報少なくトラシューは難しいため、さらに一歩踏み込んでいただき、接続失敗時の「show run」「show log」や「debug crypto ca 255」から、何が原因か調べて頂くのがお勧めです。

FTDもASAもAnyConnect接続時のASA設定(※FTD内部はASAが動作しており、show runで設定が見れます)や トラシューはほぼ同じですので、出力されたエラーログをGoogle先生に聞けば教えてくれるかも・・。ログや設定をみても、分からない場合はテクニカルサポート聞いてみて頂いたほうがいいかもしれません。

https://www.google.com/search?q=%22Certificate+Validation+Failure%22+asa+debug&rlz=1C1PWSB_ja&oq=%22Certificate+Validation+Failure%22+asa+debug&aqs=chrome..69i57j33i160l3j33i21.3544j0j4&sourceid=chrome&ie=UTF-8

あと、「SSL復号」や「アイデンティティ」はFTDを"通過"する通信に適用するポリシーです。そのため、AnyConnect(FTD宛の通信)には影響なく、設定は不要かと思います。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-02-27 11:03 AM

TO:Akira Muranakaさん

色々とご教示いただきありがとうございました。

原因を調べて行き、発行した証明書側に問題があった事が分かり、無事に証明書を利用してVPN接続が出来るようになりました。

ようやく環境構築も終わり、アクセスや通信テストを実施しようしたのですが、また問題が発生してしまい、お聞きしてもよろしいでしょうか?

現状、接続プロファイルA,B,Cがあり、ユーザA,B,Cを作り、プロファイルAにはユーザAのみというように

接続プロファイルに対して、アクセス出来るユーザを固定(指定)したいのですが、現状の設定では、プロファイルAにユーザA,B,Cがアクセス出来てしまいます。

接続プロファイルに対して、アクセス出来るユーザを固定(指定)するには、どのような設定を行えばよいのでしょうか?

Firepower単体では、そのような制限はかけれないのでしょうか?

何度も申し訳ございませんが、ご教示いただきたく、宜しくお願い致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-03-01 09:00 PM

こんにちは!

ユーザーごとのConnection Profileの自動割り当ては"高度機能"で、以下の「Certificate Maps」を使えば実現可能だと思います。

https://community.cisco.com/t5/tkb-%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3-%E3%83%89%E3%82%AD%E3%83%A5%E3%83%A1%E3%83%B3%E3%83%88/anyconnect-connction-profile-tunnel-group-%E3%81%AE%E9%81%B8%E5%AE%9A%E6%96%B9%E6%B3%95%E3%81%AB%E3%81%A4...

FTDの管理に、統合管理サーバーであるFMCを利用している場合、AnyConnectのほぼフル機能を使えます。上記の「Certificate Maps」もサポートしてます。

https://www.cisco.com/c/en/us/td/docs/security/secure-firewall/management-center/device-config/710/management-center-device-config-71/vpn-remote-access.html#id_45254

一方、FTDの管理に 備え付けのFDMを利用している場合は、簡単に次世代Firewallが使えるようにオーソドックスな機能に絞られているので、残念ながら「Certificate Maps」はサポートされていないようです(Googleで検索しても FDMの設定ガイドはHITせず・・。)

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-03-02 09:22 AM 2023-03-02 01:23 PM 更新

お疲れ様です。

ご返信いただきありがとうございます。

やはり、FDMだけでは制御が出来ないのですね。

Googleで検索してはいたのですが、FMCやISEとの構成が目につき、そんな気がしていたのですが;

FDMのみではCertificate Mapsの制御が出来ない事が分かり、スッキリしました。ありがとうございました。

追加で確認させて下さい。

回答内容から、Virtual FMCを構成すれば、Certificate Mapsの制御が出来る、という事で認識あってますでしょうか?

また、今のFTDモードで動作しているFirepowerをASAモードで動作させて、ASDMを利用すれば、従来のようにASDMでCertificate Mapsを制御可能なのでしょうか?

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-03-02 12:51 PM 2023-03-02 12:51 PM 更新

はい、Virtual FMC (FMCv)は FMCと使える機能はほぼ一緒ですので、Certificate Maps 利用は問題ないかと思います。また、FMCvを利用した場合は、FDMで使えないような機能も複数追加で使えるようになります。機能差分は、設定ガイドや、New Features リリースノートをご確認いただくとよいです。

例えば、以下はFDM管理時とFMC管理のバージョン 7.2の各ガイドですが、文書の量を比較していただくだけでもわかる通り、実装されている機能に大きな差があります。

FMC利用時

https://www.cisco.com/c/en/us/td/docs/security/secure-firewall/management-center/device-config/720/management-center-device-config-72/vpn-remote-access.html

ASA OSに変更すれば、従来のASA/ASDMと同様に設定できます。 個人的には、Firewallを リモートアクセスVPNの終端専用に使う場合は、ASA OSでも十分ではないかなぁと思います。

一方、LANのインターネット通信のアプリケーション制御やIPS/URLフィルタリングをしつつ、RemoteAccessVPNを併用したい場合は、FTDでAnyConnectの利用が良いかと思います。

ですので、構成やご要件次第かと思います・・!

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2023-03-02 02:04 PM

早速のご返信、誠にありがとうございます。

認識に相違ない事が確認出来て良かったです。

サーバにFMCvを構築するか、ASAモードでASDMにて再構築するか、検討したいと思います。

何度も申し訳ございませんが、追加で、知見をお借し下さい。

SSL-VPN接続の暗号スイートをTLSv1.2のみで許可する設定にしたいのですが、configure ssl-protocolコマンドで暗号スイートを設定すれば、SSL-VPN接続時のクライアント側の暗号スイートを制限出来るのでしょうか?

SSL-VPN接続時のクライアント側の暗号スイートをTLSv1.2のみで許可されている事の確認方法も合わせてご教示いただけますと幸いです。

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド

下記より関連するコンテンツにアクセスできます