- Cisco Community

- シスコ コミュニティ

- Cisco Designed

- ルータ (Cisco 841MJ)

- Re: プロバイダがPPPoEからIPoEに変わった際の変更

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2022-04-08 03:53 PM 2022-04-08 04:44 PM 更新

お世話になっております。

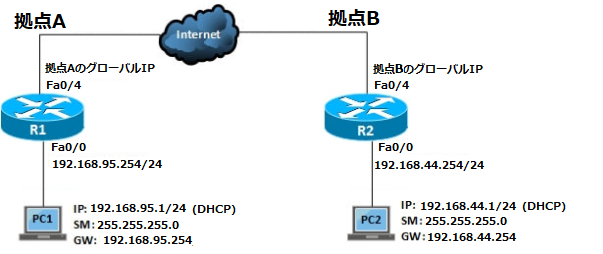

拠点Aの回線をPPPoEからIPoEに変更しまして、

Cisco IOS(C841M Ver15.5)にて、接続テストを行っているのですが、IPoEのインターネット接続自体が行えておりません。

いくつかIPoEの設定を拝見していますが、苦労して組み上げたVPN接続の設定に干渉してしまいそうで、迂闊に変更することが出来ません。

VPNの設定を生かしたまま、綺麗にPPPoEからIPoEへの設定変更はできるでしょうか。

IPoEのプロバイダからは、

利用可能なIPアドレス→【拠点AのグローバルIP】として設定内に記載。

参照用DNSなどもいただいていますが、記載箇所がわからず・・・。

独学ですが、任意のIPアドレスを割り振ったLANケーブルを、

WANポートに差し込み、疑似的にIPoEのような接続テストを行った際は問題ございませんでした。

以下に接続が行えている拠点AtoB(PPPoE)の設定と

接続に失敗する拠点AtoB(IPoE)の設定を記載します。

何卒よろしくお願いいたします。

PPPoEの設定

version 15.5 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname 拠点A ! boot-start-marker boot-end-marker ! ! logging buffered 51200 warnings no logging console ! no aaa new-model ethernet lmi ce clock timezone JST 9 0 ! ! ! ! ! ip dhcp excluded-address 192.168.95.254 ! ip dhcp pool ccp-pool import all network 192.168.95.0 255.255.255.0 default-router 192.168.95.254 dns-server 192.168.95.254 lease 0 2 ! ! ! ip inspect log drop-pkt ip inspect audit-trail ip inspect name CBAC tcp ip inspect name CBAC udp ip inspect name CBAC ftp ip cef no ipv6 cef ! parameter-map type inspect global log dropped-packets enable max-incomplete low 18000 max-incomplete high 20000 ! license udi pid C841M-4X-JSEC/K9 sn FGL210824CM ! ! ! redundancy ! ! ! ! ! ! ! crypto isakmp policy 1 encr aes 256 authentication pre-share group 5 lifetime 28800 crypto isakmp key hogehoge address 拠点BのグローバルIP crypto isakmp keepalive 30 periodic ! ! crypto ipsec transform-set MYSET esp-aes 256 esp-sha-hmac mode tunnel ! ! ! crypto map MYMAP 1 ipsec-isakmp set peer 拠点BのグローバルIP set transform-set MYSET set pfs group2 match address ACL-ipsec ! ! ! ! ! interface GigabitEthernet0/0 switchport access vlan 95 no ip address ! interface GigabitEthernet0/1 no ip address ! interface GigabitEthernet0/2 no ip address ! interface GigabitEthernet0/3 no ip address ! interface GigabitEthernet0/4 no ip address duplex auto speed auto pppoe enable group global pppoe-client dial-pool-number 1 ! interface GigabitEthernet0/5 no ip address shutdown duplex auto speed auto ! interface Vlan1 no ip address ! interface Vlan95 ip address 192.168.95.254 255.255.255.0 ip nat inside ip virtual-reassembly in ip tcp adjust-mss 1412 ! interface Dialer1 ip address negotiated ip access-group 100 in ip mtu 1454 ip nat outside ip inspect CBAC out ip virtual-reassembly in encapsulation ppp dialer pool 1 dialer-group 1 ppp authentication chap callin ppp chap hostname ******** ppp chap password ******** ppp ipcp dns request accept ppp ipcp route default crypto map MYMAP ! ip forward-protocol nd no ip http server no ip http secure-server ! ! ip dns server ip nat inside source list ACL-nat interface Dialer1 overload ip route 0.0.0.0 0.0.0.0 Dialer1 permanent ! ip access-list extended ACL-ipsec permit ip 192.168.95.0 0.0.0.255 192.168.44.0 0.0.0.255 ip access-list extended ACL-nat deny ip 192.168.95.0 0.0.0.255 192.168.44.0 0.0.0.255 permit ip 192.168.95.0 0.0.0.255 any ! dialer-list 1 protocol ip permit ! ! access-list 100 deny ip 0.0.0.0 0.255.255.255 any access-list 100 deny ip 10.0.0.0 0.255.255.255 any access-list 100 deny ip 127.0.0.0 0.255.255.255 any access-list 100 deny ip 169.254.0.0 0.0.255.255 any access-list 100 deny ip 172.16.0.0 0.15.255.255 any access-list 100 deny ip 192.0.2.0 0.0.0.255 any access-list 100 deny ip 192.168.0.0 0.0.0.255 any access-list 100 deny ip 224.0.0.0 15.255.255.255 any access-list 100 deny ip 240.0.0.0 15.255.255.255 any access-list 100 deny tcp any any range 137 139 access-list 100 deny tcp any range 137 139 any access-list 100 deny udp any any range netbios-ns netbios-ss access-list 100 deny udp any range netbios-ns netbios-ss any access-list 100 deny tcp any any eq 445 access-list 100 deny tcp any eq 445 any access-list 100 deny udp any any eq 445 access-list 100 deny udp any eq 445 any access-list 100 deny tcp any any eq telnet access-list 100 permit ip any any ! ! line con 0 exec-timeout 0 0 no modem enable line vty 0 4 login transport input none ! scheduler allocate 20000 1000 ! end

IPoEの設定

version 15.5 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname 拠点A ! boot-start-marker boot-end-marker ! ! logging buffered 51200 warnings no logging console ! no aaa new-model ethernet lmi ce clock timezone JST 9 0 ! ! ! ! ! ip dhcp excluded-address 192.168.95.254 ! ip dhcp pool ccp-pool import all network 192.168.95.0 255.255.255.0 default-router 192.168.95.254 dns-server 192.168.95.254 lease 0 2 ! ! ! ip inspect log drop-pkt ip inspect audit-trail ip inspect name CBAC tcp ip inspect name CBAC udp ip inspect name CBAC ftp ip cef no ipv6 cef ! parameter-map type inspect global log dropped-packets enable max-incomplete low 18000 max-incomplete high 20000 ! license udi pid C841M-4X-JSEC/K9 sn FGL210824CM ! ! ! redundancy ! ! ! ! ! ! ! crypto isakmp policy 1 encr aes 256 authentication pre-share group 5 lifetime 28800 crypto isakmp key hogehoge address 拠点BのグローバルIP crypto isakmp keepalive 30 periodic ! ! crypto ipsec transform-set MYSET esp-aes 256 esp-sha-hmac mode tunnel ! ! ! crypto map MYMAP 1 ipsec-isakmp set peer 拠点BのグローバルIP set transform-set MYSET set pfs group2 match address ACL-ipsec ! ! ! ! ! interface GigabitEthernet0/0 switchport access vlan 95 no ip address ! interface GigabitEthernet0/1 no ip address ! interface GigabitEthernet0/2 no ip address ! interface GigabitEthernet0/3 no ip address ! interface GigabitEthernet0/4 ip address 【拠点AのグローバルIP】 255.255.255.252 ip access-group 100 in ip mtu 1454 ip nat outside ip inspect CBAC out ip virtual-reassembly in duplex auto speed auto crypto map MYMAP ! interface GigabitEthernet0/5 no ip address shutdown duplex auto speed auto ! interface Vlan1 no ip address ! interface Vlan95 ip address 192.168.95.254 255.255.255.0 ip nat inside ip virtual-reassembly in ip tcp adjust-mss 1412 ! ip forward-protocol nd no ip http server no ip http secure-server ! ! ip dns server ip nat inside source list ACL-nat interface GigabitEthernet0/4 overload ip route 0.0.0.0 0.0.0.0 GigabitEthernet0/4 permanent ! ip access-list extended ACL-ipsec permit ip 192.168.95.0 0.0.0.255 192.168.44.0 0.0.0.255 ip access-list extended ACL-nat deny ip 192.168.95.0 0.0.0.255 192.168.44.0 0.0.0.255 permit ip 192.168.95.0 0.0.0.255 any ! ! ! access-list 100 deny ip 0.0.0.0 0.255.255.255 any access-list 100 deny ip 10.0.0.0 0.255.255.255 any access-list 100 deny ip 127.0.0.0 0.255.255.255 any access-list 100 deny ip 169.254.0.0 0.0.255.255 any access-list 100 deny ip 172.16.0.0 0.15.255.255 any access-list 100 deny ip 192.0.2.0 0.0.0.255 any access-list 100 deny ip 192.168.0.0 0.0.0.255 any access-list 100 deny ip 224.0.0.0 15.255.255.255 any access-list 100 deny ip 240.0.0.0 15.255.255.255 any access-list 100 deny tcp any any range 137 139 access-list 100 deny tcp any range 137 139 any access-list 100 deny udp any any range netbios-ns netbios-ss access-list 100 deny udp any range netbios-ns netbios-ss any access-list 100 deny tcp any any eq 445 access-list 100 deny tcp any eq 445 any access-list 100 deny udp any any eq 445 access-list 100 deny udp any eq 445 any access-list 100 deny tcp any any eq telnet access-list 100 permit ip any any ! ! line con 0 exec-timeout 0 0 no modem enable line vty 0 4 login transport input none ! scheduler allocate 20000 1000 ! end

解決済! 解決策の投稿を見る。

- ラベル:

-

CISCO START

受理された解決策

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2022-04-12 07:12 PM

今回利用される予定のUSENのIPoEもIPv4 over IPv6通信モードで動作していると思いますが、

下記がその際の主な動作モードです。

- - transixモード

- - v6プラスモード

- - IPv6オプションモード

- - OCNバーチャルコネクトモード

まずはどのモードで動作しているかプロバイダに問い合わせして、その情報をもとにCiscoに確認してみてはいかがでしょうか。

ちなみに下記がCiscoが公開しているそれぞれのモードでの接続設定sampleになります。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2022-04-10 10:42 AM 2022-04-10 11:40 AM 更新

お世話になります。

本IPoEはどちらのプロバイダによるものでしょうか?

IPoEの接続プロバイダによっては、IOS-XEルータでないとそもそも接続出来ない可能性があります。

また、グローバルIPは固定契約で間違いないでしょうか?

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2022-04-11 10:36 AM

ご返信ありがとうございます。

IOSでは接続できない可能性があるのですね・・・。

プロバイダはUSENの1Gbpsとなっており、グローバルIPは固定で1IPのみ契約しております。

IPoEの接続ができるか否かをこちらで調べる術はありますでしょうか。

よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2022-04-12 07:12 PM

今回利用される予定のUSENのIPoEもIPv4 over IPv6通信モードで動作していると思いますが、

下記がその際の主な動作モードです。

- - transixモード

- - v6プラスモード

- - IPv6オプションモード

- - OCNバーチャルコネクトモード

まずはどのモードで動作しているかプロバイダに問い合わせして、その情報をもとにCiscoに確認してみてはいかがでしょうか。

ちなみに下記がCiscoが公開しているそれぞれのモードでの接続設定sampleになります。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2022-04-14 10:22 AM

ありがとうございます!

頂いた情報をもとに調査を行ってみます。

大変助かりました!

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド