- Cisco Community

- シスコ コミュニティ

- セキュリティ

- 認証, 許可, アカウンティング (AAA)

- Re: ISE 2.4.0.357 証明書の更新

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-09-25 09:31 AM

こんにちは

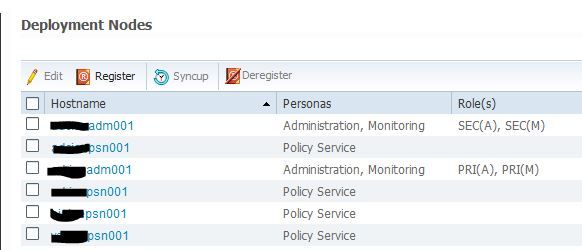

ISE 2.4.0.357 を導入すると、次のノードが表示されます。

システム証明書では、この証明書がすぐに期限切れになることがわかりますが、この証明書には一意の CN が 1 つ、すべてのノードのホスト名を持つ SAN があります。

自己署名証明書を持つ 1 つのノードを除くすべてのノードに対して、同じ証明書が使用されます。

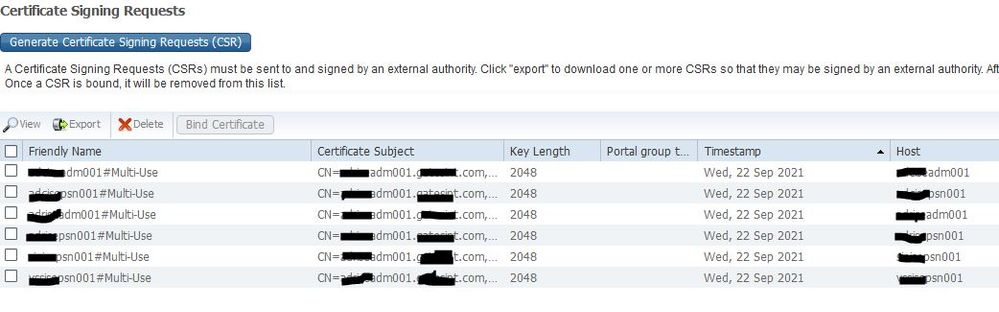

この考え方は、すべてのノードに共通の証明書を使用してこれらの証明書を更新することです。私はすべてのノードのCSRを生成しました、基本的に唯一のフレンドリーな名前が変更されています:

次のステップは、各ノードについて、内部 CA によって署名された署名済み証明書をバインドすることです。

つまり、各ノードは ISE サービスも再起動するのでしょうか。管理者証明書を更新する必要がありますので?

あなたの助けを事前にありがとう、

解決済! 解決策の投稿を見る。

受理された解決策

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-09-25 09:32 AM

証明書に、正常な各 ISE ノードの SAN エントリがある場合。

NAD(スイッチ、無線LANコントローラなど)がすべてのPSN(RADIUS/TACACS)で設定されていると仮定すると、1つのPSNでサービスを再起動すると、他のPSNでサービスが提供され続けます。私はまだ静かな期間に仕事を行うことをお勧めします。

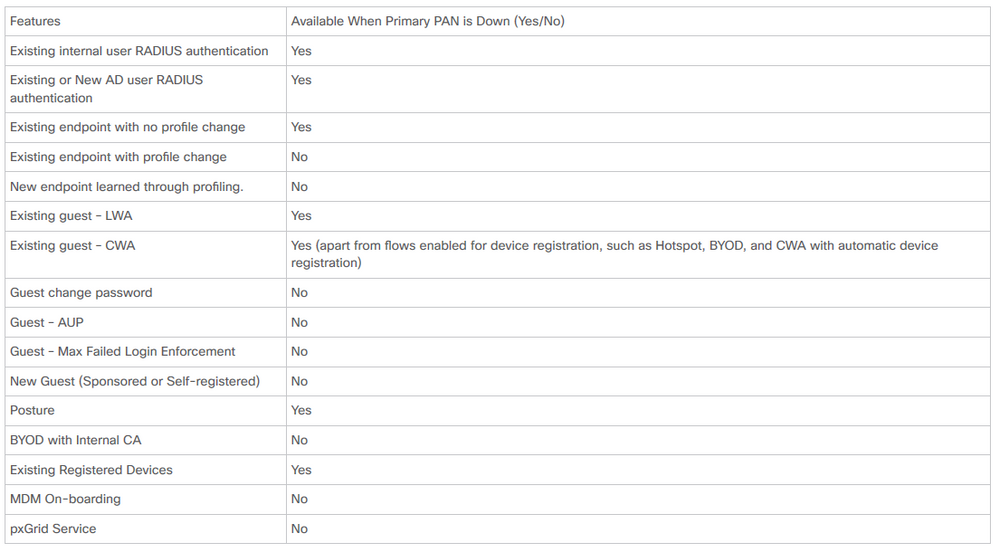

FYI, PAN がダウンしている場合、一部のサービスは利用できません。

HTH

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-09-25 09:32 AM

@Clem58 はい、ISE サービスが再起動する管理証明書であるため、証明書は各ノードにバインドする必要があります。したがって、それに応じて変更を計画し、PSN を同時に行わないことを確認します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-09-25 09:32 AM

あなたの迅速な答えをありがとうロブ。

CA は、各ノードに対して署名付き証明書を生成する必要はありません。

しかし、実際に生成されたCSRには、まったく同じフィールドCNとSANが含まれていたので、エクスポートされたCSRの1つだけを使用し、CAが署名された証明書を生成させるならば、この同じ署名付き証明書を各ノードにバインドできるはずです。

変更の計画に関しては、サービスが ISE ノードを再起動するタイミングは、想定する他のノードにフェールオーバーする必要があります。とにかく計画する必要があります。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-09-25 09:32 AM

証明書に、正常な各 ISE ノードの SAN エントリがある場合。

NAD(スイッチ、無線LANコントローラなど)がすべてのPSN(RADIUS/TACACS)で設定されていると仮定すると、1つのPSNでサービスを再起動すると、他のPSNでサービスが提供され続けます。私はまだ静かな期間に仕事を行うことをお勧めします。

FYI, PAN がダウンしている場合、一部のサービスは利用できません。

HTH

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-09-25 09:32 AM

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド

下記より関連するコンテンツにアクセスできます