- Cisco Community

- シスコ コミュニティ

- ワイヤレス

- ユニファイドワイヤレスネットワーク

- Ask Me Anything - ワイヤレス: Catalyst 9800やWLCの設計や設定とトラブルシューティング

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

Ask Me Anything - ワイヤレス: Catalyst 9800やWLCの設計や設定とトラブルシューティング

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-03-08 01:35 PM 2021-04-16 10:55 AM 更新

以下のワイヤレス製品を利用した設計や設定、機能確認、トラブルシューティングでお困りのことはありませんか? 当 Ask Me Anything (AMA) イベントでは、現役のワイヤレスエキスパートが、皆様の質問にお答えします!

- Catalyst 9800

- Wireless LAN Controller (WLC)

- Wireless Access Point

- Identity Services Engine (ISE) ※認証機能などワイヤレス製品と連携機能が対象

なお、当イベントの対象は以下とさせて頂きます。

- IOS-XEは、バージョン16.10以降の利用時を前提

- AireOSは、バージョン8.0以降の利用時を前提

- ISEは、バージョン 2.4以降の利用時を前提

- ハードウェア固有の質問は対象外

当イベントは、Cat9800、WLC、アクセスポイントおよびISEについて、エキスパートの知見を得られる良いチャンスです! 皆様のご質問をお待ちしております。

なお、当イベントは、ネットワンシステムズ株式会社 ビジネス開発本部 応用技術部様との共催となります。

このイベントに 参加するには、

4月5日(月)から23日(金)まで質問を投稿できます。

大変ご好評につき 開催期間を1週間延長いたします!

共催会社紹介

ネットワンシステムズ株式会社についてネットワンシステムズ株式会社は、お客様が利用するビジネスアプリケーションを、プライベートクラウド/パブリッククラウドを包括してセキュアに支える「クラウドシステム」を提供する企業です。そのために、常に世界の最先端技術動向を見極め、その組み合わせを検証して具現化するとともに、実際に自社内で実践することで利活用ノウハウも併せてお届けしています。詳細は https://www.netone.co.jp をご覧ください。 |

エキスパート紹介

ネットワンシステムズ株式会社 ビジネス開発本部 第3応用技術部 第3チーム

入社以来無線LANの製品担当SEとして製品や技術の調査、検証評価、及び、提案や導入を支援する業務に従事。現在はキャンパスセキュリティや自動化に力を入れるなど、エンタープライズSDNのエンジニアとして邁進中。

丸田 竜一(Maruta Ryuichi)

ネットワンシステムズ株式会社 ビジネス開発本部 第3応用技術部 第3チーム

無線LAN製品担当として、主にCisco WLC, AP, PI, CMX製品評価・検証・技術サポート・提案支援に従事。

DNA Centerやクラウド型無線LAN製品など、新たな製品が増えていくなか、現場での使われ方を念頭に業務にあたっています。

質問をするには Cisco.com ユーザIDでのログインが必要です。Cisco.com ユーザIDの登録や設定、ニックネーム利用方法などについて詳しくは、新Cisco Community: ログインと プロファイル設定方法 を参照してください。

**役に立ったら 「いいね!」ボタンをクリックして参加者を増やしましょう **

質問に対する回答は 是非 評価をお願いいたします。

- ラベル:

-

ユニファイドワイヤレスネットワーク

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-05 10:06 AM

Catalyst 9800-L-C 17.3.3 を使用しています。

AVCの機能を有効化して装置本体にWebアクセスした際に"アプリケーションの可視化"画面で通信量やアプリケーションのグラフ表示を行わせていますが、それを行うと同時にFlexibleNetFlowを全SSIDで動作させて、FlowデータをDNA CenterとStealthwatchに送りたいです。

上記を実現する場合の設定方法(設定例)、動作条件、注意事項などについてご教授いただけないでしょうか。

さらに、出来ましたらETA機能も追加で有効にしたい場合の設定例や動作条件も加えていただけるとなお有難いです。

本件、回答に際しより詳細な情報が必要でしたらお申し付け下さい。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-07 05:53 PM

Cisco Ask Me Anythingに、ご投稿頂き有難うございます。下記に回答させていただきます。

●AVC/FlexibleNetflowの有効化について

以下URLが参考になるかと思います。

https://www.cisco.com/c/dam/en/us/td/docs/wireless/controller/9800/17-1/deployment-guide/c9800-avc-deployment-guide-rel-17-1.pdf

注意点としては

・AVC ProfileはPolicy Profileにアタッチするため、Policy Profile単位での有効化/無効化となる

・StealthWatchに送信する場合のNetflow Templateは「StealthWatch」を使用する必要がある

・Sample Methodは「Full Netflow」を選択

・NetFlowの有効化単位は物理IF/Port-Channel/SVI単位となり、WLAN/Profile単位ではない

あたりかと思います。

●ETAの有効化

以下URLが参考になるかと思います。

https://www.cisco.com/c/en/us/td/docs/wireless/controller/9800/17-3/config-guide/b_wl_17_3_cg/m_encrypted_traffic_analytics.html

注意点としては

・システム全体での有効化となり、特定のWLAN/インターフェース単位での有効化は不可

かと思います。

●DNA Center(DNAC)へNetFlowを送出する場合

以下URLが参考になるかと思います。

https://www.cisco.com/c/en/us/td/docs/cloud-systems-management/network-automation-and-management/dna-center/2-1-2/user_guide/b_cisco_dna_center_ug_2_1_2/b_cisco_dna_center_ug_2_1_1_chapter_01010.html#id_133258

>Provision Application Telemetry Settings

端的には、DNAC上でテレメトリを有効化し機器へProvisionすることにより、Catalyst9800上にDNAC向けのNetFlow設定が投入されます。

なお、ETAおよびテレメトリ(Application Performance)を動作させるためにはDNA Advantageが必要となりますので

購入されるライセンスにはご注意いただければと思います。

https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/215635-licensing-on-9800-wireless-lan-controlle.html

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-08 06:21 PM

ご回答ありがとうございます。

内容を拝読しましたが、もう少し詳細を確認させて下さい。

まずETAについてですが、Configuration > Tags & Profiles > Policy 画面のポリシープロファイルの編集画面において、"全般"タブの中に"暗号化トラフィック分析"を有効化/無効化する項目があるので、policy-profile毎に機能を有効/無効に出来るのではないでしょうか。

次に、DNA Center(DNAC)へNetFlow送信ですが、DNACでテレメトリを有効化する操作をしても失敗します。

TACから言われたのは「Catalyst 9800 の Application Telemetry はGreenfield を前提としており Brownfield はサポートしておりません。」とのことで、有効化出来ないのは期待動作だそうです。

プッシュされるテレメトリ設定ではなく、手動で作成するコンフィグ例をご教示いただけませんでしょうか。

最後にAVC/FlexibleNetflowの設定も含めてなのですが、ご記載いただいたCCOやPDFには既に一通り目を通しているのですが、それでもよく分からない/理解できないので、今回質問をさせていただいております。

ドキュメントの紹介ではなく、具体例が知りたいので、出来ましたらCLIでの設定例を頂戴出来ませんでしょうか。(GUI設定の結果、生成されるCLIでも構いません)

お手数をお掛けしまして恐縮ですが、ご確認・ご回答の程よろしくお願い致します。

なお、DNA Advantageライセンスは購入/適用済みです。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-13 07:28 PM

返答ありがとうございます。

●ETAのProfileごとの有効化について

ご指摘の通り、Profile同士での設定が可能でした。(GUI/CLI共に設定可能である点を確認しました※)

間違った案内を行ってしまい申し訳ありません。

※CLIの場合は事前にpolicyのDisable(shutdown)が必要です

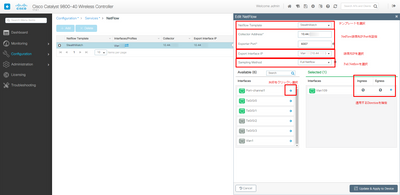

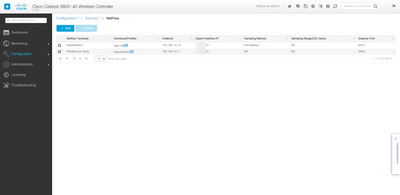

●AVC/NetFlowの設定について

CLIの設定ですが、実機を確認したところ設定値として「GUI設定値+数値(ランダムな数値?)」が生成されていましたので、GUIで設定したほうが良いかと思います。以下の設定例もGUIで解説します。

・AVCの設定について

1)Configuration>Service>Application Visibilityを選択

2)AVCを有効にしたいPolicy ProfileをAvailableからEnabledへ移動します。

3)Applyをクリックして確定

の操作で有効化が可能です。

・NetFlowの設定について

1)Configuration>Service>NetFlowを選択

2)+Addをクリックすると追加画面がポップアップする

3)NetFlow Templateは「Stealthwatch」を選択

4)送信するNetFlowコレクタのIPアドレス/Portを入力

5)送信元I/Fを設定

6)Sample Methodは「Full Netflow」を選択(Deterministic/Randomは不可)

7)NetFlowを有効化したいI/Fを、AvailableからSelectedへ移動

8)NetFlowを有効化したいDirectionにチェックを付けてApply

の操作で有効化が可能です。

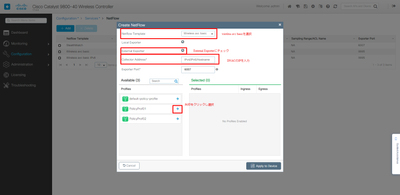

●DNACへのテレメトリ用NetFlowの設定について

DNACへテレメトリを送信するNetFlow設定をGFの実機で確認したところ、「Wireless avc basic」のFlow template(Flow Record)でconfigが投入されていましたので同様に設定すればOKかと思います。

手動設定ですの設定方法としては

1)NetFlow Templateをwireless avc basicを選択

2)External Exporterにチェックを入れる

3)Collector AddressにDNACのIPを入れる

4)NetFlowを有効化したいPolicy Profileを、AvailableからSelectedへ移動

5)NetFlowを有効化したいDirectionにチェックを付けてApply

の操作で設定が可能です。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-13 10:21 PM

ご回答ありがとうございます。

画像付き且つ詳細な手順記載&解説のおかげで殆どは理解できたのですが、最後にあと2点だけ教えて下さい。

まず1点目ですが、「ETAのProfileごとの有効化について」でご回答をいただいておりますが、結局のところCLIではどのような設定を行えば良いのでしょうか。サンプル例をご教示いただけると大変助かります。

次に2点目ですが、一番最初の質問にも書かせていただきましたが、FlowデータをDNA CenterとStealthwatchに送りたい場合の方法についてご教授いただけないでしょうか。

今回ご教授いただいた「NetFlowの設定について」と「DNACへのテレメトリ用NetFlowの設定について」ではPolicy Profileに対してNetFlowの設定を行う場合の方法ですが、使用するNetflow Templateは"Stealthwatch"と"Wireless avc basic"であり別々のものですので、Policy Profileはどちらかにしか適用できないのではないでしょうか。

また仮に使用するNetflow Templateを"Wireless avc basic"のみにしたとして、DNA CenterとStealthwatchはIPアドレスと待ち受けポートが異なる別々の装置ですが、GUI画面ではExternal ExporterのIP/Portを入力する箇所が1箇所しかありません。よってこのような場合はCLIでflow monitorに対して複数のflow exporter を設定しなければいけないのではないでしょうか。ご見解をいただけると助かります。

(例)

flow monitor wireless-avc-basic

exporter dnacenter

exporter stealthwatch

record wireless avc basic

!

以上、よろしくお願い致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-14 04:11 PM

返答ありがとうございます。

●ETAの有効化

CLIは以下のコマンドで有効化が可能です(下記例はdefault-policy-profileで有効化している例です)

---CLI抜粋--------

C9800-40(config)#wireless profile policy default-policy-profile

C9800-40(config-wireless-policy)#shutdown

Disabling policy profile will result in associated AP/Client rejoin

C9800-40(config-wireless-policy)#et-analytics enable

C9800-40(config-wireless-policy)#no shutdown

-----------

なおGUIではPolicy Profile上で設定をEnableにしApplyをするだけですので、GUIのほうが簡便ですし、ダウンタイムも短くすることができます。

●NetFlowの設定について

NetFlowをかけるポイントが別(Interface/Profile)のため、両方の設定は併存可能です。

また、GUIでも問題なく設定が可能です。

CLIで1つのflow monitorに2つのflow recordを記載することも不可能ではありませんが、サポート外のconfigになる可能性もありますので

GUIにて2つ設定されることをおすすめします。

---CLI抜粋--------

flow exporter export_Vlan10_1968955665

destination 192.168.10.10

source Vlan10

transport udp 6007

flow exporter export_2112101420

destination 192.168.10.15

transport udp 6007

flow monitor dwavc_2112101420

exporter wireless-local-exporter

exporter export_2112101420

cache timeout active 60

record wireless avc basic

flow monitor dsw_Vlan10_1968955665

exporter export_Vlan10_1968955665

record defaultStealthWatchNonCloud

wireless profile policy PolicyProf01

ipv4 flow monitor dwavc_2112101420 input

ipv4 flow monitor dwavc_2112101420 output

interface Vlan10

ip flow monitor dsw_Vlan10_1968955665 input

ip flow monitor dsw_Vlan10_1968955665 output

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-14 05:38 PM

ご回答ありがとうございます。

まずETAについて承知しました。

下記のようにFlowの送信先を設定した上で、後はGUIの各PolicyProfileでETAをEnableにすれば良いと理解しました。

et-analytics

ip flow-export destination 192.168.0.1 2055

!

次にNetFlowをDNACとStealthwatchに送信する件ですが、SVIとPolicyProfileに分けて適用すれば良いとは気付きませんでした。

ただ、TACから下記のように言われていたので、当方の環境においてはSVIが無いのでNetFlowを分けて適用出来ません。

------------------------------------------------------------------------------------------

C9800 はダイナミックインターフェイス/ クライアントSVI を必要としません。(“interface vlan xxx”)

C9800 ではSVI を使わずブリッジとして使うことを推奨します。SVI があるとクライアント発の次のような宛先不明のブロードキャストがMgmt-intf に流れ込み、管理VLAN にクライアントトラフィックが流れることになります。

------------------------------------------------------------------------------------------

よって、DNACへの送信はavc basicを使ったflow monitorを用いる事とし、Stealthwatchの方にはETAを使ってFlowデータを送信させたいと思います。

知りたい事としては、必要十分な情報が得られたと思っていますので、本件はこれで完了としていただいて結構です。

繰り返しの質問に対しても、丁寧に真摯にご対応いただきました事、あらためまして御礼申し上げます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-05 12:03 PM

[無線環境]

30~40人程収容可能な四角形の会議室。

室内には机や椅子があるが遮蔽物はない。

無線AP3台を部屋の隅あたりに3角形になるように配置

[使用装置]

Catalyst 9800-L-C 17.3.3

Catalyst 9120AXI

[質問]

上記環境で無線LANを使用しています。

無線APは近隣の2台のAPの存在を検知し、自動的に電波出力を調整してくれるのですが、遮蔽物がなく数mしか離れていないことから、かなり出力を絞ってしまうようで、無線LAN端末(子機)では電波強度が"中"(3~4)程度でしか表示されません。

これを電波強度"強"または"非常に強い"(5)で表示されるようにするには、無線コントローラのどの機能のどの箇所をどのように設定したら良いでしょうか。

それとも、そもそも無線APの配置位置や配置数量に問題があるのでしょうか。

文面だけからは状況を理解しにくいかもしれませんが、考えられうる他の対処方法や無線LANのAP配置設計におけるベストプラクティスについてもご教授いただけると大変助かります。

よろしくお願い致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-07 12:07 PM 2021-04-07 12:10 PM 更新

よくあることであり、通信に影響が出ていなければ、多くの場合で気にせずとも構いません。

スマートフォンやPCでのWLANのレベル表示は根拠が不明で、機種間によるばらつきもあると思われ、

無線LAN通信の品質を測る尺度の基準としては不適当と考えています。

通信に影響が出ている場合はその原因を明らかにしたうえで、対応を検討いただければよいと思います。

WLCの自動電波制御(RRM)はAP間の電波状況や端末との通信状況をもとに適切に電波の送信電力を計算・制御しています。

端末を取り囲むようにAPが設置されている質問のような環境であれば、

通信に影響があるほど信号強度が弱まることは考えにくく、おそらく電波の強度による問題は発生していないだろうと推測します。

反面、表示上のレベルが最強ではないことについて、見た目が快くないのも理解できます。

端末側のレベル表示の根拠が明確になっていませんが、おそらく端末の受信電力が関係していると思いますので、

どうしても高く見せたいならAPからの送信出力を意図的に高めるために、

(1)RF Profileを変更する、次に(2)送信出力を高めに固定設定して、変化があるかを確認してください。

(1) RF Profileの具体的な設定箇所は、

C9800 GUIからConfiguration > Tags & Profiles > Tags の

RFタブを選択いただき、APが使用しているRF Tag Nameをクリックします。

初期値はGlobalになっているはずですので、High_Client_Densityに変更してください。

これはもともと教室や会議室など端末が高密度にある環境に使われるプロファイルです。

Globalの場合 > Radio Configurations > RRMにある設定値が使われますが、

変更した場合、> Tags & Profiles > RFにある該当のプロファイルが使用されます。

Globalはセル端の電力が-70dBmを目安に計算されますが、

High_Client_Densityは-65dBmが目安となるため、APの送信電力が強めに再計算されるはずです。

それでも変化がない場合、APからの送信電力を高い値に固定設定する方法があります。

(2)送信電力を高めに固定設定する具体的な設定箇所は、

C9800 GUIからConfiguration > Wireless > Access Points > の

使用するバンドの>マークを展開いただき、該当のAP Nameをクリックします。

これはAP 1台の詳細な設定ができる画面です。

展開されたEdit Radios *GHz Band画面のConfigureタブのなか右側設定項目から、

Role Assignment - Assignment MethodをClient Servingに、

Tx Power Level Assignment - Assignment MethodをCustomに、

同 - Transmit Powerの数値を小さい数字に変更します。1にすると送信電力が最も高く(強く)なります。

繰り返しになりますが、見た目のレベルを上げるためだけの変更はおすすめしません。

必要以上に送信電力を高めると、端末は離れた場所のAPも十分に接続可能と判断する場合があります。

これにより端末が近くのAPにローミングせずに遠くのAPに接続しつつづけ、

AP間で接続する端末台数が偏ってしまい、通信の品質が低下してしまうことも考えられます。

加えて、APの送信電力を高めると、電波がより遠くまで到達します。

周囲の他の無線システムから見ればそれはノイズであり、他の通信に影響を与えてしまうかもしれません。

電波のリソースは有限であり、無線LAN(802.11)で使用する周波数帯は共有のものです。

必要最小限の利用にとどめるべきで、通信上の問題がある場合に対処するのが望ましいです。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-08 05:49 PM

ご回答ありがとうございます。

丁寧かつ詳細な記述のおかげで理解しやすく大変助かりました。

ご教示いただいた内容にそって設定を変更したところ端末側の電波強度表示の改善が見られましたが、設定変更前の状態でも、通信に問題が発生していた訳ではなかったので、設定は元に(=High_Client_Densityの設定)戻しました。

追加の質問は特にありませんので、本件はこれで解決としていただいて結構です。

ご教授、誠にありがとうございました。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-05 02:24 PM

一つのAPに接続するクライアント数に推奨値はございますでしょうか。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-07 06:42 PM

Cisco Ask Me Anythingに、ご投稿頂き有難うございます。下記に回答させていただきます。

ものすごく端的に言ってしまうと、「前提条件がない環境での推奨台数はありません」となります。

無線LANのサービスエリアを設計する際、以下のガイドにあるようにサービスエリアの面積およびクライアント、利用するアプリケーションの種類や特性によって「ユーザがストレスなく利用できるAPあたりのクライアント台数」を検討する必要があります。

(私たちは便宜上目標値(目標接続台数)と呼ぶこともあります)

APあたりのクライアント数、ひいては無線のセル設計において、

「サービスエリアをカバーするようにAPを設置すればよい」

「フロア当たりのクライアントがxx台で、1APあたりyy台程度に抑えたいので台数で割って○○台のAPを設置する」

という設計はどちらも適切ではない場合があります。面積ベースを基本としつつ、双方のバランスをとるように設計を取る必要があります。

下記URLのように25という数字を”目標値”として設定することも悪くはないと思いますが、上記の条件をもとに柔軟に目標値を変化させながら、フロア全体でクライアントを収容する設計とするとよいかと思います。

また昨今は以下のような要件を求められることが多くなってきているため、それに伴い目標値も増減する必要があります。

・個人に貸与されるデバイスの増加 (PCだけではなく貸与したスマートフォンやタブレットも無線LAN接続させるため単位面積当たりのデバイス数が増える場合が多い)

・Web会議の増加 (スループットだけではなくレイテンシに関しても一定以内が求められるため、1APに多数のクライアントを接続させると利用に支障が生じる)

利用するアプリケーションやデバイス種別が既に決まってるのであれば、導入を検討しているAPをテスト用として実際に1台用意し、

「快適に利用できるのはクライアントがxx台まで」という実クライアントを接続し限界測定するのが最も良いかと思います。

また、AP/クライアントがサポートする無線規格によって差が出るのか?という点に関しても気になるかと思います。

確かに規格が進化することによりスループットの向上は見込めるのですが、同時に端末が要求するスループットについても昨今は増加しています。

(リッチコンテンツ/リアルタイム性の高いコンテンツの増加など)

私たちの経験則にはなってしまいますが、802.11n以降は規格の進化に伴うスループット向上分を端末側の必要トラフィック増大が相殺し、接続台数は実際のところあまり大きく増加していません。

802.11ax(Wi-Fi6)からはクライアントまで対応していればOFDMAが利用できるので、効率的な通信が可能になりますが、

2021/4月時点では対応クライアントの種類があまり期待できないのが現状です。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-08 08:30 AM

丁寧な回答ありがとうございます。

今後の参考にさせていただきます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-05 02:48 PM

Catalyst9800シリーズにおいて、

debug wirelessやshow logging profile wirelessで表示される時刻のタイムゾーンは

どの設定の影響を受けるのでしょうか?

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-07 03:26 PM

明確に記載があるドキュメントは発見できなかったのですが、

実機を触っている感触だと、タイムゾーンは協定世界時(UTC)が使用されるようです。

たとえば、日本標準時(JST)を設定するために

(config)#clock timezone JST 9

というようにタイムゾーンにを設定しても、

syslogやdebugメッセージはUTCの時刻が表示されます。

全てではありませんが、末尾にJSTの時刻を併記してくれる一部メッセージもあります。

例)*Apr 6 02:43:41.913: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: ] [Source: LOCAL] [localport: 0] at 11:43:41 JST

なお、表示されるUTCの時刻は clock set コマンドで手動設定したものや、

ntp server コマンドで設定したNTPサーバから取得した時刻です。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-08 08:26 AM

ご回答ありがとうございます。

下記のような設定が関連するのかな?と推測しておりました。

service timestamps debug datetime msec

service timestamps log datetime msec

<参考>

ログ取得時の推奨設定

https://community.cisco.com/t5/-/-/ta-p/3119903

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-08 04:26 PM

はい、コメントいただいた設定で、表記される時刻のタイムゾーンを変更することができます。

一回目の返信で質問の意図を汲めず失礼いたしました。

(config)#service timestamps debug datetime localtime

(config)#service timestamps log datetime localtime

としていただくと、

(config)#clock timezone JST 9

にて設定したタイムゾーンに沿って、時刻が表示されます。

その他のオプションはCommand Referenceで確認できます。

https://www.cisco.com/c/en/us/td/docs/wireless/controller/9800/17-3/cmd-ref/b_wl_17_3_cr/configuration-commands-g-to-z.html#wp3041516531

タイムゾーンを設定していないWLCでは、

Apr 8 06:58:31.883: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: ] [Source: LOCAL] [localport: 0] at 06:58:31 UTC Thu Apr 8 2021

と出力されます。この状態で、

(config)#service timestamps log datetime msec localtime show-timezone

(config)#clock timezone JST 9

と設定すると、

Apr 8 16:00:47.895 JST: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: ] [Source: LOCAL] [localport: 0] at 16:00:47 JST Thu Apr 8 2021

と出力されるようになります。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-05 05:01 PM

Catalyst9800の管理WebGUIおよびSSHなどでの接続における、アクセス制限の方法についてご教示願います。

一般的に、IOS-XEスイッチやルータなどでは、管理WebGUIやSSHでののアクセスを

access-class(ip http access-classやline vty のaccess-class)で送信元を制限できると思います。

Cat9800において、以下のIPv4 ACLのコンフィグガイドが見つかりますが、

access-classの適用に関する記載が見当たりませんでした。

https://www.cisco.com/c/en/us/td/docs/wireless/controller/9800/17-3/config-guide/b_wl_17_3_cg/m_conf_ipv4_acl_ewlc.html

(質問)

ip http access-class をはじめ、line vtyでのaccess-classの使用はサポートされいる認識でよろしいでしょうか。

(動作はできることを確認しましたのでサポートされているかを確認できればと思います)

また、マネジメントポートとは別に作成したSVIに、WebGUIでログインさせたくない場合(宛先を制限したい場合)は、

上記コンフィグガイドのACLを適用するという認識でよいでしょうか。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-04-08 06:49 PM

Cisco Ask Me Anythingに、ご投稿頂き有難うございます。

頂いたご質問ですが、Cisco.comに記載がない場合、ドキュメント記載漏れ、非サポートのどちらも可能性があります。

下記コマンドリファレンスにも無いことから、非サポートの可能性が高いと思われますが、

いずれの場合においてもメーカーにて返答いただく必要があると考えていますので

お手数ですがCisco TACへのサポートケースオープンの上、問い合わせいただくようお願いいたします。

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド

下記より関連するコンテンツにアクセスできます