はじめに

FireSIGHTにて、任意Intrusion Policy の シスログアラートを設定できます。設定後、何らかのIntrusion Event を検知した際、外部シスログサーバに通知します。

シスログアラートには、以下の情報が含まれます。

- アラートが生成された日時

- イベントメッセージ

- イベントデータ

- イベントのトリガーとなった Generator ID (GID)

- イベントのトリガーとなった Snort ID (SID)

- Revision

本ドキュメントでは、シスログアラートの設定手順、及び、実際に FirePOWERにて攻撃を検知した時の Intrusion Event とシスログメッセージの出力例を紹介します。なお、Intrusion Eventの出力試験の環境セットアップ方法について詳しくは Firepower System: Intrusion Policy による ICMP パケット検知の設定例 を参照してください。

本ドキュメントは、FireSIGHT/FirePOWER バージョン 5.4を元に確認、作成しております。

Tip:

Tip:

シスログアラートが有効である対象デバイスからシスログサーバ宛の経路において、シスログ パケット(デフォルト=UDP 514)の通過が許可されている必要があります。

シスログアラートの設定手順

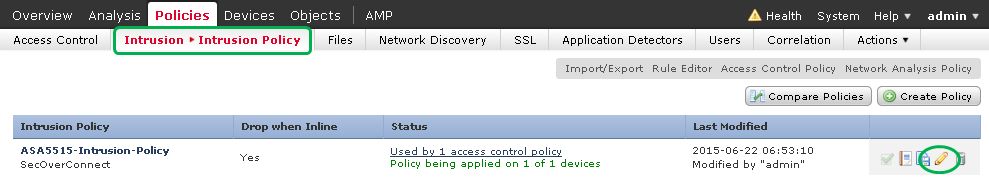

FireSIGHTのWebUI にアクセスし、Policies > Intrusion > Intrusion Policy から、設定対象の任意のポリシーのEditアイコンをクリック

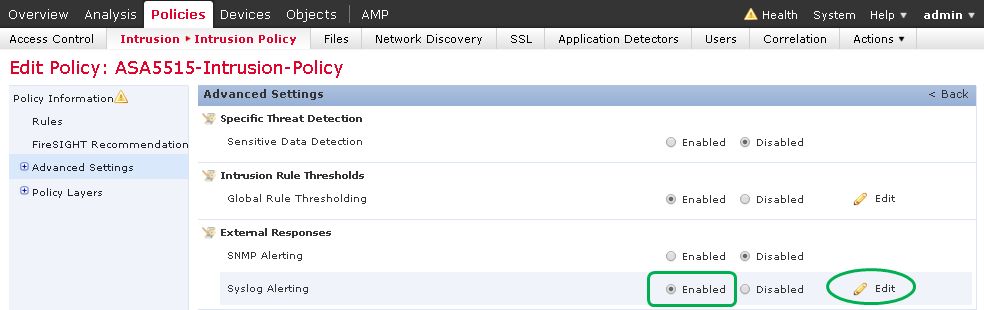

Advanced Settings をクリック

Syslog Alerting を Enabled に変更した後、Editをクリック

以下ページに遷移するので、各パラメータを入力

| Logging Hosts |

シスログサーバのIPアドレスを入力。 複数シスログサーバを指定時はコンマで区切る |

| Facility |

シスログサーバが受け入れ可能な 任意Facility を選択 |

| Priority |

任意の Syslog Priority Level を選択。 全ての通知が指定した Priority Level となる

EMERG, ALERT, CRIT, ERR, WARNING, NOTICE, INFO, DEBUGのいずれかを選択

|

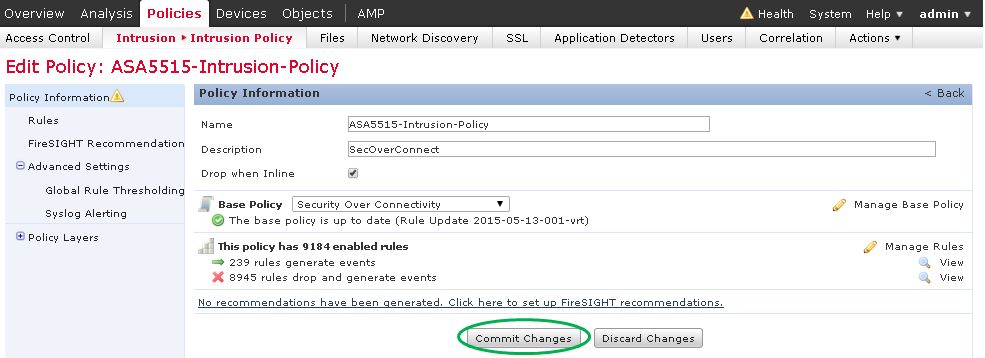

Policy Information をクリック

Commit Changes を実行

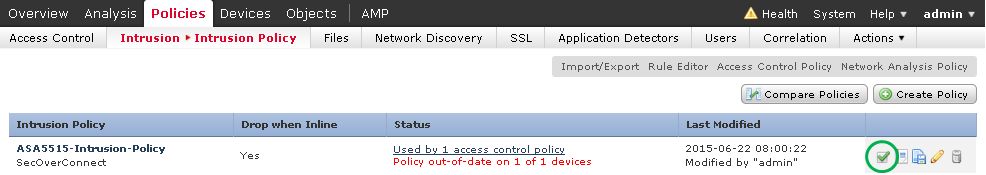

Apply アイコンをクリックし適用

|

Note

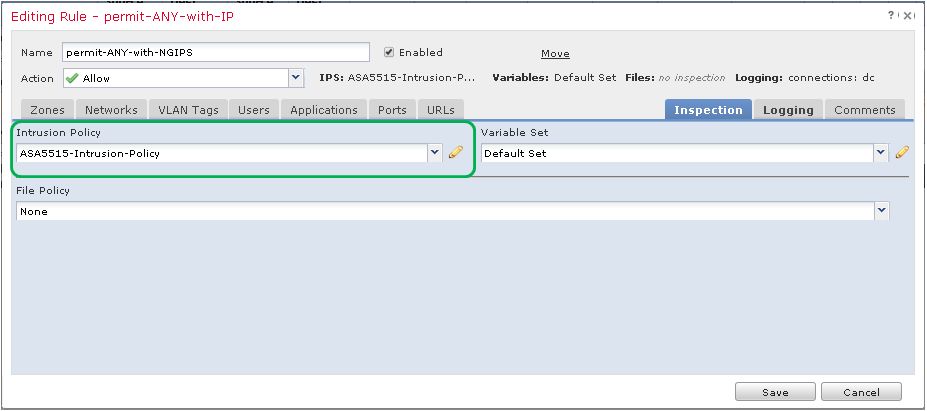

シスログアラートの動作確認には、シスログアラートを有効にしたIntrusion Policy を、Access Control の任意ルールに割当てている必要があります

|

イベント検知と シスログメッセージ例

試験構成

攻撃者が外部サーバに、ICMP PING 未定義コードを用いた攻撃を実施。経路のASA with FirePOWER service にて 検知とシスログアラートを行う

攻撃検知後、動作確認

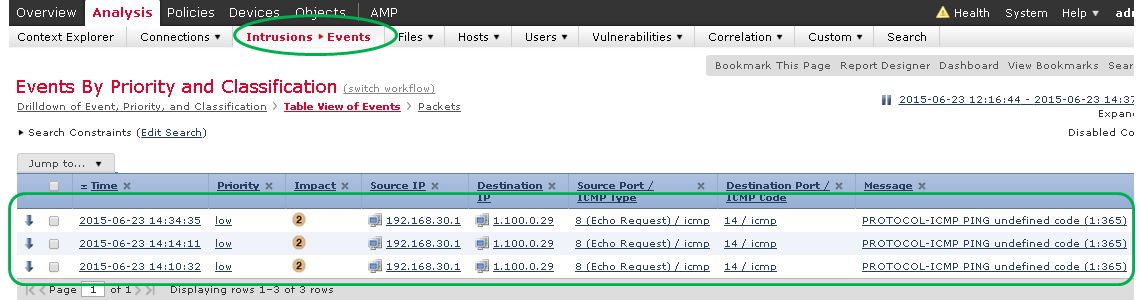

Analysis > Intrusion > Events から、攻撃の検知を示す Intrusion Event を確認

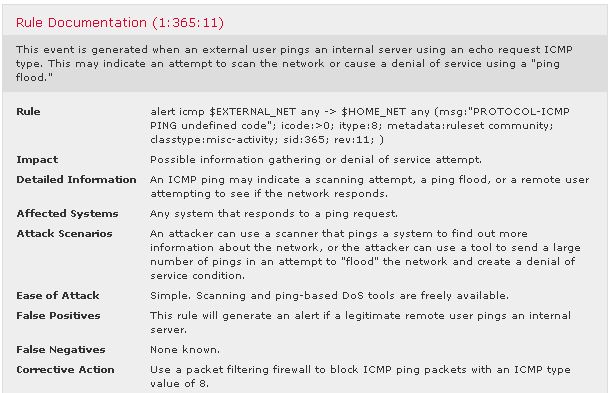

なお、検知したIntrusion Eventを右クリックし、 Rule documentation を選択する事で、トリガーとなったルールのドキュメントを確認できる

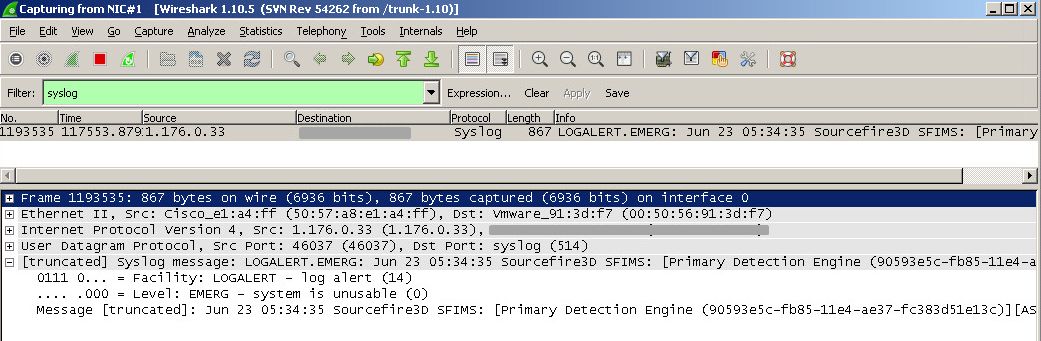

FirePOWERの管理IP(1.176.0.33)からシスログサーバに シスログパケットの到達を、シスログサーバでのパケットキャプチャから確認

以下は実際にシスログサーバが受信したシスログメッセージ

Jun 23 14:43:06 1.176.0.33 Jun 23 05:34:35 Sourcefire3D SFIMS: [Primary Detection Engine (90593e5c-fb85-11e4-ae37-fc383d51e13c)][ASA5515_Intrusion_Policy][1:365:11] "PROTOCOL-ICMP PING undefined code" [Classification: Misc Activity] User: Unknown, Application: Unknown, Client: Unknown, App Protocol: Unknown, Interface Ingress: inside, Interface Egress: outside, Security Zone Ingress: N/A, Security Zone Egress: N/A, Context: Unknown, SSL Flow Status: N/A, SSL Actual Action: N/A, SSL Certificate: 0000000000000000000000000000000000000000, SSL Subject CN: N/A, SSL Subject Country: N/A, SSL Subject OU: N/A, SSL Subject Org: N/A, SSL Issuer CN: N/A, SSL Issuer Country: N/A, SSL Issuer OU: N/A, SSL Issuer Org: N/A, SSL Valid Start Date: N/A, SSL Valid End Date: N/A, [Priority: 3] {ICMP} 192.168.30.1 -> 1.100.0.29, type: Echo Request, code: 14

比較情報: Correlation Policy使用時のシスログメッセージ例

指定Intrusion Policyのシスログアラートを有効時は、シスログ送付対象は全てのIntrusion Event となります。

特定のイベントのみ送付対象としたい場合は、Policies > Correlation から設定できる Correlation Policy を用いる事で可能です。この場合、シスログメッセージは よりシンプルとなります。

以下は、Priority Low のIntrusion Event にマッチする Correlation Ruleを設定時の応答結果です。

設定例

シスログサーバのNICで取得したパケットキャプチャ

(※シスログ パケット送信元が FireSIGHTのIPである事に注意して下さい)

実際にシスログサーバが受信したシスログメッセージ

Jun 25 12:12:17 1.150.0.47 Jun 25 03:04:02 Sourcefire3D SFIMS: Correlation Event: IP-priority-low-only/Syslog-Policy-01 at Thu Jun 25 03:04:02 2015 UTC: [1:365:11] "PROTOCOL-ICMP PING undefined code" [Impact: Potentially Vulnerable] From "1.176.0.33" at Thu Jun 25 03:04:01 2015 UTC [Classification: Misc Activity] [Priority: 3] {icmp} 192.168.30.1->1.100.0.30

Correlation Policyの設定方法について詳しくは以下を参照してください。

Correlation 機能を利用し特定の IPS イベントを syslog 送信する方法

https://supportforums.cisco.com/ja/document/12543186

FS 5.4.1: Configuring Correlation Policies and Rules

http://www.cisco.com/c/en/us/td/docs/security/firesight/541/user-guide/FireSIGHT-System-UserGuide-v5401/Correlation-Policies-Rules.html#pgfId-1903222

参考情報

Configure a FireSIGHT System to Send Alerts to an External Syslog Server

http://www.cisco.com/c/en/us/support/docs/security/firesight-management-center/118464-configure-firesight-00.html

FireSIGHT User Guide v5.4.1: Configuring External Alerting

http://www.cisco.com/c/en/us/td/docs/security/firesight/541/user-guide/FireSIGHT-System-UserGuide-v5401/Alerting.html