※ 2024 年 11 月 20 日現在の情報をもとに作成しています

1. はじめに

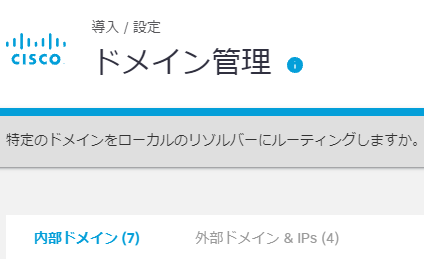

Umbrella Dashboard の「導入」>「設定」>「ドメイン管理」には「内部ドメイン」と「外部ドメイン & IPs」の 2 つの設定タブがあります。本記事ではそれぞれが作られた背景と適用範囲について説明します。

※ 契約しているサブスクリプションによっては、ドメイン管理画面内に内部ドメインと外部ドメインがタブ分けされていない場合があります。その場合は「内部ドメイン」のみが設定できることになります

2. 内部ドメインが作られた背景

Umbrella は当初 DNS セキュリティ単体の製品であり、ユーザー PC 上で生成された DNS クエリーを何らかの形で Umbrella に転送し、そのクエリーを検査/ブロックすることでセキュリティ機能を提供していました。

この「DNS クエリーを Umbrella に転送」する方法として最初に用いられたのが、PC の DNS 設定を Umbrella の DNS サーバー (208.67.222.222/208.67.220.220) に変更するというものです。これにより、ユーザー PC 上で生成された DNS クエリーは漏れなく Umbrella の DNS サーバーに送られるため、セキュリティが格段に向上しました。

その一方で、組織内のサーバーに対する名前解決までもが組織外にある Umbrella によって行われましたので、組織内のコンテンツにアクセスできなくなる問題が発生しました。これに対応できるようにしたものが、Roaming Client であり、Virtual Appliance となります。

Roaming Client の場合、PC 上で生成された DNS クエリーのうち、組織内のドメイン以外の DNS クエリーだけを Umbrella に転送するようにします。Virtual Appliance の場合、PC から全ての DNS クエリーを受け取りますが、組織内で使用しているドメイン以外の DNS クエリーだけを Umbrella に転送するようにします。

そして、これらの動作を実現するために、Umbrella Dashboard 上に「内部ドメイン (Internal Domains)」という画面が用意され、組織内のドメインを定義できるようになりました。

3. 外部ドメインが作られた背景

数年後、Umbrella のクラウド側に SWG (Secure Web Gateway) という HTTP/HTTPS のフルプロキシが用意され、本格的な Web セキュリティ機能が提供されました。

SWG の環境においても内部ドメインはそのまま利用され、組織内の Web 通信が Umbrella 側に送られないようにしましたが、Web の世界では内部ドメインを使った除外設定だけでは不十分で、「組織外の一部のドメイン宛ての通信についても Umbrella から除外したい」という要望が挙がりました。

※ プロキシを介した場合、Web 通信が正常に行われないサイトも存在する

実際のところ、そういった組織外のドメインについても、内部ドメインに追加してしまえば目的を果たせますが、「内部ドメイン」という言葉の意味と大きくかけ離れてしまうため、新たに「外部ドメイン」という SWG 専用の設定箇所を用意し、別途そちらに組織外のドメインを登録することにしました。

その後、AnyConnect 使用時に限り IP アドレスも登録できるようになり、最終的に「内部ドメイン」画面は「ドメイン管理」という名前に変更し、その中に「内部ドメイン」「外部ドメイン & IPs」という二つのタブが存在する現在の形に納まりました。

4. 内部ドメインと外部ドメインの適用範囲

これまで説明してきた歴史的背景もあり、Umbrella の各導入方法における内部ドメインと外部ドメインが利用できる範囲は以下のようになっています。

|

宛先

|

内部ドメイン

|

外部ドメイン

|

IPs

|

|

DNS サーバー

(Umbrella Roaming Client/

Cisco Secure Client)

|

〇

|

×

|

×

|

|

DNS サーバー

(モバイルデバイス)

|

〇

|

×

|

×

|

|

DNS サーバー

(Virtual Appliance)

|

〇

|

×

|

×

|

|

DNS サーバー

(その他)

|

×

|

×

|

×

|

|

SWG

(PAC ファイル)

|

〇

|

〇

|

×

|

|

SWG

(Proxy Chaining)

|

×

|

×

|

×

|

|

SWG

(Cisco Secure Client)

|

〇

|

〇

|

〇

|

|

SWG

(Cisco Security for Chromebook client)

|

注1

|

〇

|

×

|

|

SWG

(ネットワーク トンネル)

|

×

|

×

|

×

|

なお、各 SWG の構成において、内部ドメイン/外部ドメインが利用可能かどうかについては、それらのドメインリストを読み込んで除外処理を行う機能が、構成の中に用意されているか否かで決まります。

例えば、PAC ファイルの場合、PAC ファイルそのものは Umbrella 側で用意されているものであり、スクリプト内にはリストされたドメインを除外する記載がなされています。また、Cisco Secure Client や Cisco Security for Chromebook Client については、ソフトウェアの中に機能が実装されています。

一方、Proxy Chaining とネットワーク トンネルにおいては、Umbrella からドメインリストを入手し除外する機能が存在しないため、内部ドメイン/外部ドメインを利用できません。ただし、経路途中の Web プロキシや VPN サーバー側で、別途ドメインのリストを保持し、除外する設定を行っている環境もあります。