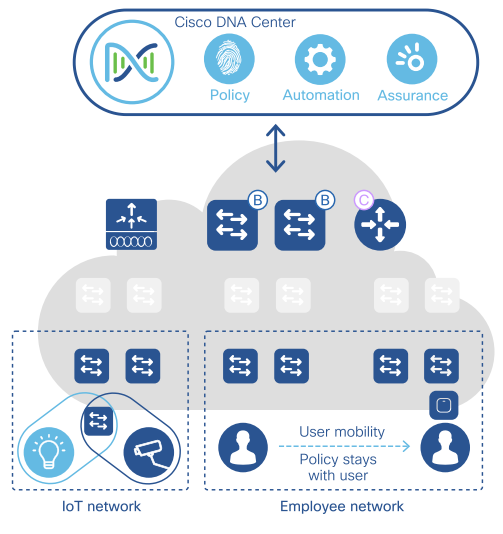

Em uma arquitetura corporativa, a rede pode abranger vários domínios, locais ou sites como campus principais e filiais remotas, cada um com vários dispositivos, serviços, e políticas.

A solução Cisco SD-Access oferece uma arquitetura ponta-a-ponta que garante consistência em termos de conectividade, segmentação e política em diferentes locais.

Esta solução pode ser descrita em duas camadas principais:

- SD-Access Fabric: infraestrutura de encaminhamento de rede física e lógica

- Cisco DNA Center: automação, política, assurance e infraestrutura de integração

Parte da complexidade da rede de hoje vem do fato de que as políticas estão vinculadas a construções de rede, como endereços IP, VLANs, ACLs, etc. E se a rede pudesse ser dividida em duas camadas diferentes, cada uma para diferentes objetivos diferentes? Uma camada seria dedicada aos dispositivos físicos e encaminhamento de tráfego (conhecido como underlay) e outra camada totalmente virtual (conhecida como overlay) seria onde os usuários e dispositivos com e sem fio estão logicamente conectados.

A combinação de underlay e overlay é chamado de "network fabric (rede fabric)". Para entendermos melhor este conceito de SD-Access Fabric, precisamos descrever todos os seus componentes.

SD-Access network underlay

Esta rede é feita dos dispositivos físicos tais como routers, switches, e wireless controllers (WLCs).

Todos os elementos de rede underlay devem estabelecer conectividade IPv4. Isso significa que uma rede IPv4 existente pode ser aproveitada. Usando uma topologia de acesso roteada, descarta-se a necessidade em usar STP, VTP, HSRP...

O Cisco DNA Center (DNAC) oferece um serviço de automação de LAN para descobrir, aprovisionar, e instalar automaticamente os dispositivos de rede. Para garantir a comunicação entre os dispositivos de rede o DNAC poderá usar os protocolos de roteamento IS-IS ou OSPF.

SD-Access fabric overlay

SD-Access fabric overlay (ou simplesmente: rede overlay) é a topologia lógica e virtualizada construída sobre a rede underlay. Ela está dividida em 3 blocos:

- Fabric Data Plane - a rede overlay é criada pelo encapsulamento de pacotes usando VXLAN (Virtual Extensible LAN), com Group Policy Option (GPO).

- Fabric Control Plane - consiste no mapeamento lógico dos utilizadores e dispositivos, garantido pelo LISP (Locator ID Separation Protocol).

- Fabric Policy Plane - contém as configurações para definição dos políticas a nível da rede overlay.

SD-Access Segmentação

A segmentação é um método ou tecnologia usada para separar específicos grupos de usuários ou dispositivos de outros grupos para fins de segurança, sobreposição de redes IP, etc.

Esta segmentação pode ser garantida de duas formas: macro segmentation e micro segmentation.

Macro segmentation - consiste em separar logicamente as redes em tabelas de roteamento diferentes usando VN (Virtual Network). VN é o equipavalente ao VRF (Virtual Routing and Forwarding).

Micro segmentation - consiste em separar logicamente os usuários ou dispositivos dentro de uma VN, usando Scalable Group Access Control Lists (SGACLs) ou políticas de controle de acesso.

De forma geral falamos sobre a arquitetura SD-Access, agora iremos focar-nos no componentes que compõem o fabric.

Fabric control plane node - serve como um banco de dados central, rastreando todos os usuários e dispositivos à medida que eles se conectam à rede fabric.

Fabric border node - contém as configurações, protocolos e tabelas para fornecer roteamento interno e externo entre a redes fabric overlay e redes externas.

Fabric edge node - Contém as configurações, protocolos e tabelas para fornecer integração de endpoints (com fio) na rede overlay.

Fabric intermediate node - são os dispositivos mais simples no SD-Access Fabric. Servem para encaminhar tráfego L3 entre os fabric edge, border e control plane nodes.

Fabric wireless LAN controller (WLC) - suporta APs fabric, ligados a switches edges.

Fabric-enabled access point (AP) - estão ligados a fabric edge nodes, garantindo acesso aos clientes wireless.

Endpoint - são os dispositivos que se ligam aos edges, tais como computadores, portáteis...

Cisco Identity Services Engine (ISE) - responsável por implementar as políticas de segurança como profiling, security policy compliance.

Cisco DNA Center - é o ponto central de gerenciamento da solução SD-Access.

Leitura adicional

https://www.cisco.com/c/en/us/td/docs/solutions/CVD/Campus/cisco-sda-design-guide.html