- Cisco Community

- Comunidad de Cisco

- Networking (antes R&S)

- Discusiones Routing y Switching

- Re: ayuda con acl y nat overload

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-27-2020 01:11 AM

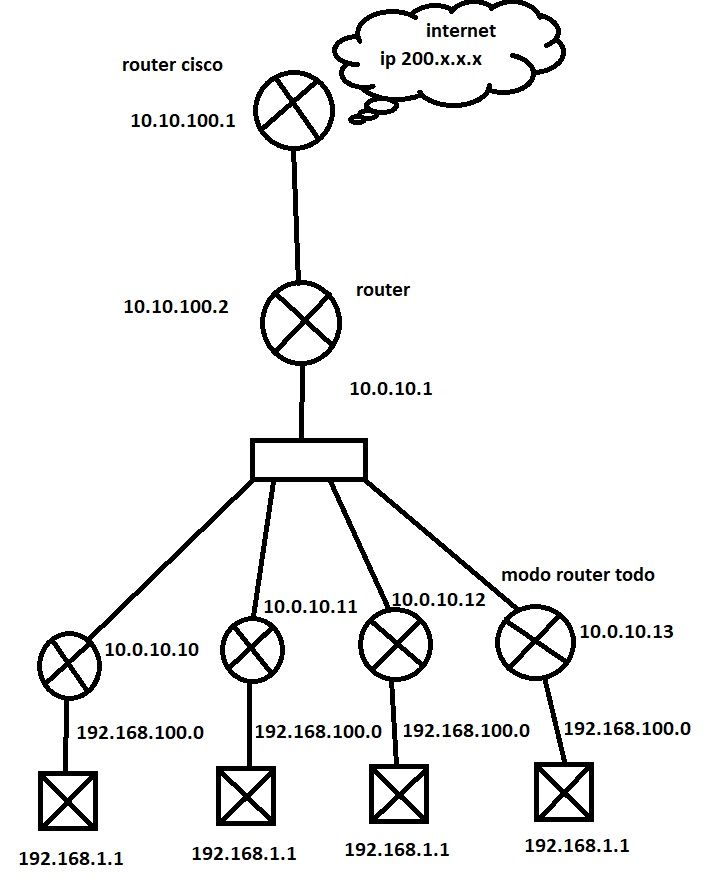

tengo ese esquema de red.

y quiero agregar lo siguiente ya que no se puede usar acl extendida por que la interfaz esta con el overload.

access-list 1 permit 10.10.100.0 0.0.0.255

access-list 1 permit 10.0.10.0 0.0.0.255

access-list 1 permit 10.0.20.0 0.0.0.255 (los vlan 20 | 30 | 40 | pensando en una futura expansión)

access-list 1 permit 10.0.30.0 0.0.0.255

access-list 1 permit 10.0.40.0 0.0.0.255

access-list 1 permit 192.168.0.0 0.0.255.255

#ip nat inside source list 1 pool LISTAS_HOST_LAN overload

nose si es correcto usar todas esas access_list o ¿como debo hacerlo?

¡Resuelto! Ir a solución.

- Etiquetas:

-

Routers

Soluciones aceptadas

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-27-2020 10:40 AM

Hola @javierzuleta

El comando ip nat inside source list 1 pool EJEMPLO overload asocia la ACL 1 al pool indicado en el comando.

Si quieres permitir mas redes, solo debes agregar mas entradas a la ACL 1, sin tener que reingresar la asociación previa.

En otras palabras:

al agregar mas access-list solo agrego eso o igual el nat?

ejemplo: access-list 1 permit 10.0.30.0 0.0.0.255

R: Correcto, basta con ingresar mas entradas a la ACL 1.

Recuerda aplicar el nateo en las interfaces, como te comentó @Julio E. Moisa

Saludos

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-27-2020 06:21 AM

Hola @javierzuleta

Si se pueden usar varias entradas de la ACL para indicar las redes permitidas del nateo.

Ahora bien, por temas de seguridad, te recomiendo agregar esta entradas cuando expandas la red y no antes, pues puedes tener estar dejando una puerta abierta.

Tambien te sugiero acotar la máscara de red de la última entrada, pues está indica una mascar 16 y en tu esquema, al parecer, esta máscara es más corta.

La idea es tratar de ser lo más específico en lo que permites, pues así no dejas espacio para posibles ataques.

Saludos

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-27-2020 10:23 AM

al agregar mas access-list solo agrego eso o igual el nat?

ejemplo: access-list 1 permit 10.0.30.0 0.0.0.255

o de esta forma:

access-list 1 permit 10.0.30.0 0.0.0.255

ip nat inside source list 1 pool EJEMPLO overload

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-27-2020 10:39 AM

Te recomiendo utilizar ACL nombrada porque al eliminar una linea no borra el resto:

ip access-list standard MIS-REDES-NAT

permit 10.0.30.0 0.0.0.255

ip nat inside source list MIS-REDES-NAT interface <interface> overload

Saludos

>> Marcar como útil o contestado, si la respuesta resolvió la duda, esto ayuda a futuras consultas de otros miembros de la comunidad. <<

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-27-2020 10:40 AM

Hola @javierzuleta

El comando ip nat inside source list 1 pool EJEMPLO overload asocia la ACL 1 al pool indicado en el comando.

Si quieres permitir mas redes, solo debes agregar mas entradas a la ACL 1, sin tener que reingresar la asociación previa.

En otras palabras:

al agregar mas access-list solo agrego eso o igual el nat?

ejemplo: access-list 1 permit 10.0.30.0 0.0.0.255

R: Correcto, basta con ingresar mas entradas a la ACL 1.

Recuerda aplicar el nateo en las interfaces, como te comentó @Julio E. Moisa

Saludos

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-27-2020 07:01 AM

Hola

Si se puede y la verdad considero buena practica especificar las redes que seran parte del NAT tal como lo has hecho.

Por lo general se usa ACL standard, puedes usar ACL extendida tambien pero es mas utilizado para casos puntuales o contextos puntuales.

Tu configuracion debe funcionar, recuerda aplicar ip nat inside / ip nat outside en las interfaces correspondientes.

Saludos

>> Marcar como útil o contestado, si la respuesta resolvió la duda, esto ayuda a futuras consultas de otros miembros de la comunidad. <<

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-27-2020 07:30 AM

Hola @luis_cordova y @Julio E. Moisa muchas gracias por buscar asistir a @javierzuleta con la duda

Descubra y salve sus notas favoritas. Vuelva a encontrar las respuestas de los expertos, guías paso a paso, temas recientes y mucho más.

¿Es nuevo por aquí? Empiece con estos tips. Cómo usar la comunidad Guía para nuevos miembros

Navegue y encuentre contenido personalizado de la comunidad