PROBLEMAS DE VPN IPSEC-L2L ASA5510 Pfsense

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

05-09-2012 11:38 AM - edited 03-11-2019 04:04 PM

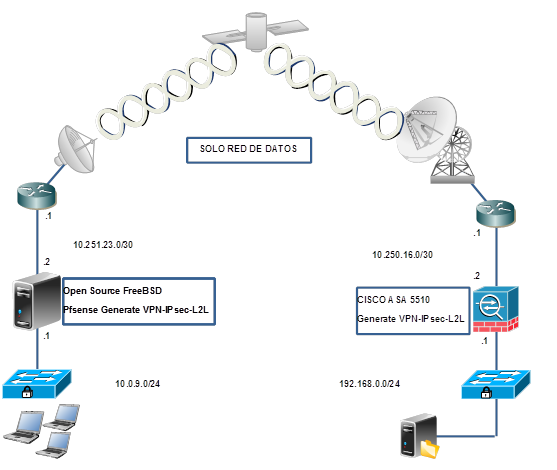

RED DE CONEXIÓN HACIA AGENCIAS-RURALES

Descripcion

La conexión para que las Agencias Rurales puedan ingresar de manera segura hacia la LAN de servidores que se encuentra en la Central es establecer una VPN-IPsec-L2L, actualmente se cuenta con un proveedor para la red de datos por un enlace satelital, las dirección IP es 10.250.16.0/30 para la central y 10.251.23.0/30 para la agencia-rural, véase figura 1.

Los parámetros de configuración para el establecimiento de la VPN, véase tabla 1.

Central | Agencia-Rural | |

FIREWALL | CISCO ASA5510 | PfSense |

direccion IP WAN | 10.250.16.2/30 | 10.250.23.2/30 |

Red IP LAN | 192.168.0.0/24 | 10.0.9.0/24 |

type VPN | IPsec L2L | IPsec L2L |

pre-shared-key | pruebavpn | pruebavpn |

PHASE 1 | si | si |

Encryption algorithm | AES-128 | AES-128 |

Hash algorithm | SHA | SHA |

Authentication Method | Pre-share | Pre-share |

Key exchange | DH Group 2 | DH Group 2 |

IKE SA lifetime | 86.400 seconds | 86.400 seconds |

PHASE 2 | si | si |

Policy - Transform set | ESP-AES-128-SHA Tunnel AES-128 SHA | ESP-AES-128-SHA Tunnel AES-128 SHA |

Peer security appliance | 10.250.16.2 | 10.250.23.2 |

Encryption LAN | 192.168.0.0 | 10.0.9.0 |

Traffic (packet type) | IP | IP |

PROBLEMA

En una primera instancia la VPN se estableció sin ningún problema, por que se podía llegar mediante traffico ICMP constante desde un host en la agencia rural, hacia el servidor de archivos en la LAN de servidores en la Central.

El problema surgió cuando se dejo de hacer ping (traffico ICMP) ya que la VPN ya no volvió a establecerse, se intento volver a realizar un ping para tener un traffico interesante pero aun así no volvió a establecerse, se reinicio el equipo Pfsense de la Agencia Rural, dejando un ping contante esta vez entre el servidor de archivos y un host de la agencia rural, donde la VPN se restableció una vez iniciada el dispositivo Pfsense, se volvió a intentar varias veces pero sigue con el mismo problema si se deja de hacer ping se corta la VPN.

Nota: El promedio de respuesta de ping es de 1024 ms, tampoco es problema de configuración ya que si se estableció la VPN.

Pregunta

¿Existe algún problema de compatibilidad entre este Pfsense y un Asa cisco?

¿Es debido al salto satelital el cual provoca que la VPN-IPsec-L2L caiga?

¿Qué tipo de configuración se necesita para que la VPN se establezca sin necesidad de realizar un traffico interesante “ping”?

- Labels:

-

NGFW Firewalls

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

05-09-2012 12:53 PM

Liberth,

Si el trafico no pega con el ACL del trafico interesante, no hay manera humana de que el tunnel levante. Existe otra forma que es con el packet tracer.

Tienes experiencia con VPN y el ASA? Que te dicen los debugs de isakmp? Levanta alguna fase?

Mike

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

05-10-2012 06:55 AM

Si en realidad las VPN establecen comunicación cuando se reinicia el pfsense, cuando deja de haber el trafico interesante deja de haber comunicación (ping) y haciendo los debugs correspondientes levanta hasta esta fase: MM_WAIT_MSG2

Liberth

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

05-10-2012 08:54 AM

Y en donde se ve el retransmission del message 2 en el ASA o en el PFsense?

Mike

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

05-10-2012 09:11 AM

Solo se tiene gestion del ASA como ya mencione anteriormente el ASA es la central y los pfsense son sucursles rurales

Liberth

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

05-10-2012 09:20 AM

Lastimosamente vas a tener que tener acceso al otro device porque hay que tener en cuenta o ver porque no responde los IKE packets.

Mike